برای مطالعه قسمت قبل آموزش رایگان دوره CEH اینجا کلیک کنید.

پردازش ابری

اجاره قدرت محاسباتی موضوع جدیدی نیست. سالها پیش شرکتها فضای اصلی روی کامپیوترهای مینفریم که در قالب دیواهای نواری بود را بهاشتراک میگذاشتند. با این حال، فناوری امروز به اندازهای پیشرفت کرده که اکنون یک طیف بسیار گستردهای از مدلها اجارهای در دسترس کاربران و شرکتها قرار دارد که تحت عنوان محاسبات ابری شناخته میشود. مزایای استفاده از سرویسهای ابرمحور را میتوان در موارد زیر خلاصه کرد:

■ فضای ذخیرهسازی توزیع شده

■ گسترشپذیری

■ دسترسی به منابع گسترده

■ دسترسی از هر مکان

■ خدمات قابل اندازهگیری

■ مدیریت خودکار مدلهای استقرار ابرمحور

■ ابر عمومی که همگان قادر به استفاده از آن هستند

■ ابر خصوصی که تنها توسط مشتریان سازمانی استفاده میشود

■ ابر انجمنی که میان چند سازمان بهاشتراک قرار میگیرد.

■ ابر ترکیبی که ترکیبی از دو یا چند ابر است.

محاسبات ابری را میتوان به سه مدل اصلی زیر تقسیم کرد.

■ زیرساخت به عنوان یک سرویس IaaS: زیرساخت به عنوان سرویس (Infrastructure as a Service) یک راهحل ابرمحور است که شما زیرساختها را اجاره میکنید. در روش فوق برای اجرای نرمافزارها قدرت محاسباتی به شکل مجازی خریداری میشود. رویکرد فوق شباهت زیادی به اجرای سرور مجازی روی تجهیزات شخصی دارد، با این تفاوت که یک سرور مجازی روی یک دیسک مجازی اجرا میشود. در مدل فوق شما برای آنچه بهدست میآورید هزینه میکنید.

■ زیرساخت به عنوان یک سرویس (PaaS): Platform as a Service زیرساخت برخطی برای ایجاد، آزمایش و راهاندازی برنامههای تحت وب فراهم میکند که میتوانند با بهرهمندی از ابزارهای برنامهنویسی و گسترش نرمافزار مبتنی بر مرورگر استفاده شوند. ایجاد یک برنامه با استفاده از خدمات PaaS نسبت به رویکرد سنتی در برنامهنویسی و گسترش نرمافزار با کار کمتر و در زمان کوتاهتری انجام میشود، زیرا دیگر نیازی به نصب و پیکربندی زیرساختها، ابزارها و برنامههای گسترش نرمافزار نیست.

■ نرم افزار به عنوان یک سرویس (SaaS): Software as a Service با هدف ارائه یک راهحل جامع طراحی شده است. در مدل فوق نرمافزار به کاربر اجاره داده میشود. این سرویس معمولاً از طریق نوعی پورتال وب عرضه میشود. در روش فوق کاربر نهایی از هر مکانی میتواند از این سرویس استفاده کند. این سرویس به یک شیوه انتقالی برای دسترسی به بسیاری از برنامههای تجاری همچون آفیس و نرمافزارهای پیام رسان، نرمافزارهای محاسبه گر حقوق، نرمافزارهای مدیریت پایگاه داده، نرمافزارهای مدیریتی، نرمافزارهای طراحی (CAD)، نرمافزارهای توسعه دهنده، بازیسازی، مجازیسازی، حسابداری، همکاری، مدیریت ارتباط مشتری، مدیریت سیستمهای اطلاعاتی، طرحریزی منابع سرمایه، فاکتورنویسی، مدیریت منابع انسانی، حصول نیروی مستعد، مدیریت محتوا، نرمافزارهای ضد ویروس و مدیریت میز خدمات تبدیل شده است. نرمافزار به عنوان سرویس به استراتژی تقریباً تمام شرکتهای نرمافزاری گسترده تبدیل شده است.

شکل زیر مزایای شاخص هر یک از مدلهای فوق را نشان میدهد.

مسائل و مشکلات مربوط به رایانش ابری

تهدیدهای بالقوه زیادی هنگام مهاجرت به یک مدل ابری پیرامون سازمانها قرار دارد. بهطور مثال، اگرچه دادههای شما در ابر ذخیره میشوند، با اینحال بازهم در یک مکان فیزیکی ذخیره میشوند. ارائهدهنده خدمات ابری باید به صورت کتبی اعلام کند که امنیت مورد نیاز مشتریان را تامین خواهد کرد. موارد زیر سؤالاتی است که باید قبل از امضای قرارداد با شرکت خدماتدهنده ابری سوال کنید.

■ چه کسی به اطلاعات دسترسی دارد؟ کنترل دسترسی نگرانی اساسی است، زیرا حملات خودی یک خطر بزرگ هستند. هرکسی که مجوز دسترسی به ابر را داشته باشد، باید به عنوان یک هکر بالقوه در نظر گرفته شود، بنابراین باید بدانید چه کسی به اطلاعات دسترسی خواهد داشت. حتی اگر کارمندان یک شرکت انسانهای شریفی باشند، زمانی که کارمندی شرکت را ترک میکند، ممکن است صورتحساب شما را در سیستم وارد نکرده باشد و به همین دلیل دسترسی شما به سرویس ابری لغو شود.

الزامات نظارتی شما چیست؟ سازمانهایی که در ایالات متحده، کانادا یا اتحادیه اروپا فعالیت میکنند ملزم هستند مقررات سختگیرانهای را رعایت کنند. ISO / IEC 27002 ، EU-US، Privacy Shield Framework، ITIL و COBIT از جمله این موارد هستند. شما باید اطمینان حاصل کنید که ارائهدهنده خدمات ابری قادر است به الزامات موردنیاز شما پاسخ دهد.

■ آیا حق حسابرسی دارید؟ این مورد از اهمیت خاصی برخوردار نیست، زیرا ارائهدهنده خدمات ابری باید کتباً با شرایط حسابرسی موافقت کند.

■ ارائهدهنده خدمات چه نوع آموزشی به کارمندان خود ارائه داده است؟ مورد فوق مهم است و باید مورد توجه قرار گیرد، زیرا کارمندان همیشه ضعیفترین حلقه امنیت هستند. آگاهی در مورد سطح دانش کارمندان به میزان قابل توجهی مخاطرات پیرامون دادههای ذخیره شده در ابر را کم میکند.

■ ارائهدهنده خدمات از چه نوع سیستم طبقهبندی دادهها استفاده میکند؟ سؤالاتی که باید پرسیده شوند حول این محور هستند که استاندارد طبقهبندی مورد استفاده چیست و اینکه آیا ارائهدهنده اساسا از مکانیزم طبقهبندی دادهها استفاده میکند یا خیر.

■ چگونه دادههای شما از دادههای سایر مشتریان مجزا میشوند؟ آیا دادهها روی یک سرور مشترک یا سیستم اختصاصی هستند؟ سرور اختصاصی بدان معنی است که اطلاعات شما تنها محتوایی است که روی سرور وجود دارد. با داشتن یک سرور مشترک، میزان فضای دیسک، قدرت پردازش، پهنای باند و غیره محدود است، زیرا سایر مشتریان همزمان با شما به منابع دسترسی دارند. اگر از منابع اشتراکی استفاده میکنید، دادهها بهطور بالقوه در معرض تهدید قرار دارند.

■ آیا از رمزگذاری استفاده میشود؟ رمزگذاری باید مورد بررسی قرار گیرد. آیا در زمان عدم استفاده از دادهها و زمانی که در حال انتقال هستند از چه مکانیزم رمزنگاری استفاده میشود؟ همچنین باید بدانید از چه نوع رمزگذاری استفاده میشود. به عنوان نمونه، تفاوت زیادی بین DES و AES وجود دارد. چه کسی روی کلیدهای رمزگذاری نظارت دارد؟ آیا دادهها در زمان عدم استفاده در ابر در وضعیت رمزگذاری شده قرار دارند؟ آیا دادههای در حال استفاده از کانالهای رمزنگاری شده انتقال پیدا کرده و به سازمان میرسند؟

■ شرایط توافقنامه سطح خدمات (SLA) چیست؟ SLA تضمین میدهد شرکت ارائهدهنده خدمات به تعهدات خود پایند خواهد بود و از سطح خدماتی که ارائه میکند عدول نخواهد کرد.

■ در صورت بروز نقض امنیتی چه اتفاقی میافتد؟ اگر یک حادثه امنیتی رخ دهد از طرف ارائه دهنده ابر چه پشتیبانی دریافت میکنید؟ در حالی که بسیاری از ارائهدهندگان خدمات خود، سرویسهای خود را بی عیب و نقض معرفی میکنند، اما واقعیت این است که این شرکتها هدف جذابی برای هکرها هستند.

■ ارائهدهنده خدمات از چه برنامه بازیابی و استمرار در زمان بروز بحران (DR / BCP) استفاده میکند؟ در حالی که ممکن است مکان فیزیکی ارائهدهنده خدمات را ندارید، اما از منظر فیزیکی تجهیزات ارائهدهنده خدمات در مکانی استقرار پیدا کردهاند. همه مکانهای فیزیکی با تهدیداتی مانند آتشسوزی، طوفانها، بلایای طبیعی و از دست رفتن برق روبرو هستند. در صورت بروز هر یک از این رویدادها، ارائهدهنده خدمات ابری چگونه پاسخ خواهد داد و چه تضمینی برای ادامه خدمات وجود خواهد داشت؟

حملات پیرامون رایانش ابری

از آنجایی که خدمات مبتنی بر ابر از طریق اینترنت در دسترس هستند، آنها در برابر برخی از حملات ممکن است آسیبپذیر باشند. هرچه شرکتهای بیشتری به سمت محاسبات ابری حرکت کنند، به همان نسبت هکرهای بیشتری به این بخش از دنیای فناوری علاقهمند خواهند شد. از مهمترین حملات پیرامون رایانش ابری به موارد زیر میتوان اشاره کرد:

■ سرقت نشست: این حمله زمانی رخ میدهد که مهاجم میتواند ترافیک را شنود و تفسیر کرده و راهی برای برقراری ارتباط با سرویس ابری پیدا کند.

■ حمله DNS: این شکل از حمله کاربران را به بازدید از سایتهای فیشینگ و وارد کردن اطلاعاتی هویتی ترغیب میکند.

■ حملات XSS: برای سرقت کوکیهایی استفاده میشوند که دسترسی به اطلاعات یک کاربر معتبر که از سرویسهای ابری استفاده میکند را فراهم میکنند. در این حالت هکر نام کاربری و گذرواژه کاربر را بهدست میآورد.

■ تزریق کد SQL: این حمله از برنامههای ابرمحور آسیبپذیر سوء استفاده میکند. در این روش مهاجمان دستورات SQL با هدف دسترسی یا آسیب وارد کردن به یک پایگاه داده اجرا میکنند.

■ Session riding: شورای EC از این اصطلاح برای توصیف حمله CSRF سرنام Cross Site Request Forgery استفاده میکند. مهاجمان از این تکنیک برای ارسال دستورات غیرمجاز و به دست آوردن توکن یک نشست فعال با استفاده از یک ایمیل یا پیوند مخرب با هدف فریب کاربران استفاده میکنند.

■ حمله انکار سرویس توزیع شده (DDoS): برخی متخصصان امنیتی معتقدند ابر در برابر حملات DDoS آسیبپذیرتر از فناوریهای دیگر است، زیرا توسط بسیاری از کاربران و سازمانها بهاشتراک گذاشته میشود و همین امر باعث میشود هرگونه حمله DDoS آسیب بیشتری به سازمانها وارد کند.

■ حمله رمزنگاری شده مرد میانی: این حمله زمانی انجام میشود که مهاجم خود را در مسیر ارتباطات بین دو کاربر قرار دهد. هر زمان که مهاجم بتواند این کار را انجام دهد، این احتمال وجود دارد که بتواند ارتباطات را رهگیری و به شنود ارتباط بپردازد.

■ حمله کانال جانبی: یک مهاجم میتواند با قرار دادن یک ماشین مجازی مخرب در مجاورت یک سرور ابری و سپس انجام حمله کانال جانبی، امنیت ابر را با مشکل جدی روبرو کند.

■ حمله به تأیید اعتبار: تأیید هویت یک نقطه ضعف در خدمات میزبانی و مجازی است و اغلب مورد هدف قرار میگیرد. روشهای مختلفی برای تأیید اعتبار کاربران وجود دارد. سازوکارهایی که برای تأیید مراحل تأیید اعتبار و روش احراز هویت استفاده میشود در اغلب موارد مورد توجه هکرها قرار دارند.

■ حمله بستهبندی شده: این حمله زمانی اتفاق میافتد که مهاجم بدنه یک پیام SOAP را کپی کند و آنرا به عنوان یک کاربر مشروع به سرور ابری ارسال کند.

امنیت رایانش ابری

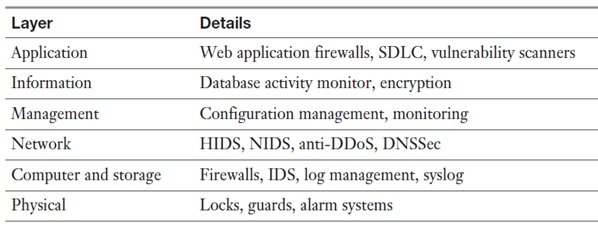

صرفنظر از مدل استفاده شده، امنیت ابر بر عهده مشتری و ارائهدهنده ابر است. این جزئیات قبل از امضای قرارداد رایانش ابری باید مشخص شوند. بسته به شرایط مشتری، قراردادها متفاوت خواهند بود. ملاحظات شامل بازیابی پس از فاجعه، SLAها، یکپارچگی دادهها و رمزگذاری است. بهطور مثال، آیا تاریخ انقضا الگوریتم رمزگذاری در سمت کلاینت به پایان رسیده یا انقضا تنها در سطح ارائهدهنده خدمات ابر است؟ همچنین، چه کسی کلیدهای رمزگذاری را مدیریت میکند: ارائهدهنده ابر یا مشتری؟ بهطور کلی، شما باید اطمینان حاصل کنید که ارائهدهنده خدمات ابری لایههای امنیتی (منطقی، فیزیکی و اداریبرای کنترل خدمات و دسترسی به آنها در اختیار دارد. مهمترین لایههای کنترل امنیت ابری در شکل زیر نشان داده شده است:

باتنتها

باتنتها شبکههایی هستند که با در اختیار گرفتن مجموعهای از کامپیوترها که بات (bot) نامیده میشوند، تشکیل میشوند. این شبکهها توسط یک یا چند مهاجم که botmasters نامیده میشوند، با هدف انجام فعالیتهای مخرب کنترل میگردند. به عبارت بهتر روباتها کدهای مخربی هستند که روی کامپیوترهای میزبان اجرا میشوند تا امکان کنترل نمودن آنها از راه دور را برای botmasterها فراهم نمایند و آنها بتوانند این مجموعه را وادار به انجام فعالیتهای مختلف نمایند. از نظر تاریخی باتنتها از (Internet Relay Chat (IRC که یک سیستم گفتوگوی مبتنی بر متن است و ارتباطات را در کانالها سازماندهی میکرد، سرچشمه میگیرد. در این سیستم از باتنتها با هدف کنترل فعل و انفعالات در اتاقهای گفتگوی IRC استفاده میشد. این روباتها میتوانستند دستورها ساده را اجرا کنند، بازیهای ساده و سرویسهای مختلف را به کاربران گفتگو پیشنهاد دهند و اطلاعاتی در مورد سیستم عاملها، گزارشهای ورود به سیستم، آدرسهای ایمیل و مانند آنها را استخراج نمایند. روباتهای جدید از مکانیزمهای پیچیدهای برای ارتباط با botmaster استفاده میکنند که این مکانیزمها از پروتکلها و تکنیکهای متعددی استفاده میکنند که منجر به پیچیده شدن روزافزون این رباتها و سختتر شدن تشخیص و مقابله با آنها میگردد. آنها میتوانند مانند کرمها منتشر شوند، مثل یک ویروس مخفی بمانند و حملات گسترده و سازمان یافتهای را شکل دهند. نسل جاری رباتها میتوانند از طریق شبکههای اشتراک فایل، شبکههای نظیر به نظیر (p2p) و پیوستهای ایمیل و سایتهای آلوده منتشر شوند. کامپیوترها در یک بات نت وقتی که یک نرمافزار مخرب را اجرا میکنند، میتوانند مشترک تصمیم بگیرند. آنها با فریب دادن کاربران نسبت به ایجاد یک درایو با استفاده از دانلود کردن، بهرهبرداری از آسیبپذیریهای مرورگرهای وب یا از طریق فریب کاربران برای اجرای یک اسب تروجان که ممکن است از ضمیمه یک فایل بیاید، میتوانند این کار را انجام دهند. این بدافزار بهطور معمول ماژولها را نصب خواهد کرد که باعث میشود کامپیوتر توسط اپراتور بات نت فرمان دهی و کنترل شود. یک تروجان بسته به چگونگی نوشته شدن آن، ممکن است خودش را حذف کند یا برای بروزرسانی و حفظ ماژولها باقی بماند. باتنتها میتوانند فعالیتهای مخربی از جمله spamming، انجام حملات DDoS، توزیع بدافزارها (مثل Trojan horses، ابزارهای جاسوسی و keyloggerها)، به سرقت بردن نرمافزارها، کشف و سرقت اطلاعات، سرقت هویت، دستکاری بازیهای آنلاین و نظر سنجیها، حملات phishing و کشف کامپیوترهای آسیبپذیر را انجام دهند.

مولفههای یک باتنت

Bot: یک برنامه نرمافزاری (بدافزار) است که بر روی یک میزبان آسیبپذیر نصب میشود. این نرمافزار میتواند به روشهای مختلف بر روی کامپیوتر میزبان نصب شود که از جمله آنها میتوان به مشاهده یک وب سایت آلوده اشاره نمود. رباتها اغلب به نحوی پیکر بندی میشوند که هر بار که کامپیوتر قربانی روشن شود، ربات نیز فعال گردد.

Command and Control Infrastructure: اقداماتی که رباتها انجام میدهند بر اساس فرمانهایی هستند که توسط botmaster و از طریق یک کانال کنترلی ارسال میشوند. رباتها آسیبپذیریهای سیستمهای عامل یا برنامههای کاربردی نیستند؛ بلکه برنامههایی هستند که برای نصب کردن backdoorهایی بر روی ماشین قربانی مورد استفاده قرار میگیرند. چیزی که رباتها را از سایر بدافزارها متمایز میکند، کانال فرمان و کنترل است.

Botnet: یک باتنت، مجموعهای از ربات هاست که به یک کانال کنترل و فرمان متصل شدهاند. به عبارت بهتر شبکهای از رباتها که منتظر دریافت دستوری برای انجام فعالیتهای مخرب هستند.

Botmaster or Botherder: کاربران مخربی هستند که با ارسال فرمانهایی برای انجام فعالیتهای مخرب، رباتها را کنترل میکنند. این کاربران اهداف مختلفی را دنبال میکنند.

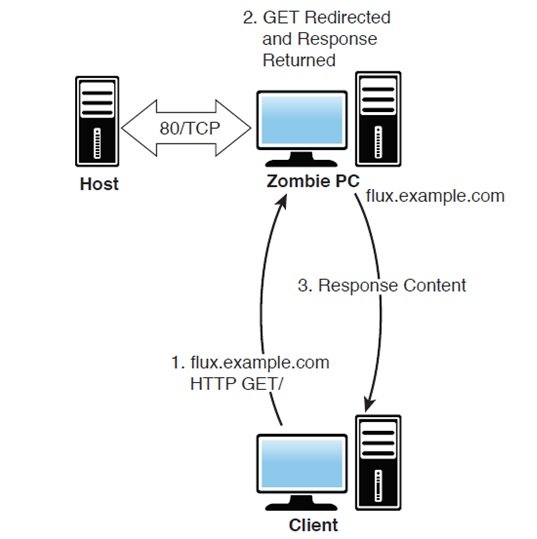

Vulnerable Hosts: باتنتها ماشینهایی در اینترنت هستند که توسط نرمافزار مخربی که توسط botmaster منتشر شدهاست، آلوده گردیدهاند. این ماشینها بعد از آلوده شدن تبدیل به "zombies" یا "slaves" میشوند و میتوانند اهداف مخرب مختلفی را دنبال کنند.

مهمترین مولفه یک باتنت زیربنای C&C است که شامل رباتها و یک واحد کنترل است که میتواند به صورت متمرکز یا غیر متمرکز باشد. Botmasterها از پروتکلهای ارتباطی مختلفی برای برقراری ارتباط با slaveها و ارسال دستورها به آنها استفاده میکنند. با توجه به این که کانال C&C عموماً به عنوان تنها راه کنترل رباتها محسوب میشود و کارایی باتنت وابسته به ارتباط پایدار با این کانال میباشد، معماری آن میتواند تعیینکننده میزان مقاومت (robustness)، پایداری (stability) و زمان واکنش (reaction time) آن باشد. در حالت کلی رباتها به دو دسته متمرکز و غیر متمرکز تقسیم میشوند.

شکل زیر مثالی از یک باتنت را نشان میدهد.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه رایگان تمام بخشهای دوره CEH روی لینک زیر کلیک کنید:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟