برای مطالعه بخش پنجاه آموزش رایگان و جامع نتورک پلاس (+Network) اینجا کلیک کنید

انواع شبکههای محلی مجازی

آدرسهای آیپی مختلف (خصوصی، عمومی، loopback و APIPA IP برای مقاصد متفاوتی استفاده میشوند. همین قاعده در مورد VLANها نیز صدق کرده و هریک برای مقاصد مختلفی استفاده میشوند. از رایجترین شبکههای محلی خصوصی به موارد زیر میتوان اشاره کرد:

• VLAN پیشفرض- بهطور معمول به شکل از پیش پیکربندی شده روی یک سوییچ قرار گرفته و همه پورتهای سوییچ را شامل میشود. سایر VLANها نیز ممکن است به شکل از پیش پیکربندی شده تنظیم شده باشند که البته این موضوع به دستگاه و تولیدکننده دستگاه بستگی دارد. VLAN پیشفرض را نمیتوان تغییر داده یا حذف کرد. با این حال، امکان تخصیص دوباره پورتهای پیشفرض VLAN به سایر VLANها امکانپذیر است.

• VLAN بومی - تمامی فریمهای برچسبگذاری نشده از پورتهای بدون برچسب را دریافت میکند. در حالت پیشفرض یکسان با VLAN پیشفرض است. با این حال، این مدل پیکربندی زمانی که ترافیک برچسبگذاری نشده باشد، اجازه انتقال دادهها در یک شبکه VLAN مدیریت شده را در اختیار دارد ریسکهای امنیتی به وجود میآورد. برای محافظت از شبکه در برابر مخاطرات امنیتی وضعیت VLAN محلی باید به VLAN استفاده نشده تغییر پیدا کند تا ترافیک برچسبگذاری نشده باعث نشود امنیت شبکه به خطر افتد. برای انجام این کار روی یک سوئیچ سیسکو میتوان فرمان switchport trunk native vlan را استفاده کرد.

• VLAN دادهها (یا VLAN کاربر) - ترافیک تولید شده توسط کاربر مانند ایمیل، مرور وب یا بهروزرسانی پایگاه داده را حمل میکند.

• VLAN مدیریتی - میتواند برای ارائه دسترسی مدیریتی به یک سوئیچ استفاده شود. بهطور پیشفرض عملکرد این مدل شبیه به VLAN پیشفرض است؛ با این حال، یک خطر امنیتی به وجود میآورد و باید تغییر پیدا کند.

• VLAN صوتی - پشتیبانی از ترافیک VoIP که نیاز به پهنای باند بالا، مسیریابی انعطافپذیر، اولویتبندی ترافیک و تاخیر حداقلی دارد را ارائه کند.

پیکربندی VLANها

زمانی که یک VLAN را ایجاد کردید باید از طریق نرمافزار سوییچ آنرا مدیریت کنید. شکل زیر نتیجه فرمان show vlan که روی یک سوییچ سازمانی سیسکو اجرا شده است را نشان میدهد. این فرمان فهرستی از VLANهای شناسایی شده با سوییچ را نشان میدهد. در شکل زیر 18 شبکه محلی خصوصی روی شبکه پیکربندی شدهاند.

نکته امتحانی: برای آزمون نتورکپلاس لازم است درباره پیکربندی VLANها و تحلیل آنها اطلاعاتی داشته باشید. به همین دلیل پیشنهاد میکنم به مقاله Displaying a switch VLAN configuration رفته و دانش خود در این خصوص را افزایش دهید.

اشکالزدایی و ایمنسازی VLANها

خطاهای پیکربندی در شبکههای VLAN کاملا عادی است. فرمان show vlan که در پاراگراف قبل با آن آشنا شدید در تشخیص پیکربندیهای اشتباه کمک فراوانی به شما میکند. از رایج ترین خطاهای پیکربندی میتوان به تخصیص نادرست VLAN، وضعیت اشتباه پورتها و VLAN ایزوله شده اشاره کرد. در بیشتر موارد هکرها سعی میکنند از VLANهای برچسبگذاری شده برای پیادهسازی یک حمله VLAN hopping استفاده کنند. برای اطلاعات بیشتر در خصوص دو بردار مرتبط با این حمله (double tagging و switch spoofing ) به مقاله VLAN hopping (virtual local area network hopping) مراجعه کنید.

در چند شماره گذشته سعی کردیم تا حدودی مبحث تقسیمسازی شبکهها، شبکههای محلی مجازی، زیرشبکهها و زیرشبکهسازی را بررسی کنیم. بدیهی است برای آمادگی در آزمون نتورکپلاس باید از منابع بیشتری برای تسلط بر این مباحث و کار عملی استفاده کنید تا بدون مشکل در آزمون نتورکپلاس موفق شوید. اکنون اجازه دهید مبحث مدیریت ریسک در شبکهها را آغاز کنیم.

مدیریت ریسک در شبکهها

در چند شماره آینده اطلاعاتی در ارتباط با دادههای شبکه و زیرساخت شبکه به دست خواهید آورد. در چند شماره آتی سعی میکنیم به شکل اجمالی نحوه مدیریت آسیبپذیری و محافظت از شبکهها را به شما نشان دهیم.

ریسکهای امنیتی

سازمانهای مختلف به روشهای مختلفی در معرض مخاطرات امنیتی قرار دارند. بهطور مثال، اگر برای یک موسسه بزرگ مالی کار میکنید که به مشتریان خود اجازه میدهد وضعیت وام خود را به صورت آنلاین مشاهده کنند، باید مخاطرات مرتبط با نقصهای دادهای را در نظر بگیرید. اگر شخصی دسترسی غیر مجاز به شبکه شما به دست آورد، همه اطلاعات شخصی مشتریان شما ممکن است فاش شوند. برای درک نحوه مدیریت امنیت شبکه، ابتدا باید بدانید که چگونه تهدیدهای پیرامون شبکه را تشخیص دهید. برای تشخیص این مسئله باید با اصطلاحات دنیای امنیت آشنا باشید. یک هکر، به معنی واقعی کلمه، فردی است که در زمینه کار با سختافزارها و نرمافزارها استاد بوده و قادر است رخنههای امنیتی را شناسایی کرده و از آنها سوء استفاده کند. امروزه واژه هکر برای توصیف افرادی استفاده میشود که غیرمجاز به سیستم یا شبکه یک سازمان نفوذ کرده و ممکن است خساراتی به بار آوردند. اصطلاح هک کردن نیز به معنای پیدا کردن راهی خلاقانه است که عملکرد یک دستگاه یا یک برنامه را از روند طبیعی خود خارج کرده و با دستکاری منابع مانع دسترسی کاربران به منابع شده یا منابع مالی یک شرکت را به تاراج ببرد. در دنیای امنیت هکرها به سه گروه زیر تقسیم میشوند.

هکر کلاه سفید (white hat hacker)- متخصصان امنیتی هستند که سازمانها برای شناسایی تهدیدات و مخاطرات امنیتی و محافظت از منابع خود از وجود آنها بهره میبرند. این افراد یک هک اخلاقی انجام میدهند.

هکر کلاه سیاه (Black hat hacker) - این گروه افرادی هستند که از مهارتهای خود برای دور زدن سامانههای امنیتی، آسیب رساندن به دادهها، سرقت دادهها یا نفوذ به حریم خصوصی کاربران استفاده میکنند.

هکر کلاه خاکستری (gray hat hacker)- این گروه از هکرها نیز از مهارتهای خود به شیوه اخلاقی استفاده میکنند، اما اینکار را به شیوه خاص خود انجام میدهند. بهطور مثال یک هکر کلاه خاکستری سعی میکند گذرواژه ضعیف یک سازمان را شناسایی کرده و سپس گزارشی درباره نقصها برای سازمان ارسال کند، بدون آنکه از ضعفها سوء استفاده کند.

ضعف یک سیستم، فرآیند یا معماری که میتواند به اطلاعات خدشه وارد کرده یا به دسترسی غیر مجاز ختم شود، به نام آسیبپذیری (vulnerability) شناخته میشود. عمل استفاده از آسیب پذیری سوء استفاده (اکسپلویت) نامیده میشود. هکرها میتوانند از طریق ایجاد نقاط دسترسی جعلی کاربران را ترغیب کنند که به شبکههای وایفایی که هویت آنها معلوم نیست متصل شوند و به این شکل اطلاعات حساس آنها را سرقت کنند. روش دیگر هک کاربران که مرتبط با شبکههای بیسیم است، حمله Evil Twin AP نام دارد. در این روش هکرها با ارائه SSID شبکه بیسیم خود به شکل یک نقطه دسترسی مجاز سعی میکنند کاربران را فریب دهند. HostAP، cqureAP و HermesAP از جمله نرمافزارهایی هستند که در این حوزه استفاده میشوند.

آسیبپذیری روز صفر (zero-day exploit) که به نام حمله روزصفر نیز شهرت دارد، بردار حمله دیگری است که در آن هکرها از آسیبپذیری نرمافزاری که جزییات آن هنوز به شکل عمومی فاش نشده است سوء استفاده می کنند. برای اطلاعات بیشتر در خصوص این بردار حمله به مقاله حمله روز صفر چیست؟ آیا دفاعی در برابر آن وجود دارد؟ مراجعه کنید.

ریسکهای انسانی

برآوردها نشان میدهند، خطاهای انسانی، سهلانگاری و کم اطلاعی عامل بیش از نیمی از نقصهای امنیتی در شبکهها است که به هکرها اجازه میدهد به سادهترین شکل به شبکهها نفوذ کنند. یکی از سادهترین راههایی که هکرها برای ورود به شبکهها از آن استفاده میکنند، سوال کردن از کاربران در خصوص گذرواژهای است که برای اتصال به شبکه از آن استفاده میکنند. در این روش هکرها خود را به جای یکی از افراد مهم یا بخش فنی شرکت معرفی میکنند تا اطلاعات موردنیاز را به دست آورند. به این تکنیک حمله مهندسی اجتماعی (social engineering) گفته میشود. از رایجترین تکنیکهای حمله مبتنی بر مهندسی اجتماعی میتوان به فیشینگ، طعمه و سوییچ و دنبالروی ( Tailgating) اشاره کرد. برای کسب اطلاعات بیشتر در این خصوص به " 10 تکنیک پایه هک که میتواند شما را از حمله هکرها مصون نگه دارد" مقاله مراجعه کنید.

در تصویر زیر نمونهای از یک حمله فیشینگ را مشاهده میکنید.

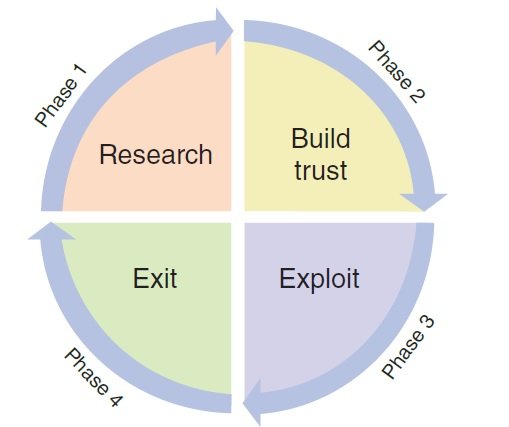

حملات مهندسی اجتماعی بر مبنای رویکردهای روانشناسی انجام میشوند. در تصویر زیر چرخه رایج حملات مهندسی اجتماعی را مشاهده میکنید.

فاز اول که تحقیق نام دارد؛ مهمترین عنصر این چرخه است که اغلب به صرف زمان زیادی نیاز دارد. در فاز دوم هکرها اقدام به جمعآوری اطلاعات و دادههایی میکنند تا طمعهای برای قربانی آماده کنند. فاز سوم، فاز اجرایی است که هکرها اطلاعات آماده شده را در اختیار قربانی قرار میدهند و به انتظار مینشینند تا او به دام افتد. سرانجام در فاز چهارم چرخه خروج را اجرا کرده و بدون آنکه ردپایی از خود به جا بگذارند شبکه یک سازمان و قربانی را ترک میکنند. این چرخه برای دریافت اطلاعات عمیقتر ممکن است تکرار شود. مهمترین دفاع در برابر چنین حملاتی آموزش کاربران است. گاهی اوقات کارمندان مورد اعتماد یک شرکت دست به اقدامات خرابکارانهای میزنند که این مورد به نام تهدید داخلی (insider threat) شهرت دارد. در چنین شرایطی سازمانها برای مقابله با تهدید شکل گرفته از روشهایی همچون راهحل جلوگیری از نشت دادهها (Data Loss Prevention)، اصل حداقل بودن اختیارات (Principle of least privilege) و بررسی سابقه کارمندی که استخدام کردهاند استفاده میکنند.

ریسکهای فناوری اطلاعات

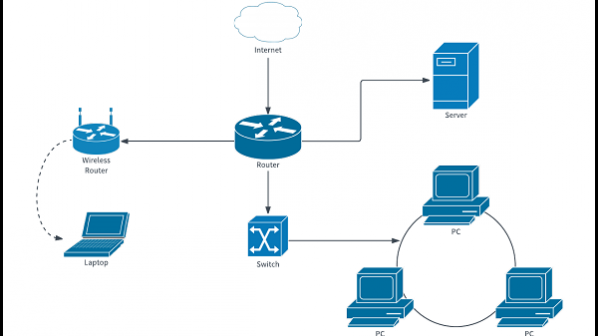

این گروه از مخاطرات امنیتی هر هفت لایه مدل OSI را شامل میشوند. حمله به رسانه انتقال، کارت شبکه، روشهای دسترسی به شبکه، سوییچها، روترها، نقاط دسترسی و گیتویها در مقایسه با عامل انسانی به توجه بیشتری نیاز دارند. بهطور مثال یک هکر ممکن است از نقص امنیتی روتر برای پیادهسازی یک حمله سیلآسا روی پروتکل TCP/IP استفاده کند که نتیجه آن یک ترافیک غیرقابل مهار خواهد بود. ریسکهای امنیتی پیرامون سختافزارها و طراحی شبکه به شرح زیر هستند:

• حمله جعل (spoofing attack)- آدرسهای مک را میتوان در یک حمله جعل هویت تغییر داد. انواع دیگر حملات جعل با هدف تغییر آدرسهای آیپی پیادهسازی میشوند. جعل آدرس آیپی میتواند حملات محرومسازی از سرویس (DoS) سرنام denial of service یا پیامهای تغییر یافته DNS را به وجود آورد.

•حمله محرومسازی از سرویس (denial of service) – حمله Dos هنگامی رخ میدهد که یک کاربر مشروع به دلیل مداخله مهاجم قادر به دسترسی به منابع عادی شبکه، مانند یک وبسرور نیست. اغلب این نوع حمله به دلیل هجمه سیلآسا که درخواستهای زیادی مبنی بر دسترسی به سرویسها ارائه میکنند و سرور را از پاسخگویی به سرویسها ناتوان میسازند رخ میدهد. شکل زیر این مدل حمله را نشان میدهد. در نتیجه، فرآیند انتقال دادهها مختل میشود.

حمله منع سرویس توزیع شده (distributed DoS)- در حالی که یک حمله DoS از یک یا چند منبع متعلق به مهاجم نشات میگیرد، حملات DDoS از طریق منابع متعدد و هماهنگ شده به وجود میآیند. شکل زیر این مکانیزم حمله را نشان میدهد.

برای کسب اطلاعات جامعتر در ارتباط با این حمله به مقاله راهکارهایی برای شناسایی و دفع حمله منع سرویس توزیع شده (DDoS) مراجعه کنید.

❍ حمله انسداد سرویس توزیعشده بازتابی DRDoS - یک حمله DRDoS در اصل یک حمله DDoS است که هدفش از دسترس خارج کردن سامانههای متصل به شبکه یا در حالت کلی خود شبکه است. این کار با جعل آدرس آیپی منبع انجام شده و باعث میشود که تمام درخواستهای پاسخ توسط هدف ارسال شده و سپس تمام پاسخها به شکل بازتابهایی برای هدف ارسال شود. به همین دلیل هدف با یک ترافیک سیلابی روبرو میشود.

از دیگر بردارهای حملههای توزیع شده میتوان به amplified DRDoS، permanent DoS و friendly DoS اشاره کرد.

• حمله مسمومسازی سامانه نام دامنه (DNS poisoning) - با تغییر رکوردها DNS در سرور DNS در یک سرور DNS، مهاجم میتواند ترافیک اینترنت را از یک وبسرور قانونی به یک وبرسایت فیشینگ هدایت کند که مسمومیت DNS یا جعل DNS نام دارد. به دلیل اینکه سرویسدهنده های DNS موجودیتهای ذخیره شده را بهاشتراک قرار میدهند، سوابق DNS آلوده میتوانند به سرعت به سایر سرورهای DNS، ISPها، شبکههای خانگی و تجاری و کامپیوترهای شخصی وارد شوند. در واقع، جعل DNS یکی از راههایی است که برخی از کشورها تحت عنوان "فایروال بزرگ" از آن استفاده کرده و مانع از آن میشوند تا کاربرانشان به سایتهای معروف دسترسی داشته باشند.

در شماره آینده آموزش نتورکپلاس مبحث ریسک ها را ادامه خواهیم کرد.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟