Port Mirroring چیست؟

هنگامی که قصد داریم اطلاعاتی در ارتباط با سامانههای پیشگیری از نفوذ، تشخیص نفوذ و مانیتورینگ ترافیک تجهیزات شبکه به دست آوریم و از راهحلهایی مثل NetFlow در این زمینه استفاده کنیم، ابتدا باید ترافیک را به سمت نرمافزارهای تحلیلگر ارسال کنیم تا بتوانیم ترافیک مدنظر را تفسیر کنیم. بهترین راهحل برای دریافت ترافیک به شکل واقعی و با کمترین هزینه ممکن از تجهیزات شبکه به ویژه سوییچ بهکارگیری راهکار Port Mirroring است. Port Mirroring یکی از مهمترین قابلیتهای ارائه شده توسط سوئیچها است که بر اصل نظارت بر پورتها دلالت دارد. سرپرستان شبکه از قابلیت فوق برای تشخیص خطا، مشکلات و بررسی فعالیتهای انجام شده توسط کلاینتها استفاده میکنند. قابلیت فوق اجازه میدهد یک کپی از اطلاعات مبادله شده توسط سوییچ را دریافت کرد یا در صورت نیاز ترافیک کامل یک شبکه محلی را به سمت یک پورت خاص از سوییچ هدایت کرد تا نرمافزار تحلیلگر بتواند ترافیک را تفسیر کند. قابلیت فوق دو مزیت مهم دارد، اول آنکه اجازه میدهد بدون از دسترس خارج کردن شبکه فرآیند عیبیابی را انجام دهید و دوم آنکه اجازه میدهد اگر به فعالیتهای کلاینتی مشکوک شدید ترافیکی که توسط سامانه او مبادله میشود را به شکل دقیق رهگیری کنید. Port Mirroring در یک سوییچ شبکه برای ارسال یک کپی از بستههای ارسال شده توسط یک گره یا یک VLAN استفاده میشود. تولیدکنندگان سوییچها از نامهای مختلفی برای توصیف Port Mirroring استفاده میکنند. بهطور مثال، در سوییچهای سیسکو از اصطلاح RSPAN سرنام Remote Switched Port Analyzer یا Switched Port Analyzer استفاده میشود. تولیدکنندگان دیگر از نامهای دیگری مثل RAP سرنام Roving Analysis استفاده میکنند. Port Mirroring به مدیران شبکه کمک میکند از نزدیک عملکرد شبکه را زیر نظر برگیرند و در صورت بروز مشکلات از طریق دریافت یک کپی از ترافیک ورودی یا خروجی توسط یک پورت علت را شناسایی کنند.

Port Mirroring چه تفاوتی با NetFlow دارد؟

برخی کاربران تصور میکنند که Port Mirroring و NetFlow عملکردی یکسان دارند، در حالی که اینگونه نیست. در NetFlow سرپرست شبکه فرادادهها (Meta Data) را از شبکه دریافت میکند و هیچگاه اطلاعات اصلی را دریافت نمیکند. به بیان دقیقتر اصل دادهها حذف میشوند و برای نرمافزار مانیتورینگ ترافیک تنها فرادادهها که شامل اطلاعات کلی و جانبی بستههای اطلاعاتی هستند ارسال میشوند، در حالی که در Port Mirroring تمامی بستههای اطلاعاتی مبادله شده توسط تجهیزات به شکل کامل برای پورت مشخص شده ارسال میشوند و به همین دلیل امکان تحلیل محتوای اطلاعات وجود دارد. تکنیک مذکور در سوییچهای سیسکو بهنام SPAN یا RSPAN شناخته میشود که حالت اول برای شنود ترافیک در شبکه محلی و حالت دوم برای شنود ترافیک از راه دور است. Port Mirroring به مدیران شبکه اجازه میدهد به تجزیه و تحلیل دادهها، اشکالزدایی شبکه و تحلیل عملکرد شبکه بپردازند و با صرف کمترین زمان مشکلات را برطرف کنند.Port Mirroring این قابلیت را فراهم میکند تا ترافیک ورودی (Ingress) و ترافیک خروجی (Egress) را دریافت کنید. هرچند در بیشتر موارد تنها ترافیک ورودی تحلیل میشود. ترافیک مذکور میتواند از یک پورت خاص سوییچ یا تمامی رابطهای یک سوییچ دریافت شوند. بهطور معمول قابلیت Port Mirroring همراه با پویشگر (Port Scanner) استفاده میشود. Port Scanner برنامهای است که برای شناسایی پورتهای باز یک سرور یا میزبان استفاده میشود. Port Scanner به مدیران کمک میکند به ارزیابی خطمشیهای امنیتی شبکه بپردازند و اطمینان حاصل کنند آسیبپذیری ناشناختهای که باعث سوء استفاده از سرویسهای شبکه میشود وجود نداشته باشد.

SPAN چیست؟

سوییچهای سیسکو قابلیتی بهنام SPAN دارند که برای دریافت ترافیک یک پورت فیزیکی خاص یا شبکههای محلی مجازی استفاده میشوند. فناوری SPAN سوییچهای سیسکو به سرپرستان شبکه اجازه میدهد آدرس مبدا و مقصدی که قرار است ترافیک آن دریافت و به پورت دیگری روی همان سوییچی ارسال شود را مشخص کنند. در این حالت گره مبدا که در SPAN تعریف میشود به یک پورت فیزیکی یا یک شبکه محلی مجازی روی سوییچی اشاره دارد که قرار است فرآیند مانیتورینگ روی آن انجام شود. علاوه بر این، پورت مقصد نیز باید روی همان سوییچ باشد. هنگامیکه پیکربندی انجام شد، ترافیک SPAN Source به SPAN Destination ارسال میشود. اگر ترافیک باید از سوییچ دیگری دریافت شود و مقصد یک سوییچ راه دور است در این حالت از تکنیک Remote SPAN استفاده میشود. برای اینکه RSPAN به درستی کار کند باید یک شبکه محلی مجازی (VLAN) اختصاصی به RSPAN تخصیص پیدا کند تا ترافیک مانیتور شده میان مبدا و سوییچ از آن عبور کنند. در حالت پیچیدهتر، اگر ترافیک از بین چند روتر و شبکههای مختلف عبور میکند باید از تکنیک پیشرفتهتر ERSPAN استفاده شود.

RSPAN چیست؟

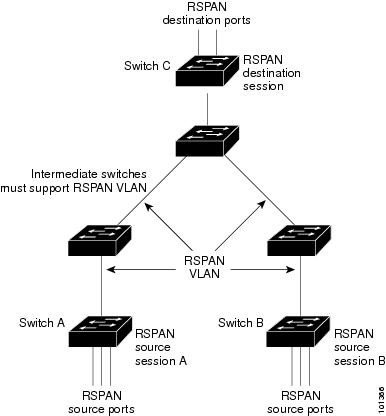

خطمشیهایی که برای RSPAN Source وجود دارد شبیه به خطمشیهای SPAN Source است. به بیان دقیقتر، مبدا باید حداقل یک پورت فیزیکی یا یک VLAN روی سوییچ باشد. تفاوت اصلی RSPAN و SPAN در مقصد است که در RSPAN ضرورتی ندارد که مقصد یک پورت روی همان سوییچ باشد، بلکه میتواند روی سوییچ دیگری تعریف شود. در این حالت برای پیادهسازی RSPAN یک VLAN اختصاصی بهنام RSPAN VLAN ایجاد میکنیم. این VLAN شامل پورتهایی است که در سوییچ مبدا و سوییچ مقصد تعریف شدهاند.

عملکرد SPAN چگونه است؟

سرپرستان شبکه میتوانند با استفاده از SPAN یا RSPAN و از طریق پورت یا شبکه محلی مجازی ترافیک را تحلیل کنند و یک کپی از ترافیک را به پورت دیگری روی سوئیچ یا سوئیچ دیگری که تحلیلگر شبکه، ابزارهای نظارتی یا سایر راهحلهای امنیتی به آن متصل هستند ارسال کنند. SPAN برای انجام تحلیلهای فنی دقیق ترافیک دریافتی یا ارسالی پورت مبدا یا شبکه محلی مجازی را به شکل هوشمندانهای به پورت مقصد ارسال میکند. عملکرد SPAN به گونهای است که هیچ تغییری در الگوی ترافیکی پورت مبدا یا VLAN به وجود نمیآورد. در این حالت پورت مقصد تنها ترافیکی که برای نشستهای SPAN یا RSPAN نیاز است را دریافت میکند. نکتهای که برخی کارشناسان شبکه اطلاع چندانی در مورد آن ندارند چگونگی انجام این فرآیند است. بهطور مثال، اگر در حال مانیتورینگ ترافیک ورودی هستید، شما نمیتوانید ترافیک انتقالی از یک شبکه محلی ثالث به شبکه محلی ثالث دیگر را مانیتور کنید، با اینحال، میتوانید ترافیک ارسالی توسط VLAN ثالت به سمت VLAN مقصد را مانیتور کنید. علاوه بر این، این قابلیت فراهم است تا از پورتهای مقصد SPAN یا RSPAN برای اعمال خطمشیهای امنیتی استفاده کنید. بهطور مثال، اگر یک سیستم تشخیص نفوذ سیسکو به درگاه هدف متصل باشد، دستگاه IDS میتواند یک بسته تنظیم مجدد TCP را برای بستن نشست TCP که مشکوک به حمله است ارسال کند.

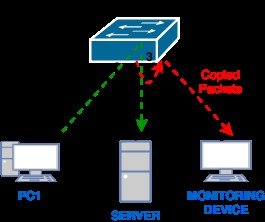

شکل 1

بهطور کلی قابلیت SPAN برای سوییچها طراحی شده، زیرا هابها نیازی به ویژگی مذکور ندارند. هنگامی که یک هاب در شبکهای نصب میشود و گرهای در شبکه اقدام به ارسال یک بسته اطلاعاتی میکند، بسته مذکور برای تمامی پورتهای هاب ارسال میشود، اما سوییچها فرآیند ارسال بستههای اطلاعاتی را بر مبنای جدول مکآدرس یا آدرس فیزیکی گرهها مدیریت میکنند. در این حالت سوییچ در جدول مکآدرس جستوجویی انجام میدهد تا بسته ارسالی گره مبدا را به مقصد برساند. شکل 1 نشان میدهد که چگونه یک هاب بستهای که دریافت میکند را برای سایر دستگاههای تحت شبکه ارسال میکند. با توجه به اینکه هاب بسته ورودی را برای تمامی پورتها ارسال میکند یک ابزار شنود شبکه قادر است ترافیک کل شبکه را رصد کند. در شکل یک اگر یک پینگ از PC1 به PC2 انجام دهیم و سپس یک پینگ به PC3 انجام دهیم نتایج یکسانی را دریافت میکنیم، زیرا هر زمان هاب بستهای را دریافت میکند آنرا برای تمامی پورتها ارسال میکند در حالی که سوییچ بر مبنای جدول مسیریابی که دارد بسته را تنها به مقصد موردنظر تحویل میدهد (شکل 2).

شکل 2

به بیان دقیقتر، هاب بر مبنای رویکرد همهپخشی اقدام به توزیع بستهها میکند که باعث میشود ابزارهای شنود و مانیتورینگ بتوانند ترافیک را دریافت کنند، در حالی که سوییچ بر مبنای رویکرد تکپخشی اقدام به انتشار بستهها میکند. خوشبختانه ابزارهای مانیتورینگ شبکه میتوانند ترافیک همهپخشی، تکپخشی، چندپخشی و یک از چندپخشی را دریافت و تحلیل کنند. در شرایط عادی هنگامی که یک کلاینت متصل به سوییچ (بهطور مثال کامپیوتر B) بستهای را ارسال میکند، بسته به پورت مربوطه و سپس به مقصد میرسد، اما هنگامی که ویژگی Port Mirroring روی سوییچ فعال باشد و قرار باشد ترافیک پورت متصل به کلاینت خاصی (بهطور مثال کامپیوتر A) را بررسی کنیم، هنگامی که کامپیوتر A اقدام به ارسال بستهای برای گرهای در شبکه میکند یک کپی از اطلاعات برای پورت و کامپیوتری که قرار است بستهها را ارزیابی کند (بهطور مثال کامپیوتر D) ارسال میشود. شکل 3 چگونگی عملکرد سوییچ در حالت عادی و Port Mirroring را نشان میدهد. همانگونه که در شکل سه مشاهده میکنید در حالت عادی سوییچ ترافیک را تنها به مقصدی که پیدا کرده ارسال میکند، بنابراین برای آنکه بتوان به ترافیک ارسالی دسترسی پیدا کرد باید ویژگی SPAN روی سوییچهای سیسکو یا Port Mirroring روی سوییچهای دیگر فعال شود. هنگامی که قابلیت فوق روی سوییچها فعال شود، یک کپی از ترافیک برای پورت شنودکننده ارسال میشود (شکل 4).

شکل 3

شکل 4

Local SPAN

Local SPAN بهطور کامل از یک نشست SPAN در یک سوئیچ پشتیبانی میکند. در این حالت تمامی پورتهای مبدا یا پورتهای مبدا و مقصد در یک سوییچ یا پشته سوییچ (Switch Stack) قرار دارند. SPAN محلی ترافیک یک یا چند پورت مبدا در هر شبکه یا شبکههای محلی مجازی را به سمت پورت مقصد با هدف تجزیه و تحلیل کپی میکند. بهطور مثال، در شکل 5، ترافیک پورت 5 (پورت مبدا) به سمت پورت 10 (پورت مقصد) ارسال (کپی) شده است. تحلیلگر شبکه در پورت 10 به جای آنکه به شکل فیزیکی به پورت 5 متصل شده و اطلاعات را دریافت کند به شکل منطقی هرگونه ترافیک شبکه مبادله شده توسط پورت 5 را دریافت میکند. شکل 5 پیکربندی Local SPAN روی یک سوئیچ را نشان میدهد. اگر نیاز باشد تا Local SPAN را روی مجموعهای از سوییچها پیادهسازی کنید، جایی که پورتهای مبدا و مقصد روی سوییچهای مختلفی قرار دارند، پیکربندی به صورتی است که در شکل 6 مشاهده میکنید. RSPAN از پورتهای مبدا، شبکه محلی مجازی مبدا و درگاههای مقصد در سوئیچهای مختلف (یا پشتهای از سوئیچها) پشتیبانی میکند، بنابراین نظارت از راه دور روی چند سوئیچ در شبکه نیز امکانپذیر است. در شکل 7 مشاهده میکنید که چگونه پورتهای مبدا در سوئیچ A و سوئیچ B پیکربندی شدهاند. ترافیک برای هر نشست RSPAN از طریق یک RSPAN VLAN که توسط مدیر شبکه مشخص میشود انجام میشود. ترافیک RSPAN از پورت مبدا یا شبکه محلی مجازی به RSPAN VLAN کپی شده و از طریق پورت رله میزبان RSP VLAN به نشست مربوطه ارسال میشود. دقت کنید در روش فوق هر سوئیچ مبدا RSPAN باید یک پورت یا شبکه محلی مجازی به عنوان مبدا RSPAN داشته باشد. در شکل 7 سوئیچ C به عنوان مقصد انتخاب شده است. پیکربندی SPAN در دو حالت Local SPAN و Remote SPAN با استفاده از دستورات زیر است:

شکل 5

شکل 6

شکل 7

Local SPAN :

Switch (config)# monitor session 1 source interface fast 0/1 – 3

Switch (config)# monitor session 1 destination interface fast 0/4

Remore SPAN :

Source Switch :

Switch (config)# vlan 30

Switch (config-vlan)# remote-span

Switch (config)# monitor session 1 source interface fast 0/1 – 3

Switch (config)# monitor session 1 destination remote vlan 30 reflector-port fast 0/24

Destination Switch :

Switch (config)# monitor session 1 source remote vlan 30

Switch (config)# monitor session 1 destination interface fast 0/10

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟