در بردار حمله VLAN hopping، مجرمان سایبری در اولین مرحله باید به یکی از شبکههای محلی مجازی سازمان حمله کنند. این کار به آنها اجازه میدهد، پایگاهی برای انجام عملیات مخرب در شبکه سازمانی تعریف کنند و در ادامه برای حمله به دیگر شبکههای محلی سازمانی از آن استفاده کنند.

VLAN hopping چگونه شکاف امنیتی در شبکه سازمانی به وجود میآورد؟

- متاسفانه، بخش عمدهای از آسیبپذیریهای پیرامون شبکههای محلی مجازی ارتباط مستقیمی با ویژگیهای کلیدی آنها دارند. از ویژگیهای کاربردی مهمی که شبکههای محلی مجازی در اختیار کاربران قرار میدهند به موارد زیر باید اشاره کرد:

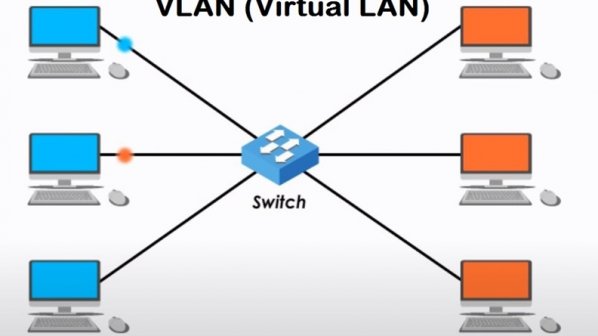

- به مدیران شبکه اجازه میدهد فرآیند تقسیم بندی یک شبکه سوئیچ شده را هماهنگ با الزامات عملکردی و امنیتی سامانهها انجام دهند، بدون آنکه نیازی به کابلکشی جدید یا اعمال تغییرات بنیادی در زیرساخت شبکه ضرورتی داشته باشد.

- عملکرد کلی شبکه از طریق گروهبندی دستگاههایی که به شکل مستمر با یکدیگر در ارتباط هستند را بهبود میبخشد. به طوری که کلاینتهای عضو هر گروه پهنای باند مخصوص به خود را داشته و از آن استفاده میکنند.

- به بهبود امنیت در شبکههای بزرگتر کمک میکند، برای این منظور به سرپرستان شبکه اجازه میدهد از کنترلهای بیشتری برای نظارت بر نحوه ارتباط دستگاهها با یکدیگر استفاده کنند.

- شبکههای محلی مجازی با تفکیک کاربران و عضویت آنها در گروههای مخصوص به خود، به میزان قابل توجهی امنیت را بهبود میبخشند. در این حالت، کاربران تنها به شبکههایی دسترسی دارند که بر مبنای نقشی که در زمان دارند مجوز لازم برای دسترسی به آنها را در اختیار دارند. همچنین، اگر هکرها موفق شوند به یک شبکه محلی مجازی دسترسی پیدا کنند، تنها در آن شبکه قادر به انجام عملیات مجرمانه خواهند بود.

- با این حال، هنگامی که هکرها موفق شوند به شبکههای محلی سازمانی دسترسی پیدا میکنند، میتوانند در زمان کوتاهی از شکافهای پیرامون پروتکلهای امنیتی استفاده کرده و کنترل کامل شبکه را به دست آورند.

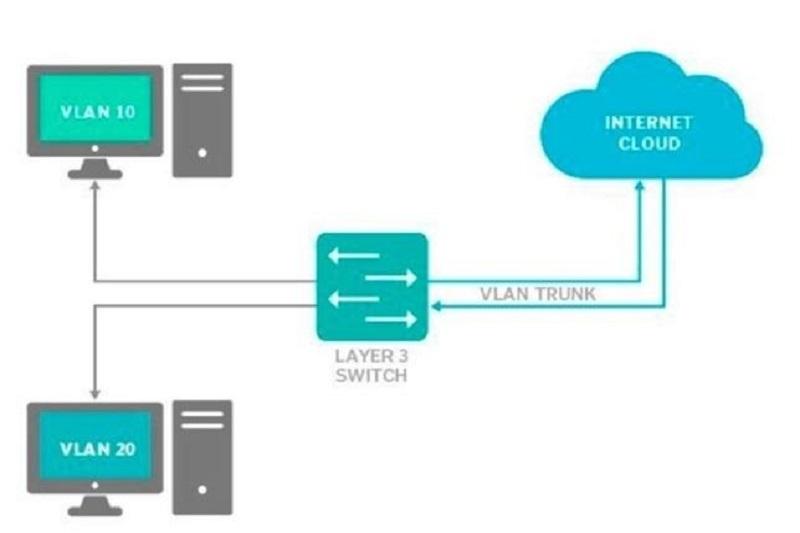

- شبکههای محلی مجازی از تکنیکی که trunking نام دارد، استفاده میکنند که در آن سوئیچهای شبکه محلی مجازی برای جستجوی کانالهای خاصی برای ارسال یا دریافت دادهها، برنامهریزی میشوند. هکرها از فرآیند مذکور به منظور نفوذ به دیگر شبکههای محلی مجازی تعریف شده در شبکه سازمانی استفاه میکنند.

- قابلیت دیگری که VLAN hopping در اختیار هکرها قرار میدهد، سرقت گذرواژهها و اطلاعات حساس کارمندان یا مشتریانی است که اطلاعات آنها در شبکههای سازمانی ثبت شده است. علاوه بر این، هکرها میتوانند برای تغییر یا حذف دادهها، نصب بدافزارها و انتشار ویروسها، کرمها و تروجانها در شبکه از این آسیبپذیری استفاده کنند.

بردار حمله VLAN hopping به چه صورتی پیادهسازی میشود؟

در بیشتر موارد، هکرها برای پیادهسازی یک حمله VLAN hopping به یکی از دو روش زیر اقدام میکنند:

برچسبگذاری دوگانه (double tagging)

بردار حمله برچسبگذاری دوگانه، زمانی اتفاق میافتد که هکرها برچسبهای مخرب را در فریمهای اترنت اضافه کرده و تغییراتی در آنها اعمال میکنند. در این حالت، امکان ارسال بستهها از طریق هر شبکه محلی مجازی به شبکه محلی مجازی دیگر بدون وجود برچسب بومی در ترانک فراهم میشود. در این حالت، هکرها میتوانند از چند سوئیچ که برچسبها را پردازش میکنند، برای پیشبرد اهداف خود استفاده کنند.

در این حالت، هکرها با ارسال فریمهایی با دو تگ 802.1Q، دادهها را با استفاده از یک سوئیچ برای دیگری ارسال میکنند. به بیان دقیقتر، یک نسخه از اطلاعات برای سوئیچ هکر و دیگری برای سوئیچ قربانی ارسال میشود.

مکانیزم فوق باعث میشود سوئیچ قربانی تصور کند فریمی که منتظرش است را دریافت کرده است. در ادامه، سوئیچ هدف فریم را به پورت قربانی میفرستد. بیشتر سوئیچها، برچسب بیرونی را فقط قبل از ارسال فریم به تمام پورتهای شبکه محلی مجازی بومی حذف میکنند.

به طور مثال، اگر یک سوئیچ شبکه در وضعیت autotrunking پیکربندی شده باشد، هکر قادر است آن را به سوئیچی تبدیل کند که به نظر برسد برای دسترسی به تمام شبکههای محلی مجازی در پورت ترانک دائما به ترانک نیاز دارد. با توجه به اینکه کپسولهسازی بسته برگشتی غیرممکن است، این اکسپلویت امنیتی یک حمله یک طرفه را پدید میآورد. البته، حمله فوق تنها در شرایطی قابل انجام است که هکر عضوی از همان ترانک شبکه محلی مجازی باشد.

جعل سوئیچ (switch spoofing)

دومین بردار حملهای که هکرها از آن استفاده میکنند، جعل سوئیچ است. این بردار حمله زمانی اتفاق میافتد که هکر بستههای DTP را برای مذاکره یک ترانک با یک سوئیچ ارسال میکند. این حالت تنها در صورت استفاده از حالتهای سوئیچ dynamic desirable یا dynamic auto قابل انجام است. هنگامی که ترانک به کامپیوتری متصل است، هکر به تمام شبکههای محلی مجازی دسترسی پیدا میکند. متاسفانه، این اشتباهی است که برخی از کارشناسان شبکه انجام میدهند. همواره به این نکته دقت کنید که رابطها نباید برای استفاده از حالتهای پورت سوئیچ پویا پیکربندی شوند.

ابزارهای امنیتی شبکه

کارشناسان امنیتی به مجموعه ابزارهایی دسترسی دارند که برای شناسایی آسیبپذیریهای حمله در دسترس قرار دارند. Yersinia یکی از محبوبترین ابزارهای پیرامون امنیت شبکه برای سیستم عاملهای لینوکسی است. این ابزار کمک میکنند تا مشکلات شبکه محلی مجازی را پیدا کنید. همچنین اجازه میدهد نقاط ضعف در پروتکلهای Cisco Discovery Protocol، Cisco Inter-Switch Link، DTP، Dynamic Host Configuration Protocol، Hot Standby Router Protocol، IEEE 802.1Q، IEEE 802.1X، Spanning Tree Protocol و VLAN Trunk Protocol را پیدا کنید.

چگونه مانع بروز حمله VLAN hopping شویم؟

یکی از مهمترین اقداماتی که برای محافظت از شبکه در برابر حمله VLAN hopping انجام دهید این است که رابطهای استفاده نشده بسته شوند و در یک VLAN ایزوله قرار گیرند.

نباید از شبکه محلی مجازی در پورتهای ترانک استفاده کنید، مگر اینکه راه دیگری وجود نداشته باشد. همچنین، پورتهای دسترسی باید به صورت دستی با دسترسی حالت switchport پیکربندی شوند.

پیکربندی مناسب سوئیچ نقش موثری در کاهش اثرات جعل سوئیچ و برچسبگذاری دوگانه دارد. به منظور کاهش خطر جعل سوئیچ، ویژگی autotrunking DTP off را در تمام سوئیچهایی که نیازی به ترانک ندارند، خاموش کنید. همچنین، پورتهایی که قرار نیست ترانک باشند باید به عنوان پورتهای دسترسی تنظیم شوند.

همچنین به سراغ برچسبگذاری دوگانه ندارید. به همین دلیل اطمینان حاصل کنید که میزبانها روی شبکه محلی مجازی پیشفرض اترنت یا VLAN 1 قرار داده نشده باشند. شبکه محلی مجازی بومی در هر پورت ترانک از یک ID VLAN استفاده نکرده باشد. برچسبگذاری صریح شبکه محلی مجازی بومی برای همه پورتهای ترانک فعال شود.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

دیدگاهها

با سلام و تشکر از مقاله خوبتون ، خواهش من این هست که در متون فنی ترجمه یک عبارت فنی به زبان فارسی فقط خواندن مطلب رو سخت تر میکنه ، به عنوان مثال valn رو همه به این اسم میشناسن لازم نیست هر جا این کلمه میاد " شبکه محلی مجازی " ترجمه بشه ، چون واقعا خواننده قاطی میکنه ، همون اصطلاح اصلی رو استفاده کنین .

ممنون