برای مطالعه قسمت قبل آموزش رایگان دوره CEH اینجا کلیک کنید.

برای اجرای Nmap از طریق خط فرمان nmap را تایپ کرده و همراه با آن سوئیچی که قصد استفاده از آنرا دارید وارد کرده و در ادامه یک آدرس آیپی یا دامنه را وارد کنید. در مثال زیر سوییچ -sT استفاده شده که یک اتصال کامل سه مرحلهای TCP را پیادهسازی میکند.

C:\ nmap-6.25>nmap -sT 192.168.1.108

Starting nmap 6.25 (https://nmap.org/) at 2015-10-05 23:42 Central

Daylight Time

Interesting ports on Server (192.168.1.108):

(The 1653 ports scanned but not shown below are in state: filtered)

PORT STATE SERVICE

80/tcp open http

445/tcp open smb

515/tcp open printer

548/tcp open afpovertcp

Nmap run completed -- 1 IP address (1 host up) scanned in 420.475

seconds

با اجرای این دستور درگاههای جالبی روی این کامپیوتر مشاهده میکنید که درگاههای 80 و 139 را شامل میشود. یک پویش UDP نیز با سوییچ -sU نتایج زیر را باز میگرداند:

C:\ nmap-6.25>nmap -sU 192.168.1.108

Starting nmap 6.25 (https://nmap.org/ ) at 2015-10-05 23:47 Central

Daylight Time

Interesting ports on Server (192.168.1.108):

(The 1653 ports scanned but not shown below are in state: filtered)

PORT STATE SERVICE

69/udp open tftp

Nmap run completed -- 1 IP address (1 host up) scanned in 843.713

seconds

اکنون اجازه دهید سامانه دومی را اسکن کنیم تا تفاوت بین یک کامپیوتر ویندوزی و یک کامپیوتر لینوکسی را ببینیم. به عنوان یک سرنخ بزرگ همواره وضعیت درگاههای باز 37 ، 79 ، 111 و 6000 را بررسی کنید. این درگاهها توصیف کننده برنامههایی شبیه به Time، Finger، SunRpc و X11 هستند.

[root@mg /root]# nmap -O 192.168.13.10

Starting nmap V. 6.25 (https://nmap.org// )

Interesting ports on unix1 (192.168.13.10):

(The 1529 ports scanned but not shown below are in state: closed)

Port State Service

21/tcp open ftp

23/tcp open telnet

25/tcp open smtp

37/tcp open time

79/tcp open finger

111/tcp open sunrpc

139/tcp filtered netbios-ssn

513/tcp open login

1103/tcp open xaudio

2049/tcp open nfs

4045/tcp open lockd

6000/tcp open X11

7100/tcp open font-service

32771/tcp open sometimes-rpc5

32772/tcp open sometimes-rpc7

32773/tcp open sometimes-rpc9

32774/tcp open sometimes-rpc11

32775/tcp open sometimes-rpc13

32776/tcp open sometimes-rpc15

32777/tcp open sometimes-rpc17

Remote operating system guess: Solaris 2.6 - 2.7

Uptime 319.638 days (since Wed Aug 09 19:38:19 2015)

Nmap run completed -- 1 IP address (1 host up) scanned in 7 seconds

دقت کنید پورتهای نشان داده شده از طریق این اسکن متفاوت از آن چیزی هستند که پیشتر در ارتباط با اسکن سامانههای ویندوزی به آن اشاره داشتیم. پورتهایی شبیه به 37 ، 79 ، 111 و 32771 به صورت باز نشان داده شدهاند. همچنین توجه داشته باشید که Nmap سیستمعامل را Solaris معرفی کرده است. اگر امکانپذیر باشد، شما قادر به شناسایی برنامههایی هستید که نصب شدهاند. دستوراتی که اطلاعات مشترکی را استخراج میکنند به شرح زیر هستند:

ls -alh /usr/bin/

ls -alh /sbin/

ls -alh /var/cache/apt/archivesO

dpkg -l

rpm -qa

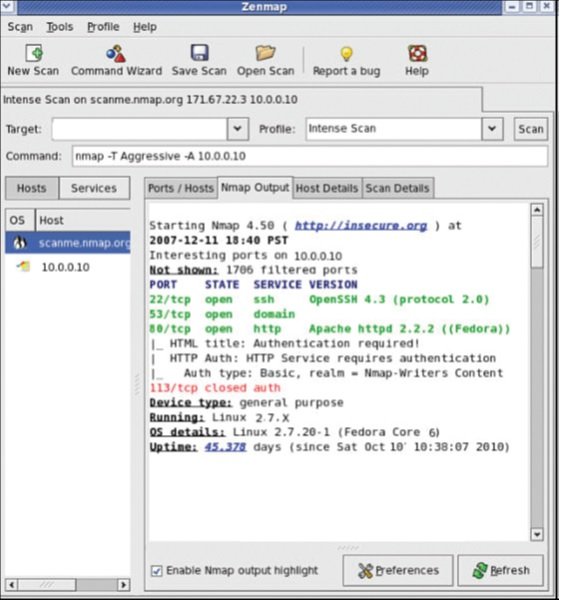

نکته: صرفنظر از سیستمعامل، اسکن یک شبکه IPv6 بسیار دشوارتر از اسکن یک شبکه مبتنی بر IPv4 است، به دلیل اینکه فضای جستجو بسیار بزرگتر است. آدرسهای IPv6 باید به نوعی شبیه به نظارت بر ترافیک شبکه، گزارشهای ضبط شده یا دریافت شده به دست آیند. Zenmap نسخه رسمی اسکنر امنیتی Nmap است که همراه با رابط کاربری در اختیار کاربران قرار دارد. بیشتر گزینههای موجود در Zenmap مستقیماً با نسخه خط فرمان مطابقت دارند. برخی افراد Zenmap را پیشرفتهتر از Nmap توصیف میکنند، زیرا این دستور ترکیب نحوی خط فرمان را در پایین رابط کاربری GUI نشان میدهد. شکل زیر نمایی از رابط گرافیکی این ابزار را نشان میدهد.

SuperScan

SuperScan نرمافزاری است که مخصوص سیستمعامل ویندوز نوشته شده است. SuperScan یک اسکنر انعطافپذیر TCP/UDP، پینگکننده و تبدیل کننده نام میزبان است. این ابزار میتواند با استفاده از طیف وسیعی از آدرسهای IP فرآیند اسکن و پینگ کردن پورتها را انجام دهد. همچنین میتواند به اسکل یک میزبان منفرد بپردازد. همچنین این قابلیت را دارد تا آدرسهای IP را تبدیل کند. در ادامه یک گزارش HTML که خوانایی زیادی دارد را ایجاد کند. در این گزارش اطلاعاتی در ارتباط با تحلیلهای انجام شده روی میزبانی که پویش شده درج میشود. اطلاعاتی در ارتباط با هر پورت و جزییاتی در ارتباط با هرگونه بنر نصب شده در میزان از جمله جزییات پیدا شده توسط این ابزار است. دقت کنید که ابزار فوق رایگان است؛ بنابراین، این ابزار همانند سایر ابزارها باید در جهت مثبت به کار گرفته شود. شکل زیر رابط گرافیکی ابزار فوق را نشان میدهد.

THC-Amap

THC-Amap ابزار دیگری است که برای اسکن استفاده میشود. مشکلی که برنامههای اسکن سنتی وجود دارد این است که تمامی سرویسهای این ابزارها قادر نیستند اطلاعات مختلف را به دست آورند. بهطور مثال اطلاعاتی در ارتباط با بنرها از جمله این موارد است. به عنوان مثال، برخی سرویسها مانند سرویس (SSL) سرنامSecure Sockets Layer به دنبال برقراری یک ارتباط بر مبنای رویکرد دستدهی است. Amap با ذخیره کردن مجموعهای از پاسخهایی که میتوانند برای پورتها ارسال شوند قادر به ایجاد تعامل با پورتها و پاسخگویی به آنها است. Amap اولین نرمافزاری است که چنین قابلیتی را ارائه میکند، اما بیشتر کارشناسان امنیتی به جای ابزار فوق ترجیح میدهند از Nmap استفاده کنند. به عبارت دقیقتر Nmap جایگزین Amap شد. یک روش استفاده از این برنامه با استفاده از قالب greppable نرمافزار Nmap به عنوان ورودی برای اسکن سرویسهای باز است. یا مسدود کردن یا مقابله با Amap کار سادهای نیست، اگرچه یکی از روشهای مقابله با ابزار فوق تکنیک port-knocking است. تکنیک فوق شبیه به یک دستدهی مخفی یا ترکیبی است. در روش فوق پس از آنکه مجموعهای از اتصالات درگاهی به عنوان ورودی دریافت شد، یک ارتباط ایجاد میشود.

Hping

Hping یکی دیگر از ابزارهای قدرتمندی است که هکرهای اخلاقی و هکرهای مخرب از آن برای انجام هر دو فرآیند پینگ و اسکن پورتها استفاده میکنند. Hping روی کامپیوترهای ویندوزی و لینکوسی کار میکند و میتواند به عنوان یک سازنده بسته استفاده شود. شما میتوانید ابزار Hping را از آدرس http://www.hping.org دریافت کرده یا توزیع Linux Backtrack را دانلود کنید که حاوی ابزار فوق است. Hping 2 و Hping 3 میتوانند برای آزمایش دیوارهای آتش، شناسایی هانیپاتها و پویش پورتها استفاده شوند. در اینجا چند مثال در ارتباط با ترکیب نحوی Hping3 ارائه میکنیم:

■ Ping sweep: hping3 -1 IP_Address

■ UDP scan: hping3 -2 IP_Address

■ SYN scan: hping3 -8 IP_Address

■ ACK scan: hping3 -A IP_Address

■ IPID collection: IP_Address -Q -p 139 -s

■ XMAS scan: hping3 -F -P -U IP_Address

نکته: Hping ابزار قدرتمندی است که برای گذر از دستگاههای فیلترکننده از طریق ارسال بستههای آیپی دستکاری شده یا تزریق بستههای خاص یا پویش پورت و انجام هر نوع اسکن Nmap از آن استفاده کنید. آزمون CEH ممکن است در ارتباط با ترکیب نحوی Hping از مخاطبان سوال کند.

Port Knocking

Port knocking روشی برای انتشار یک اتصال به میزبانی است که هیچ نشانه اولیهای دال بر باز بودن پورتها نشان نمیدهد. Port knocking با ارسال مجموعهای از ارتباط تلاش میکند با یکسری از پورتها ارتباط برقرار کند. به عبارت دقیقتر سعی میکند از رویکرد دستدهی مخفیانه استفاده کند. پس از شناسایی توالی مناسب پورتهایی که با آنها ارتباط برقرار کرده، اقدام به شناسایی آنها کرده، پروتهای باز را شناسایی کرده و اتصالی را منشتر میکند. مزیت بهکارگیری تکنیک port-knocking این است که هکرها نمیتوانند به راحتی پورتها باز را شناسایی کنند. با این حال، روش فوق مانع از آن نمیشود تا همه چیز پنهان باقی بمانند. همچنین برای ارائه سرویسهای عمومی نیز روش مناسبی نیست. سرانجام، هر فردی که توانایی شنود ترافیک شبکه را داشته باشد، قادر است توالی بستهها در رویکرد فوق را شناسایی کند. برای آنکه اطلاعات بیشتری در ارتباط با روشهای دفاعی مبتنی بر تکنیک ضربه زدن به پورت به دست آورید پیشنهاد میکنم به آدرس http://www.portknocking.org مراجعه کنید.

War Driving

War Driving س از war dialing میآید، زیرا فرآیندی است که سعی میکند نقاط دسترسی باز را شناسایی کند. بیشتر ابزارهای آزمایش شامل نوع خاصی از فعالیتهای مرتبط با رویکرد war driving هستند. هدف شناسایی یا باز کردن نقاط دسترسی مخرب است. حتی اگر سازمان نقاط دسترسی بی سیم خود را ایمن کرده باشد، همیشه امکان نصب نقط دسترسی غیر مجاز توسط کارمندان وجود دارد. نقاط دسترسی بی سیم غیر ایمن میتوانند برای سازمانها خطر جدی محسوب شوند، زیرا مانند مودمها، آنها به هکرها راهی را پیشنهاد میدهند تا دیوارآتش شبکه را دور زده و به شبکه وارد شوند. مجموعه کاملی از ابزارهای امنیتی برای ویندوز و لینوکس ارائه شدهاند تا فعالیتهای بیسیم این چنینی را شناسایی کنند.

OS Fingerprinting

در این مرحله از روند جمعآوری اطلاعات، هکر تلاش بیشتری انجام خواهد داد، زیرا آدرسهای آیپی، سیستمهای فعال و پورتهای باز شناسایی شدهاند. اگرچه ممکن است هکر هنوز نوع سیستمهایی را که با آنها سر و کار دارد، شناسایی نکرده باشد، اما به آنها نزدیک شده است. برای این منظور دو روش وجود دارد که هکر میتواند برای شناسایی دستگاههای هدف از آنها استفاده کند. اولین انتخاب هکر بهنام اثر انگشت منفعل معروف است. انتخاب دوم هکر بهنام اثر انگشت فعال معروف است که اساساً بستههای ناسازگار را به امید دریافت پاسخی که منجر به شناسایی میشود برای هدف ارسال میکند. اگرچه اثر انگشت فعال دقیقتر است، اما به اندازه اثر انگشت منفعل مخفی نیست. اثر انگشت منفعل واقعاً رویکرد شنودی دارد، زیرا هکر در حال شنود بستههای مبادله شده در شبکه است. این بستهها برای آزمایش ویژگیهای خاصی استفاده میشوند که شناسایی سیستمعامل از جمله این موارد است. هکرها برای شناسایی اثرانگشت سیستمعامل بهطور معمول چهار عنصر زیر را آزمایش میکنند:

IP TTL value: سیستمعامل های مختلف TTL را روی مقادیر منحصر به فرد در بستههای خروجی تنظیم میکنند.

TCP window size: فروشندگان سیستمعامل مقادیر مختلفی را برای مقداردهی فیلد window size استفاده میکنند.

IP DF option: تمامی فروشندگان سیستمعامل بهطور یکسان فرآیند تقسیم را انجام نمیدهد. 1500 بایت یک اندازه مشترک در اترنت است.

IP Type of Service (TOS): یک فیلد 3 بیتی است که اولویت بستههای خاص را کنترل میکند. باز هم، همه فروشندگان این گزینه را به شیوه یکسانی پیکربندی نمیکنند.

موارد زیر تنها چهار مورد از عناصری است که میتواند در ارتباط با اثر انگشت غیرفعال سیستمعامل استفاده شود. موارد دیگری که قابل بررسی است شامل شماره شناسایی آیپی (IPID)، گزینههای آیپی، گزینههای TCP و حتا ICMP است. یک نمونه خوب از ابزارهای اثرانگشت منفعل که برای لینوکس طراحی شده P0f نام دارد. P0f تلاش میکند به شکل منفعل اثر انگشت تمامی ارتباطات ورودی را پس از آنکه ابزار اجرا شد به دست آورد. از آنجا که ابزار فوق واقعاً منفل است، بدون ایجاد ترافیک اضافی در شبکه قادر است کار خود را انجام دهد. برای دسترسی به ابزار فوق به آدرس http://lcamtuf.coredump.cx/p0f.tgz مراجعه کنید.

نکته: یکی از متداولترين روشهاي مورد استفاده براي تعيين سيستمعامل بررسي TTL است. به عنوان مثال، TTL پیشفرض یک سیستم لینوکس 64 است، در حالی که TTL پیشفرض ویندوز 128 و TTL پیش فرض روترها بهطور معمول 254 است.

اثر انگشت فعال نسبت به اسکن اثر انگشت منفعل قدرتمندتر است، زیرا هکر مجبور نیست برای بستههای تصادفی به انتظار بنشیند، اما نقطه ضعفی هم دارد. نقطه ضعف این است که اثر انگشت فعال به اندازه اثر انگشت منفعل مخفی نیست. هکر در واقع بستهها را به داخل شبکه تزریق میکند. اثر انگشت فعال مستعد شناسایی است و سازمانهای حرفهای خیلی زود متوجه آن میشوند. همانند اثر انگشت غیرفعال سیستمعامل، اثر انگشت فعال موارد مختلفی را آزمایش میکند تا تفاوت میان نحوه پیادهسازی پشته TCP / IP توسط تولیدکنندگان را بررسی کند. بنابراین، اگر هکرها تفاوتها را به دقت دنبال کنند، به احتمال زیر، نسخه سیستمعامل را تشخیص میدهند. در اینجا چند روش اصلی وجود دارد که در ارتباط با اثر انگشت فعال از آن استفاده میشود از جمله این روشها میتوان به The FIN probe، Bogus flag probe، Initial sequence number (ISN) sampling، IPID sampling، TCP initial window، ACK value، Type of service، TCP options و Fragmentation handling اشاره کرد.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه رایگان تمام بخشهای دوره CEH روی لینک زیر کلیک کنید:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟