برای مطالعه بخش قبل روی این آدرس کلیک کنید.

Syslog چیست؟

Syslog یک پروتکل استاندارد صنعتی است که به شما امکان میدهد هر سیستم، دستگاه و برنامه کاربردی که از syslog پشتیبانی میکند را به گونهای برنامهریزی کنید تا پیامهای خود را به سرور مرکزی syslog ارسال کند تا بتوانید گزارشهای را به صورت مرکزی بررسی و مدیریت کنید. Syslog را میتوان روی سوئیچها، روترها، سرورها، فایروالها و سیستمهای تشخیص نفوذ (IDS) پیکربندی کرد تا رویدادهای ثبت شده را به سرور syslog ارسال کند.

برای آزمون سکیوریتی پلاس باید بدانید که یک تحلیلگر پروتکل یا شنودکننده شبکه میتواند برای نظارت بر ترافیک شبکه استفاده شود. انواع مختلفی از پیامها یا ورودیهای مرتبط با syslog وجود دارد که هر نوع پیام اشاره به سطح متفاوتی از گزارشها دارد. جدول زیر سطوح گزارش و پیامهای رایج مرتبط با syslog را نشان میدهد:

در مکانیزم فوق، دادهها از سیستم یا دستگاه به سرور syslog از طریق پورت 514 پروتکل UDP در هنگام برقراری ارتباط رمزگذاری نشده یا پورت 6514 پروتکل TCP در مکانیزم ارتباط رمزگذاری شده با TLS ارسال میشوند. هنگامی که اطلاعات در سرور syslog ثبت شد، میتوانید گزارشهای تمام سیستمها و دستگاههای موجود در سرور syslog را بهطور مرکزی بررسی کنید و حتی از فیلترها برای مشاهده ورودیهای مرتبط با رویدادهای خاصی استفاده کنید. مراحل پیکربندی syslog در محیط شبکه به شرح زیر است:

1. یک سرور syslog نصب کنید. برخی از این سرورها مثل Kiwi Syslog Server رایگان هستند و میتوانید برای آزمایش قابلیتهای syslog از اینترنت دانلود کنید.

2. سیستم، برنامه یا دستگاه شبکه را برای ارسال رویدادها به سرور syslog پیکربندی کنید.

3. گزارشهای موجود در سرور syslog را مرور کنید.

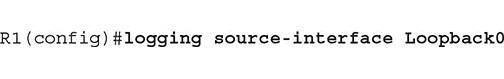

فرض کنید سرور Kiwi Syslog را روی سیستمی با آدرس IP 10.0.0.5 نصب کردهاید. اگر میخواهید روتر سیسکو خود را برای ارسال همه رویدادهای سطح خطا (و پایینتر) به سرور syslog پیکربندی کنید، روتر را با دستورات زیر پیکربندی کنید:

سپس میتوانید با تنظیم رابط منبع در دستگاه سیسکو، آدرس IP منبع پیامهای گزارش را با هر پیام کنترل کنید:

اطلاعات امنیتی و مدیریت رویداد

اطلاعات امنیتی و سیستمهای مدیریت رویداد (SIEM) محصولاتی (معمولاً نرمافزاری) هستند که به شما امکان میدهند بر اطلاعات و رویدادهای امنیتی از طریق یک سیستم واحد و به شکل بلادرنگ نظارت کنید! عملکرد محصولات SIEM به این صورت است که یک مکانیزم نظارتی و گزارشدهی متمرکز پیادهسازی میکنند تا اطلاعات امنیتی و رویدادهای مرتبط با دستگاههای تحت شبکه را به بهترین شکل مشاهده کنید.

سیستمهای SIEM معمولاً ویژگیهای زیادی ارائه میدهند که به شما کمک میکند رویدادهای امنیتی مرتبط با سیستمها و دستگاههای شبکه را از طریق یک برنامه واحد و به طور متمرکز مشاهده کنید. لیست زیر برخی از این ویژگیها را شرح میدهد:

- فایلهای گزارش تجمیع شده: گزارشها از چند سیستم و دستگاههای شبکه توسط نرمافزار SIEM جمعآوری میشوند تا بتوان آنها را از طریق یک مکان واحد تجزیه و تحلیل کرد.

- نرمافزار Correlation SIEM: این قابلیت را ارائه میدهد تا رویدادهای موجود در فایلهای گزارش مختلف را مقایسه کنید و رویدادها را بهعنوان رویدادهای مرتبط با امنیت به یکدیگر مرتبط کنید.

- هشدار و راهاندازهای خودکار: هشدارها بر اساس رویدادهایی که توسط سرپرست پیکربندی شدهاند در فایلهای گزارش ثبت میشوند و برای مدیر شبکه ارسال میشوند.

- همگامسازی زمان نرمافزار SIEM: این اطمینان خاطر را میدهد که زمان بین دستگاهها همگامسازی میشود تا رویدادهای امنیتی در همه دستگاهها در یک زمان ثبت شوند.

- دوبارهسازی رویدادها: سیستم SIEM میتواند ثبت رویدادها را به گونهای برش دهد که رویداد یکسان به شکل تکراری ثبت نشود و فضای گزارشگیری بیهوده پر نشود.

- Logs/WORM: هنگام نوشتن در فایلهای گزارش، سیستم SIEM از رویکرد نوشتن یکبار، خواندن بسیار (WORM) استفاده میکند، جایی که ورودی گزارش یک بار نوشته میشود، اما میتوان چندین بار آنرا خواند.

بررسی ابزارهای نظارتی

سیستمهای مانیتورینگ امنیتی، از جمله سیستمهای SIEM، دارای ویژگیها و قابلیتهای زیادی هستند که باید از آنها برای نظارت دقیق بر محیط سازمانی استفاده کنید. موارد زیر برخی از ملاحظات نظارتی است که باید برای آزمون سکیوریتی پلاس بدانید:

- بازبینی گزارشها: هنگام استفاده از هر ابزار نظارتی، باید گزارشها را بهطور منظم مرور کنید تا از نوع فعالیتی که در محیطتان رخ میدهد آگاهی کامل داشته باشید.

- ضبط بستهها: ابزار نظارتی باید بتواند ترافیک شبکه را ضبط کند و دادههای ضبط شده را در یک فایل ضبط ذخیره کند تا امکان بازبینی آنها توسط ابزار وجود داشته باشد.

- ورودیهای دادهای : بهطور معمول، ابزار نظارتی باید ورودیهای دادهای زیادی را ضبط کند تا سیستمهای امنیتی و تحلیلی بتوانند به بهترین شکل اتفاقات را ارزیابی کنند.

- تحلیل رفتار کاربر: ابزار نظارتی باید قابلیت نظارت بر رفتار کاربر را داشته باشد تا به شناسایی پتانسیل تهدیدات داخلی کمک کند.

- تجزیه و تحلیل احساسات: یک سیستم نظارتی باید قابلیت انجام تجزیه و تحلیل احساسات را داشته باشد. رویکرد فوق میتواند تا حدودی به پیشبینی رفتارهای کاربران بپردازد.

- نظارت امنیتی: ابزار نظارت باید نظارت بر رویدادهای امنیتی را انجام دهد که معمولاً مبتنی بر گزارشهای امنیتی است که توسط سیستمهای مختلف ضبط میشود.

- تجمیع گزارشها: همانطور که اشاره شد، ابزار باید بتواند از انواع گزارشها از سیستمهای مختلف استفاده کند و آنها را کنار هم قرار دهد تا یک تجزیه و تحلیل کامل انجام دهد.

- گردآورنده گزارش: ابزار نظارتی باید دارای مولفههای جمعآوری گزارش باشد که به آن امکان میدهد گزارشها را از سیستمها و دستگاههای مختلف در شبکه جمعآوری کند.

ابزارهای مختلفی در دسترس هستند که در دسته ابزارهای SIEM قرار میگیرند که از مهمترین آنها باید به د Splunk، Tripwire، EventLog Analyzer و SolarWinds اشاره کرد. در زیر مراحل سطح نصب EventLog Analyzer آمده است که میتوانید آنرا به صورت آزمایشی 30 روزه از www.manageengine.com/products/eventlog/download.html?edi دانلود کنید. همانند بسیاری از ابزارهای SIEM، EventLog Analyzer گزارشها تحلیلی کارآمدی در اختیار کارشناسان شبکه قرار میدهد:

1. پس از دانلود، فایل نصبی را دانلود و اجرا کنید.

2. همه پیشفرضها را بپذیرید. در پایان نصب، گزینه شروع EventLog Analyzer را در حالت کنسول انتخاب کنید.

3. پس از راهاندازی سرور، به واسط وب برای EventLog Analyzer بروید، جایی که باید با نام کاربری سرپرست و رمز عبور سرپرست وارد شوید.

4. پس از ورود به سیستم، به داشبورد دسترسی پیدا میکنید، جایی که میتوانید نمودارهایی در ارتباط با انواع مختلف رویدادها را از سرور خود مشاهده کنید.

میتوانید با کلیک روی لینک گزارشها در بالای صفحه مدیریت، گزارشهای داخلی را مشاهده کنید. تعدادی گزارش وجود دارد که اطلاعات مربوط به رویدادهای امنیتی، تهدیدات و ممیزی فایروال را نمایش میدهد. به یاد داشته باشید که این گزارشها دادههای مرتبط با تمام سیستمها و دستگاهها را نمایش میدهند. برای افزودن دستگاه به EventLog Analyzer، روی دکمه سبز رنگ Add در گوشه سمت راست بالا کلیک کنید.

کار با SOAR

در حالی که در مورد راهحلهای سازمانی صحبت میکنیم که به ما در نظارت بر رویدادهای امنیتی کمک میکند، باید در مورد مفهوم سازماندهی امنیتی، اتوماسیون و پاسخ یا به اختصار SOAR نیز صحبت کنیم. SOAR چیزی بیش از یک ابزار نظارتی است. بیشتر شبیه یک ابزار مدیریت امنیت است. SOAR به شما کمک میکند عملیات امنیتی خود را با سه حوزه اصلی متمرکز کنید: مدیریت تهدید و آسیبپذیری، پاسخ به حوادث امنیتی و اتوماسیون عملیات امنیتی.

SOAR میتواند توسط شرکتها برای جمعآوری دادههای رویداد امنیتی از منابع مختلف، شناسایی یک تهدید امنیتی و سپس خودکارسازی پاسخ به تهدید برای انجام برخی اقدامات اصلاحی مورد استفاده قرار گیرد.

پیادهسازی گزارشگیری و حسابرسی

اکنون که آشنایی کلی با برخی از ابزارهایی پیدا کردید که قادر هستید برای نظارت بر یک سیستم از آنها استفاده کنید، اجازه دهید در مورد حسابرسی و ثبت گزارش صحبت کنیم. به عنوان یک متخصص امنیت، باید مطمئن شوید که ممیزی و ثبت گزارشها در تمامی سیستمها و برنامهها فعال شده است. در زیر یک تعریف سریع از تفاوت بین حسابرسی و ثبت گزارش ارائه شده است:

- ممیزی معمولاً به مجموعه اقدامات نظارتی اشاره دارد که میخواهید بر روی یک سیستم یا برنامه کاربردی انجام شود. به عنوان مثال، ممکن است بخواهید مدیریت حسابهای کاربری در یک سیستم یا حذف سابقه مشتری در یک برنامه کاربردی را بررسی کنید.

- گزارشگیری: معمولاً به ثبت تمام فعالیتهایی که در یک برنامه یا سیستم انجام میشود اشاره دارد. به عنوان مثال، میتوانید همه درخواستها را در یک وبسایت ثبت کنید و بعداً گزارشها را بررسی کنید.

حسابرسی چیست؟

هنگام کار به عنوان یک متخصص امنیت در هر محیطی، اطمینان حاصل کنید که ممیزی در همه سیستمها و دستگاههای حیاتی فعال شده است و همچنین تعیین کنید که در چه سطحی از ممیزی پیکربندی شده است. بسیار مهم است که فردی در مورد نحوه بررسی گزارشهای حسابرسی آموزش دیده باشد و بداند که چگونه آنها را در مکانی امن بایگانی کند تا در صورت نیاز دسترسی به آنها به سادهترین شکل انجام شود. بهطور کلی، چهار مرحله اصلی برای پیکربندی حسابرسی وجود دارد:

- تصمیمگیری در مورد رویدادهایی که باید ممیزی شوند.

- تصمیمگیری در مورد اینکه آیا موفقیت یا شکست هر رویداد اهمیتی دارد یا خیر.

- ممیزی را پیکربندی کنید.

- گزارشهای حسابرسی را به طور منظم مرور کنید.

پیکربندی حسابرسی

اولین قدم برای پیکربندی حسابرسی، تعریف خطمشی حسابرسی است. هنگام تعیین خطمشی حسابرسی خود، حسابرسی را برای رویدادهای خاص در سیستم عامل فعال کنید. رویداد چیزی است که در سیستم اتفاق میافتد و معمولاً توسط یک کاربر فراخوانی میشود. برای مثال، ورود یا خروج از شبکه یک رویداد است. دسترسی به یک پوشه نیز یک رویداد است. بنابراین باید تعیین کنید مایلید از کدام رویدادها مطلع شوید و باید روی فعال کردن کدام رویدادها حساس باشید! نکته مهمی که باید به خاطر داشته باشید این است که هرچه رویدادهای بیشتری را ممیزی کنید، اطلاعات بیشتری جمعآوری میشود و اطلاعات غیر ضروری جمعآوری نخواهند شد، زیرا ممکن است فرآیند حسابرسی دادههای مهم با مشکل روبرو شود.

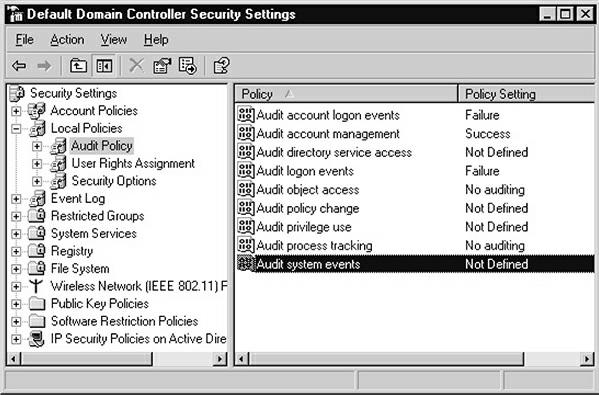

در ویندوز، میتوانید ممیزی را از طریق سیاستهای امنیتی محلی یک سیستم پیادهسازی کنید یا میتوانید تنظیمات ممیزی را در چندین سیستم با استفاده از سیاستهای گروهی در Active Directory اجرا کنید. برای پیکربندی حسابرسی در ویندوز، یکی از ابزارهای زیر را برای مدیریت سیاست حسابرسی انتخاب کنید:

- به مسیر Start | Administrative Tools | Local Security Policies بروید و ممیزی را بر روی یک سیستم مستقل اجرا کنید.

- به مسیر Start | Administrative Tools | Domain Controller Security Policy بروید و ممیزی را بر روی تمام کنترلکنندههای دامنه در شبکه اجرا کنید.

- به مسیر Start | Administrative Tools | Domain Security Policy بروید و ممیزی را در تمام سیستمهایی که عضو دامنه Active Directory هستند، فعال کنید.

هنگامی که ابزار مدیریتی صحیح را راهاندازی کردید، میتوانید حسابرسی را برای تعدادی از رویدادها فعال کنید. هنگامی که حسابرسی را فعال میکنید، باید تصمیم بگیرید که آیا موفقیت یا شکست رویدادها نیازمند بررسی هستند یا خیر. به عنوان مثال، برای شما مهم است که شخصی با موفقیت به شبکه وارد شده یا تلاش برای ورود به شبکه با شکست روبرو شده است؟

بررسی گزارشهای حسابرسی

هنگامی که ممیزی را پیکربندی کردید، برای نظارت بر رویدادهای مربوط به امنیت برای ممیزی که فعال کردهاید، به Windows Event Viewer نگاه کنید. زیر فهرستی از گزارشهایی که میتوانید در Windows Event Viewer مشاهده کنید به شرح زیر است:

- Application Log : خطاها و اطلاعات مربوط به برنامههای در حال اجرا در ویندوز را ذخیره میکند.

- System Log: خطاها، هشدارها و اطلاعات مربوط به مولفههای سیستم عامل را ذخیره میکند، مانند زمانی که سرویسی شروع به کار نمیکند.

- Security Log: اطلاعات حسابرسی و سایر رویدادهای مرتبط با امنیت را ذخیره میکند.

- DNS Log: خطاها و اطلاعات مربوط به DNS را در کنترلکننده دامنه ذخیره میکند.

- Hardware Event Log: اطلاعات مربوط به مولفههای سختافزاری را در سیستم ذخیره میکند.

- Windows Powershell log: اطلاعات و خطاهای مربوط به محیط PowerShell را در سیستم ذخیره میکند.

هنگامی که ممیزی را فعال کردید، باید ورودی مربوط به Security Log در Windows Event Viewer را بررسی کنید، زیرا تمام دادههای حسابرسی شده در آنجا ذخیره میشوند. شکل زیر نمایشگر رویداد ویندوز را در سرور ویندوز نشان میدهد. در Event Viewer، میتوانید رویدادهای مختلف را مرور کنید، محتویات گزارش را در فایلی ذخیره کنید و برای شروع یک گزارش تمیز، گزارشهای فعلی را پاک کنید. مهم است که گزارشها را بایگانی کنید تا در صورت لزوم آنها را بررسی کنید. بسیاری از مشکلات امنیتی تا مدتها پس از وقوع رویداد قابل شناسایی نیستند. ویندوز به شما امکان میدهد فایل گزارش را در هر مکانی، از جمله در میزبان ایمن دیگری ذخیره کنید.

برای بررسی Security Log در ویندوز سرور، روی دکمه Start کلیک راست کرده و Event Viewer را انتخاب کنید. پس از ورود به Event Viewer، در سمت چپ گزارش امنیتی را انتخاب کنید تا تمام رویدادهای امنیتی را مشاهده کنید. رویدادهای دارای نماد قفل رویدادهای شکست خورده هستند و رویدادهای دارای نماد کلید رویدادهای موفقیتآمیز هستند. شکل بالا یک گزارش امنیتی در ویندوز را نشان میدهد. توجه داشته باشید که پس از فعال شدن ممیزی، میتوانید در اولین رویداد در لیست مشاهده کنید که کاربر در تاریخ 3/29/2011 در ساعت 1:21:31 بعد از ظهر موفق به ورود به شبکه نشده است. هنگام بررسی گزارش امنیتی، اگر به اطلاعات بیشتری در مورد رویداد نیاز دارید، روی رویداد دوبار کلیک کنید تا کادر محاورهای Event Properties ظاهر شود.

در شکل بالا توجه داشته باشید که میتوانید تاریخ و زمانی را که فردی موفق به ورود به سیستم نشده است مشاهده کنید، اما در توضیحات، میتوانید مشاهده کنید که شخصی سعی کرده با حساب کاربری مدیر وارد شود. اگر جزئیات را به پایین اسکرول کنید، آدرس IP دستگاهی را مشاهده میکنید که شخصی سعی کرده از آن وارد شود. این اطلاعات میتواند به شما در ردیابی فرد کمک کند.

مطمئن شوید که گزارش امنیتی را برای فعالیت مشکوک هر روز کنترل میکنید. یک ایده خوب این است که 30 دقیقه اول صبح خود را به مرور، بایگانی و سپس پاک کردن گزارش امنیتی در حین نوشیدن قهوه صبح اختصاص دهید.

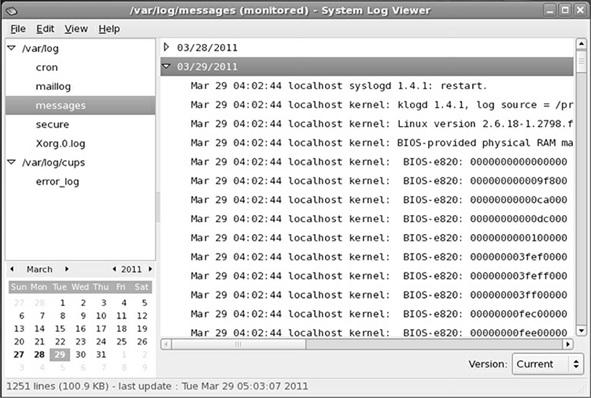

حسابرسی در لینوکس

لینوکس از syslogd daemon برای ممیزی فعالیتها استفاده میکند (دیمون یک برنامه کامپیوتری است که همیشه بر روی یک میزبان اجرا میشود، حتی اگر کسی وارد سیستم نشده باشد - شبیه به یک سرویس ویندوز). Syslogd پیکربندی خود را از etc/syslog.conf میخواند تا مشخص کند چه چیزی را باید ممیزی کند و آیا مدیر را از فعالیتهای مشکوک مطلع کند یا خیر. مدیران لینوکس همچنین دستورات سیستم عامل زیادی دارند. به عنوان مثال، آخرین لیست کاربرانی که در حال حاضر وارد سیستم شدهاند. lastlog آخرین زمان ورود به سیستم را برای همه کاربران لیست میکند. در زیر چند فایل گزارش محبوب در لینوکس آمده است:

- /var/log/faillog: تلاشهای ناموفق برای ورود به سیستم حسابهای کاربر را نشان میدهد. برای مشاهده لاگین های ناموفق میتوانید از دستور faillog در اکثر توزیعهای لینوکسی استفاده کنید.

- /var/log/lastlog : لیستی از کاربران و آخرین زمان ورود آنها به سیستم را نشان میدهد. از دستور lastlog برای نمایش محتویات خروجی این گزارش استفاده کنید.

- /var/log/wtmp: کاربرانی را که به سیستم وارد شدهاند نمایش میدهد. با استفاده از دستور last میتوانید محتویات فایل گزارش را مشاهده کنید.

- /var/log/messages: حاوی اطلاعاتی درباره رویدادهای مربوط به سیستم است.

- /var/log/auth.log: بعضی از توزیعهای لینوکس از این فایل استفاده میکنند که حاوی اطلاعاتی درباره تلاشهای احراز هویت و رویدادهای احراز هویت است.

شما میتوانید اکثر این فایلهای گزارش را در لینوکس با هر ویرایشگر متنی باز کنید یا در برخی از توزیعهای لینوکس میتوانید از System Log Viewer برای نمایش محتویات فایلهای گزارش محبوب استفاده کنید. برای مشاهده System Log Viewer در لینوکس، منوی System را انتخاب کنید و سپس Administration | System Log را انتخاب کنید.

گزارشهای دیگر

هنگام نظارت بر یک سیستم یا دستگاه با هدف بررسی حوادث امنیتی، میتوانید گزارشهای مختلفی را بررسی کنید، زیرا انواع مختلفی از سیستمها و دستگاهها وجود دارد. در زیر برخی به معرفی برخی از گزارشهای سیستمی معروف که ممکن است هنگام حسابرسی به آنها نیاز داشته باشید قرار دارد:

- Event logs: در یک سیستم ویندوزی، برای بررسی ورودیهای مربوط به رویدادهای امنیتی به Event Viewer مراجعه کنید.

- Audit logs: اگر ممیزی فعال شده است، برای بررسی فعالیتهای مشکوک به گزارشهای حسابرسی برنامه، سیستم یا دستگاه نگاه کنید.

- Security logs: اگر دستگاهی گزارش امنیتی تولید کرده، برای مشاهده اطلاعات امنیتی به این بخش مراجعه کنید.

- Access logs: بیشتر سرورها و دستگاهها گزارش دسترسی تولید میکنند که به شما امکان میدهد مشاهده کنید چه کسی به یک منبع دسترسی پیدا کرده است. وقتی صحبت از امنیت فیزیکی به میان میآید، قفلهای الکترونیکی معمولاً دارای گزارشهای دسترسی هستند، بنابراین میتوانید افرادی را که در زمانهای مختلف به مرکز دسترسی پیدا کردهاند، مشاهده کنید.

نکته: یکی از موضوعات مهمی که برای آزمون سکیوریتی پلاس باید در مورد آن اطلاع داشته باشید، نحوه پیادهسازی ممیزی در ویندوز است. پیشنهاد میکنیم از منابع آنلاین برای بررسی نحوه پیادهسازی قابلیت فوق استفاده کنید.

چرا گزارشگیری مهم است؟

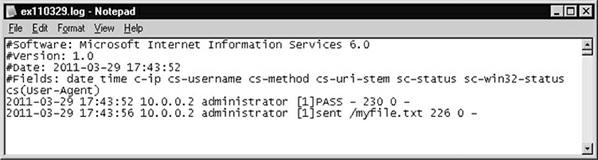

نه تنها باید ممیزی روی یک سیستم و هر برنامه حیاتی مرتبط با کسب و کار را فعال کنید، بلکه باید بررسی کنید چه سطحی از گزارشها توسط سیستمها و برنامهها تولید میشود. گزارشگیری (Logging) معمولاً دسترسی به اطلاعات یک سرویس یا دستگاه خاص را ثبت میکند و همچنین هرگونه فعالیت مشکوک مرتبط با سرویس یا دستگاه را ثبت میکند. به عنوان مثال، یک سرویس FTP به طور معمول دارای گزارشی است که نشان میدهد چه کسی به سرویس FTP دسترسی پیدا کرده است. به طور مثال، در شکل زیر مشاهده میکنید در 29 مارس ساعت 17:43، شخصی رمز عبور حساب مدیر را تایپ کرد و سپس myfile.txt توسط کلاینتی که آدرس آیپی 10.0.0.2 دارد، دانلود شده است.

فایلهای گزارش در ویندوز برای تعدادی از سرویسها در پوشه c:\windows\system32\logfiles ذخیره میشوند. FTP، وب، ایمیل، و سایر فایلهای گزارش در این آدرس قرار دارند.

نه تنها سرویس FTP دارای یک فایل گزارش است که دسترسی به سرور FTP را ثبت میکند، بلکه اکثر سرویسها مانند سرویس فایروال و وب سرور دارای فایلهای گزارش هستند. در قطعه کد زیر محتویات فایل گزارش یک وب سرور IIS را مشاهده میکنید. توجه داشته باشید که میتوانید تاریخ و ساعت درخواست، نوع درخواست (GET یا POST)، فایل درخواستی و آدرس آیپی کلاینت که درخواست را داده است را مشاهده کنید. آخرین اطلاعات موجود در خط عامل کاربری است که برنامهای است که درخواست را تولید میکند.

برای اطلاعات بیشتر در این زمینه عنوان پیکربندی وب و گزارشگیری از FTP را بررسی کنید تا اطلاعات بیشتری در ارتباط با نحوه پیکربندی گزارشگیری در IIS به دست آورید.

پیکربندی ورود به سیستم فایروال

اگر فایروال ویندوز را فعال کنید، میتوانید آنرا طوری پیکربندی کنید که بستههای رد شده را در فایل گزارش فایروال که در c:\windows\pfirewall.log قرار دارد، ثبت کند. پس از فعال شدن فایروال، میتوانید فایل log را برای مشاهده آدرس IP رایانههایی که سعی در ورود به سیستم شما دارند، مشاهده کنید. تمرین زیر نحوه فعال کردن فایروال ویندوز و فعال کردن ورود به سیستم را بررسی میکند.

در این تمرین، فایروال شخصی ویندوز را روی سرور ویندوز یا کلاینت ویندوز 10 پیکربندی خواهیم کرد.

- مطمئن شوید که ماشین مجازی ServerA یا ماشین مجازیWindows 10 را اجرا کردهاید.

- برای پیمایش به Control Panel، در منوی Start، Control را تایپ کنید. گزینه ظاهر شده را انتخاب کنید.

- برای تأیید فعال بودن ویژگی فایروال، گروه System and Security و سپس Windows Firewall را انتخاب کنید.

- روی لینک سمت چپ Turn Windows Firewall On or Off کلیک کنید.

- توجه داشته باشید که میتوانید فایروال ویندوز را برای هر یک از نمایههای مختلف شبکه روشن یا خاموش کنید.

6. Windows Firewall for the Private Network Settings را خاموش کنید، اما تنظیم فوق را برای Domain Network Settings و Public Network Settings فعال کنید. روی OK کلیک کنید.

7. برای اینکه ترافیک RDP از فایروال شما عبور کند، لینک Allow an App یا Feature Through Windows Firewall را در سمت چپ انتخاب کنید.

8. در فهرست به پایین اسکرول کنید و Remote Desktop را پیدا کنید. چک باکس Remote Desktop را فعال کنید و سپس مطمئن شوید که چکباکسهای Domain و Public در سمت راست انتخاب شدهاند.

9. OK را کلیک کنید.

10. برای فعال کردن گزارش بستههای حذفشده، لینک تنظیمات پیشرفته در سمت چپ را انتخاب کنید. کادر محاورهای Windows Firewall with Advanced Security ظاهر میشود.

11. روی Windows Firewall with Advanced Security در گوشه سمت چپ بالای کادر محاورهای کلیک راست کرده و سپس Properties را انتخاب کنید.

12. در پایین صفحه، روی دکمه Customize در بخش Logging کلیک کنید.

13. گزینه Log Dropped Packets را روی Yes تنظیم کنید.

14. OK را کلیک کنید. توجه داشته باشید که این تغییر را در تب Domain Profile انجام دادید و اگر میخواهید بستهها را در یک شبکه عمومی ثبت کنید، باید همان کار را با برگه Public Profile انجام دهید.

15. همه پنجرهها را ببندید.

برای مطالعه بخش بعد اینجا کلیک کنید.

برای مطالعه تمام قسمتهای آموزش سکیوریتی پلاس اینجا کلیک کنید.

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟