برای مطالعه قسمت قبل آموزش رایگان دوره CEH اینجا کلیک کنید.

هک اخلاقی چیست

هک اخلاقی و تست نفوذ از اصطلاحات رایج این روزهای دنیای امنیت هستند که اشاره به فرآیندهای خاصی دارند که ضعفها و آسیبپذیریهای مستتر در سامانهها را شناسایی میکنند. طی یک دهه گذشته، افزایش جرایم سایبری و هک شدن سامانهها به یکی از چالشهای بزرگ کارشناسان و تحلیلگران امنیتی تبدیل شده است.

چالش اساسی پیش روی کارشناسان امنیتی پیدا کردن نقاط ضعف و نقصهای پنهان در سیستمهای در حال اجرا، برنامهها و نرمافزارها کاربردی و برطرف کردن مشکلات پیش از بروز یک فاجعه است. شناسایی رخنهها و برطرف کردن آنها پیش از آنکه فاجعه بزرگی رخ دهد، کم هزینهتر از آن خواهد بود که سامانهها و خدمات تحت تاثیر یک حمله سایبری با مشکل جدی روبرو شوند. سازمانها برای پیشگیری و محافظت از سامانهها در برابر تهدیدات مجبور هستند تیمی متشکل از کارشناسان تست نفوذ آماده کنند. این تیم میتواند ترکیبی از متخصصان امنیتی سازمان و متخصصان امنیتی خارج از سازمان (با عقد قرارداد) باشد که سامانهها و نرمافزارها را به شکل دقیقی آزمایش کنند.

چرا هک اخلاقی ضروری است

رشد روزافزون فعالیتهای مخرب سایبری در کنار بهکارگیری روشهای مختلفی که هکرها برای پیادهسازی حملات پیشرفته در جهت نفوذ به سامانهها از آنها استفاده میکنند باعث شده تا سازمانها مجبور شوند به سراغ کارشناسان تست نفوذ بروند. افرادی که میتوانند آسیبپذیریهای موجود در نرمافزارهای مختلف حتا نرمافزارهای امنیتی را شناسایی کنند. سازمانها میتوانند پس از شناسایی آسیبپذیریها اقدامات احتیاطی را برای مقابله با حملات اتخاذ کنند. این حملات تهاجمی و پیشرفته شامل موارد زیر است:

حملات انکار خدمات

دستکاری دادهها

سرقت هویت

خرابکاری

سرقت کارت اعتباری

سرقت اطلاعات

دلیل اصلی افزایش این مدل حملات سایبری رشد روزافزون استفاده از سرویسهای آنلاین و تراکنش مالی آنلاین در یک دهه گذشته است. به همین دلیل هکرها ترغیب شدهاند تا اطلاعات مالی کاربران را سرقت کنند. قانون مبارزه با جرایم سایبری عمدتا در ارتباط با فعالیتهای هکری که جنبه سرگرمی دارند، موفق عمل کرده، در حالی که آمارها نشان میدهند حملات واقعی و جرایم سایبری همچون گذشته انجام میشود. به همین دلیل سازمانهای بزرگی که خدماتی در مقیاس کلان ارائه میکنند در قالب استراتژیهایی همچون برگزاری مسابقات شناسایی آسیبپذیریها، برنامههای تخصیص جایزه در مقابل شناسایی رخنهها سعی کردهاند آسیبپذیریهای مستتر در سامانهها را پیش از آنکه به یک بحران جدی تبدیل شوند شناسایی کنند. اگر به دنبال آن هستید تا هکرها را شکست دهید، باید به اندازه کافی باهوش باشید که مانند آنها فکر کنید و مانند آنها رفتار کنید. همانگونه که میدانیم، هکرها افرادی با مهارت بالا هستند که اطلاعات کافی و دقیقی در ارتباط با سختافزارها، نرمافزارها و نحوه شناسایی مشکلات دارند. به همین دلیل مبحث هک اخلاقی به یکی از نیازهای مهم این روزهای دنیای فناوری تبدیل شده است.

هک اخلاقی با چه محدودیتهایی روبرو است؟

هک اخلاقی یکی از مهمترین فرآیندهای حوزه امنیت است که در زمینه ارزیابی ریسک، حسابرسی و مبارزه با کلاهبرداری به سازمانها کمک کرده و همچنین به عنوان یک راهکار تست نفوذ به منظور شناسایی آسیبپذیریها، رخنههای بحرانی و ارائه راهکاری برای مقابله با چالشهای امنیتی پیشنهاد میشود. با این حال، با توجه به اینکه حیطه کاری یک هکر اخلاقمدار گسترده نیست، در برخی موارد با محدودیتهایی همراه است. یک سازمان ابتدا باید بداند قبل از استخدام یک هکر کلاه سفید، قرار است در جستجوی چه چیزی باشد. این رویکرد به سازمان در متمرکز شدن روی اهداف خاص و صرفهجویی در زمان و هزینهها کمک فراوانی کرده و به هکر یا هکرهای کلاه سفید کمک میکند روی برطرف کردن مشکلان واقعی متمرکز شوند. استخدام هکرهای کلاه سفید مزیت دیگری نیز برای سازمانها به همراه دارد و به آنها در درک بهتر عملکرد سامانههای امنیتی کمک میکند. هکرهای کلاه سفید با ارائه توصیفههای راهبردی به سازمانها در تدوین خطمشیهای امنیتی مورد استفاده توسط سامانهها و شبکهها کمک فراوانی میکنند.

مراحل انجام هک اخلاقی

هک اخلاقی به ترتیب زیر انجام میشود.

1. شناسایی و به دست آوردن اطلاعات اولیه

2. پویش

3. سرشماری

4. هک سیستم

5. بالا بردن سطح دسترسی

6. حذف ردپاها

مهارتهای موردنیاز یک هکر اخلاقمدار چیست؟

یک هکر اخلاقمدار و ماهر باید مجموعهای مهارتهای فنی و غیر فنی را داشته باشد. از جمله مهارتهای فنی به موارد زیر میتوان اشاره کرد:

1. تقریبا در مورد بیشتر سیستمعاملها از جمله سیستمعاملهای رایج و پر کاربرد مانند ویندوز، لینوکس، یونیکس و مکینتاش دانش عمیق داشته باشد.

2. در ارتباط با فناوریها و مباحث مرتبط با شبکه مهارتهای نسبتا کاملی در اختیار داشته باشد تا بتواند رخنههای موجود در نرمافزارها و سختافزارها را شناسایی کند.

3. در ارتباط با موضوعات فنی، تازههای دنیای امنیت، قوانین و الزامات امنیتی که هرچند وقت یکبار تغییر پیدا میکنند اطلاعات لازم را داشته باشد.

4- باید دانش دقیقی در ارتباط با حملات قدیمی، پیشرفته و اغواگرانه داشته باشند.

مهارتهای غیر فنی

در ارتباط با مهارتهای غیر فنی مورد نیاز یک هکر اخلاقمدار به موارد زیر میتوان اشاره کرد:

1. علاقه و اشتیاق به یادگیری

2. توانایی حل مشکلات

3. مهارتهای ارتباطی قوی

4. متعهد به خطمشیهای امنیتی سازمان

5. آگاهی در ارتباط با قوانین، استاندادها و مقررات

کنترلهای امنیت اطلاعات

تضمین اطلاعات (Information Assurance)

تضمین اطلاعات یا به اختصار IA یکی از مولفههای مهم دنیای امنیت است که ارتباط مستقیمی با یکپارچگی، دسترسپذیری، محرمانگی و اصالت دارد. ترکیب این مولفهها با یکدیگر به سازمان اطمینان میدهد که اطلاعات و سامانههای اطلاعاتی به شکل مطمئنی از اطلاعات استفاده میکنند، آنها را ذخیرهسازی میکنند و به آنها دسترسی دارند. در کنار مولفههای یاد شده، برخی از روشها و فرآیندها در تضمین دستیابی درست به اطلاعات کمک فراوانی میکنند که از آن جمله میتوان خطمشیها و فرآیندها، تأیید اعتبار شبکه، تأیید اعتبار کاربر، بررسی آسیبپذیریهای شبکه، شناسایی مشکلات و منابع، پیادهسازی طرحی برای شناسایی الزامات و بهکارگیری کنترل تضمین اطلاعات اشاره کرد.

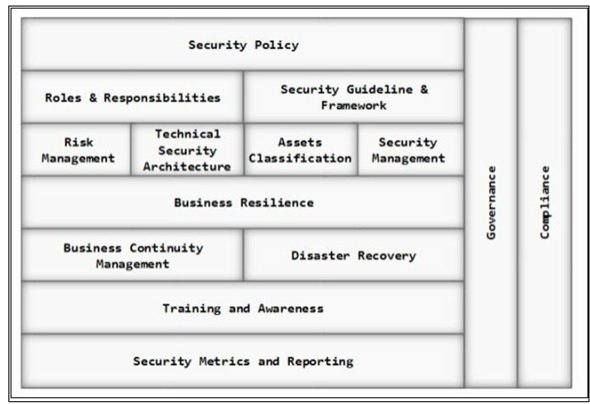

برنامهریزی برای مدیریت امنیت اطلاعات

استتراتژیهای مدیریت امنیت اطلاعات به برنامههایی اشاره دارند که بهصورت ویژه با هدف کاهش ریسک و آسیبپذیری محیطهای اطلاعات و آموزش نکات امنیتی به کارمندان یک سازمان تدوین میشوند. مدیریت امنیت اطلاعات یک راهحل مدیریت ترکیبی است که هدفش بهبود سطح امنیت اطلاعات با استفاده از خطمشیهای امنیتی خوب تعریف شده، فرآیندهای طبقهبندی، گزارشگری، و رعایت استانداردها است. نموداری که شورای EX در ارتباط با تدوین چارچوب مدیریت امنیت اطلاعات ترسیم کرده به شرح زیر است:

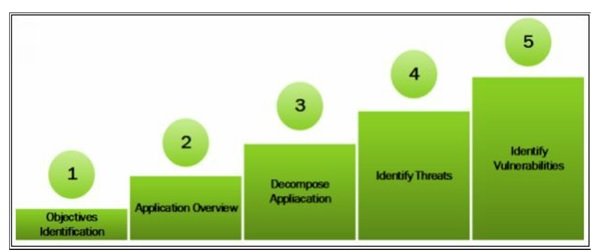

مدلسازی تهدیدات

مدلسازی تهدیدات به فرآیند یا رویکرد شناسایی، تشخیص و کمک در پیدا کردن آسیبپذیریها و کشف تهدیدات اشاره دارد. مدلسازی تهدیدات رویکرد مدیریت ریسک است که بهطور اختصاصی روی تجزیه و تحلیل امنیت سیستم و برنامه کاربردی همراستا با اهداف امنیتی اشاره دارد. شناسایی تهدیدها و مخاطرات به تمرکز بهتر و انجام عملیات در مواجه شدن با یک رویداد یا رسیدن به اهداف خاص اشاره دارد. جمعآوری دادههای یک سازمان و انجام فرایندهای شناسایی و ارزیابی روی اطلاعات ضبط شده به شکل قابل توجهی روی برنامه امنیتی سازمانی تاثیرگذار خواهد بود. بررسی اجمالی یک برنامه شامل فرآیند ارزیابی یک برنامه به منظور تعیین مرزهای اعتماد و جریان دادههای برنامه است. تجزیه یک برنامه و شناسایی یک تهدید به بررسی دقیقتر تهدیدها، شناسایی تهدیداتی که باعث نقض کنترلهای امنیتی میشوند کمک میکند. این شناسایی و بررسی دقیق جوانب مختلف، نقاط ضعف محیطهای امنیت اطلاعات را آشکار میکند.

معماری امنیت سازمانی

معماری امنیت سازمانی (EISA) سرنام Enterprise Information Security Architecture ترکیبی از الزامات و فرآیندهایی است که در تعیین، تحقق و نظارت بر ساختار رفتار سیستم اطلاعاتی کمک میکند. اهداف برنامه EISA به شرح زیر است:

مرزبندی بخشهای مختلف شبکه

مدیریت و استقرار معماری سازمانی در نواحی مختلف امنیتی را ناحیهبندی امنیت شبکه (Network Security Zoning) میگویند. این مناطق امنیتی مجموعهای از دستگاههای تحت شبکه هستند که سطوح امنیتی خاص خود را دارند. مناطق امنیتی مختلف ممکن است سطح امنیتی مشابه یا متفاوتی داشته باشند. تعیین نواحی امنیتی مختلف با سطوح امنیتی خاص خود در نظارت بر ترافیک وارد و خارج شونده به شبکه کمک میکنند.

خطمشیهای امنیت اطلاعات

خطمشیهای امنیت اطلاعات یکی از زیربناییترین و در عین حال مستقلترین مؤلفههای زیرساخت امنیت اطلاعات است. الزامات اساسی امنیتی، شرایط و قواعد در قالب خطمشیهای امنیتی تعریف و پیکربندی میشوند تا امنیت منابع سازمانی را تامین کنند. این خطمشیها شامل کلیه الزامات مدیریتی و امنیت هستند که درون در یک معماری امنیت اطلاعات به کار گرفته میشوند. خطمشیهای امنیت اطلاعات به دلایل مختلفی به کار گرفته میشوند که از مهمترین آنها به موارد زیر میتوان اشاره کرد:

پاسخگویی به الزامات و شرایط امنیتی مدنظر سازمان

محافظت از منابع سازمانی

به حداقل رساندن مصرف بیهوده منابع

جلوگیری از دسترسی و ویرایش غیر مجاز اطلاعات یا پیکربندیها

به حداقل رساندن مخاطرات

تضمین اطلاعات

انواع خطمشیهای امنیتی

انواع مختلفی از خطمشیهای امنیتی وجود دارد که از مهمترین آنها به موارد زیر میتوان اشاره کرد:

1. خطمشی بی قاعده (promiscuous)

2. خطمشی مجاز و ساده (Permissive)

3. خطمشی محتاطانه (Prudent)

4. خطمشی سختگیرانه/ افراطی (Paranoid)

خطمشی بی قاعده

خطمشی بی قاعده محدودیتی در استفاده از منابع سیستمی ندارد.

خطمشی مجاز

خطمشی مجاز محدود به حملات خطنارک یا رفتارهای شناخته شده است.

خطمشی محتاطانه

خطمشی محتاطانه امنیت بالاترین سطح امنیت را ارائه میکند. این خطمشی در ارتباط با مخاطرات مهم، مسدود کردن همه سرویسهای خطرناک عملکرد خوبی دارد، اما به صورت جداگانه خدمات را مسدود میکند. در این خطمشی هر رویدادی مستندسازی شده و گزارش میشود.

خطمشی سختگیرانه

خطمشی افراگونه تقریبا همه چیز را محدود میکند و به سختی اجازه دسترسی به اینترنت را میدهد.

امنیت فیزیکی

امنیت فیزیکی اهمیت بیشتری نسبت به امنیت نرمافزاری دارد. در بحث تامین امنیت اطلاعات مهم است، امنیت فیزیکی به عنوان اولین لایه در نظر گرفته شود. امنیت فیزیکی مواردی همچون محافظت در برابر سرقت، آسیب، دسترسی فیزیکی غیرمجاز، تأثیرات جوای قطعی برق و آتشسوزی را شامل میشود.

لزوم توجه به امنیت فیزیکی برای جلوگیری از سرقت، دستکاری و آسیب رساندن به دستگاهها ضروری است. برای تأمین امنیت فیزیکی دستگاهها، وجود نگهبان، دوربینهای مدار بسته، سیستم نظارت بر نفوذ، زنگهای هشدار و در نهایت ایمنسازی محل استقرار تجهیزات ضروری است. فایلها و اسناد مهم نباید در هر مکانی در سازمان نگهداری شوند و تنها افراد مجاز باید به فایلها دسترسی داشته باشند. همچنین برای ورود به مکانهای مهمی همچون مراکز داده باید از فناوریهای زیستی استفاده شود. نظارت مستمر بر سیمکشی، تجهیزات رایانهای، سامانههای تهویه مطبوع (HVAC) و سیستم آتشنشانی از وظایف اصلی دپارتمان امنیت اطلاعات یک سازمان است.

مدیریت و پاسخگویی به حوادث

پاسخگویی به حداوثر به رویکرد رسیدگی به حادثهای که رخ داده اشاره دارد. این حادثه ممکن است مشکل خاصی باشد که تحت شرایط پیشبینی نشده به وجود آمده یا ممکن است نقص یکی از خطمشیهای امنیتی سازمان باشد. پاسخگویی به حوادث شامل اقدامات اصلاحی یا اقدامات متاقبل برای به حداقل رساندن آسیبذیری احتمالی است. این اقدامان احتمالی میتوانند موردی همچون شناسایی یک رویداد، تهدید، حمله و همچنین حذف آثار بر جای مانده از یک حمله باشد تا وقتیکه سیستم دوباره در وضعیت پایدار، ایمن و عملیاتی قرار بگیرد. مدیریت واکنش حوادث نقش و مسئولیت آزمایش کنندگان نفوذ ، کاربران یا کارکنان یک سازمان را تعیین می کند. نکته مهمی که باید به خاطر بسپارید این است که وقتی یک سیستم در معرض یک حمله سایبری قرار میگیرد لازم است فرآیند عیبیابی پیچیده و اختصاصی را انجام دهید. زیرا ممکن است هکر کدها یا اسکریپتهای مخربی را درون سیستم ذخیره کرده باشد تا در آینده از آنها استفاده کند. فرآیند بررسی تخصصی اجازه میدهد شواهد، اطلاعات و سرنخهایی در ارتباط با رخنهها و آسیبپذیریها جمعآوری کنید و مانع از آن شوید که هکرها بتوانند در آینده حملات مشابهی را ترتیب دهند.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه رایگان تمام بخشهای دوره CEH روی لینک زیر کلیک کنید:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟