برای مطالعه قسمت قبل آموزش رایگان دوره CEH اینجا کلیک کنید.

حملات سیلابی SYN

حملات سیلابی SYN با هدایت حجم زیادی از ترافیک به سمت یک سرویس شخصی روی یک ماشین هدف انجام میشود. برخلاف حمله پهنای باند، میتوان یک حمله سیلابی SYN را نوعی حمله مصرف سریع منابع توصیف کرد که تلاش میکند شود منابع یک سیستم واحد بیش از اندازه مصرف کند عملا عملکرد سیستم کند یا مختل شود. این حملات با تمرکز روی سامانههای انفرادی اصل دسترسپذیری را هدف قرار میدهند.

■ SYN flood: یک حمله سیلابی SYN با ارسال تعداد زیادی بستههای جعلی از طریق TCP و مجموعهای از پرچمهایSYN پیادهسازی میشود. این تعداد زیاد از اتصالات TCP نیمه باز، بافر سیستم قربانی را پر میکند و مانع از دریافت ارتباطات معتبر میشود.. سیستمهای متصل به اینترنت که خدماتی مانند HTTP یا پروتکل انتقال پست الکترونیکی ساده (SMTP) ارائه میدهند در معرض این آسیبپذیری قرار دارند. از آنجایی که آدرس آیپی منبع در حمله SYN جعل میشود، روند شناسایی مهاجم را سختتر میکند.

حملات ICMP

حملات ICMP حجم بسیار زیادی از بستههای ICMP را به شکل سیلابی ارسال میکند. ایده اصلی بهکارگیری روش فوق این است که به سادهترین شکل سیستم قربانی با بستههای جعلی تخریب شود تا نتواند پاسخگوی ترافیک قانونی باشد. حمله Smurf نمونهای از یک حمله مبتنی بر ICMP است.

■ Smurf: از طریق ICMP انجام شده و یک بسته پینگ مخرب را برای یک آدرس پخشی روی شبکه هدف ارسال میکند. در یک شبکه با ویژگی پاسخگویی و دسترسی چندگانه، سامانهها به درخواستها پاسخ میدهند. حمله Smurf باعث میشود تا شبکه قربانی پاسخهای پینگ سیلآسا شود. شکل زیر این موضوع را نشان میدهد.

برای آنکه از شبکه خود در برابر حمله ICMP محافظت کنید باید از دستور no ip directed-broadcast در روترهای سیسکو استفاده کنید.

حملات نظیر به نظیر

حملات نظیر به نظیر به دلیل وجود رخنههایی در پروتکل کلاینت بهاشتراکگذاری مستقیم فایل (DC++) پیادهسازی میشوند. پروتکل فوق برای اتصال به شبکه Direct Connect استفاده میشود. هر کلاینت در یک شبکه مبتنی بر DC++ در یک مکان مرکزی مشخص میشود. این هاب نرمافزاری در برابر چالشهای امنیتی آسیبپذیر است. نسخههای قدیمیتر نرمافزار هاب به مهاجمان اجازه میداد تا به کلاینتهای ثبت شده فرمان دهند از شبکه P2P جدا شده و به یک سیستم مشخص شده از سوی هکرها متصل شوند. تهدیدی که در نهایت باعث میشد صدها هزار کلاینت درخواست برای ارسال به یک وب را ارسال کنند و به این شکل ترافیک سیلآسایی روانه یک سرور شود.

حملات سطح برنامههای کاربردی

حملات در سطح برنامه کاربردی با ایجاد یک خطای مهم روی ماشین هدف سعی میکنند قابلیتهای عملیاتی یک دستگاه را متوقف کنند. این نوع حملات زمانی اتفاق میافتند که یک هکر موفق میشود از یک آسیبپذیری در یک برنامه کاربردی سوء استفاده کرده و حجم زیادی از دادهها را ارسال کرده یا بستههای ناقض یا غیرقابل فهمی را ارسال کند. این مدل حملات به دو شکل زیر پیادهسازی میشوند:

■ Ping of Death: این حمله بر مبنای یک بسته بزرگ غیرمعتبر است که قابلیت تکه تکه کردن آن فراهم است. سامانه هدف زمانی که بستهای که اندازهای از 65536 بایت دارد مجبور است این بسته را تکه تکه میکند، در این حالت سامانه ممکن است قفل کند یا مشکل سرزیربافر به وجود آید، زیرا سامانه دومرتبه مجبور میشود بستههای تکه تکه شده را سرهم کند.

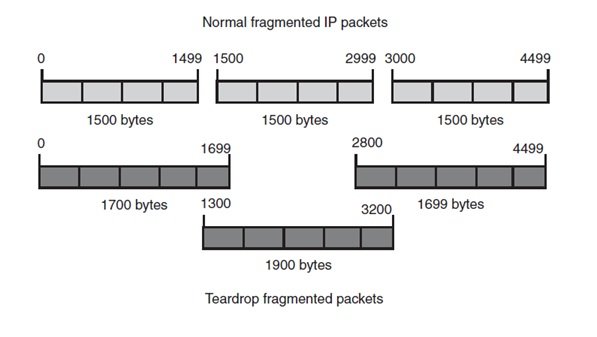

■ Teardrop: این بردار حمله کمی متفاوت از Ping of Death عمل میکند، با این حال نتایج مشابهی را به همراه دارد، زیرا از پروتکل آیپی بهره میبرد. حمله Teardrop بستههای ناقصی میفرستد که مقدار افست تقسیم آنها دستکاری شده، به طوری که بستههای دریافتی با یکدیگر همپوشانی پیدا میکنند. سیستم قربانی نمیداند چگونه این بستههایی که با یکدیگر تداخل دارند را پردازش کند و در نتیجه دچار مشکل شده که عمدتا به صورت قفل شدن سیستم خود را نشان میدهند. این اتفاق در نهایت مشکل انکار سرویس را به وجود میآورد. شکل زیر نشان میدهد که این بستههای تکه تکه به چه شکلی به سمت سامانه هدف ارسال میشوند.

■ Land: در این بردار حمله بستهای با پورت منبع و مقصد و آدرس آیپی یکسان در یک بسته TCP SYN ارسال میشود. سیستم دریافتکننده بهطور معمول نمیداند چگونه این بستههای ناقص را مدیریت کند که در نهایت منجر قفل شدن سیستم شده و باعث انکار سرویس میشود. از آنجایی که سیستم نمیداند چگونه چنین ترافیکی را اداره کند، استفاده پردازنده در وضعیت کاری صد درصد قرار میگیرد.

حملات دائمی انکار سرویس

حمله دائمی انکار سرویس بهنام phlashing شناخته میشود. ایده phlashing این است که دستگاه یا سختافزار به شکل دائم غیرقابل استفاده شود. در حالی که چنین حملاتی عمدتاً نظری تلقی میشوند، اما ابزارهایی ساخته شدهاند که برای از بین بردن دائمی دادهها استفاده میشوند. به عنوان نمونه، هنگامی که سونی پیکچرز در سال 2014 هک شد، مهاجمان از بدافزارهایی برای ایجاد تغییرات سختافزاری در هارددیسکها استفاده کردند. در این حمله هرگونه دادهای روی دستگاههای هدف در معرض تهدید قرار میگیرند. در مثال دیگری، شرکت نفت عربستان سعودی (آرامکو) هنگام برخورد با بدافزار Shamoon نزدیک به 30،000 هارد دیسک را از دست داد. این اتفاق باعث شد تا سرویسدهی این شرکت نفتی برای چند ماه با مشکل همراه شود، حال اگر بدافزار فوق موفق میشد زیرساختهای تولیدی را هدف قرار دهد، وضعیت بغرنجتر میشد.

انکار سرویس توزیع شده

امروزه از حملات True DoS بیشتر به عنوان یک تاریخچهای از حملات انکار سرویس شناخته میشوند، زیرا امروزه هکرها از حملات انکار سرویس توزیع شده بر علیه سازمانها استفاده میکنند. تفاوت اصلی روش قدیمی و جدید این است که حملات انکار سرویس توزیع شده (DDoS) برای مخربتر کردن حملات سامانههای مختلفی را به خدمت میگیرند. در این حملات ممکن است یک شبکه تقویتکننده برای ارسال ترافیک سنگین ارسال شود، اما منشا حمله یک سیستم مشخص شناخته شود. یک حمله انکار سرویس توزیع شده با استفاده از عاملها، ادارهکننده و زامبیها به سطح بعدی میبرد. حمله DDoS از دو مرحله مجزا تشکیل شده است. ابتدا، هکر در فرآیند پیش از حمله رایانههای مختلف آنلاین در اینترنت را شناسایی کرده و نرمافزار خود را روی کلاینتها آپلود میکند. پس از اتمام این مرحله، مرحله دوم شروع میشود که حمله واقعی است. در این مرحله، مهاجم به سامانههایی که به آنها Master گفته میشود فرمان میدهد با زامبیها ارتباط برقرار کنند تا حمله انجام شود. شکل زیر این موضوع را نشان میدهد.

این حملات اولین بار در سال 2000 شناسایی شدند که اولین ابزارهای DDoS در دارک وب به فروش رسید. این ابزارها به سرعت محبوب شدند، زیرا به هکرها اجازه میداند حملات انکار سرویس توزیع شدهای به مراتب قدرتمندتر از یک حمله انکار سرویس عادی را پیادهسازی کنند. در یک حمله انکار سرویس عادی، حمله توسط یک سیستم ایجاد میشود.

همانگونه که در شکل بالا مشاهده میکنید، حمله DDoS به مهاجم اجازه میدهد تا فاصله خود از هدف واقعی را حفظ کند. مهاجم میتواند از سیستمهای مستر برای هماهنگی حمله استفاده کند و منتظر لحظه مناسب برای راهاندازی باشد. از آنجایی که سیستمهای اصلی از پهنای باند یا قدرت پردازشی کمی استفاده میکنند زیاد مورد توجه قرار نمیگیرند. پس از آنکه زامبیها با ترافیک سنگین به قربانی حمله میکنند، اینگونه به نظر میرسد که حمله از مکانهای مختلفی در حال انجام است و همین موضوع کنترل یا متوقف کردن حمله را دشوار میکند. مولفههای حمله DDoS شامل نرمافزار و سختافزار هستند. مولفههای نرمافزاری به شرح زیر هستند:

نرمافزار کلاینت: توسط هکر برای شروع حملات استفاده میشود، کلاینت بستههای فرمان و کنترل را به سمت میزبانهای تعیین شده هدایت میکند.

نرمافزار Daemon: نرمافزاری است که زامبی اجرا میکند تا بتواند بستههای فرمان را از کلاینت دریافت کند و بر مبنای آنها رفتار کند. Daemon فرایندی است که مسئولیت انجام حمله را بر مبنای جزیاتی که درون بستههای کنترل قرار دارد عهدهدار است.

دومین قطعه نیاز برای انجام حمله DDoS، سختافزار واقعی است که شامل سه مولفه زیر است:

■ The Master: سیستمی که روی نرمافزار کلاینت آنرا اجرا میکند.

■ The zombie: سیستم فرعی که فرایند Daemon را اجرا میکند.

■ The target: هدفی است که قرار است به آن حمله شود.

اکنون اجازه دهید به سراغ ابزارهایی برویم که برای پیادهسازی و اجرای حملات DDoS استفاده میشوند.

نکته: امروزه ابزارهای DDoS خالص به سختی پیدا میشوند، زیرا مهاجمان برای انجام این نوع حملات از شبکههای باتنت استفاده میکنند.

ابزارهای DDoS

یکسری ابزارها برای پیادهسازی حملات DDoS طراحی شدهاند که برخی از آنها به شکل گسترده استفاده میشوند.

■ Tribal Flood Network: اولین ابزاری که برای پیادهسازی حملات انکار سرویس توزیع شده و مخصوص سیستمعاملهای یونیکسی طراحی شد TFN است. TFN میتواند حملات سیلآسای ICMP ، Smurf ، UDP و SYN را پیادهسازی کند. The master در ابزار فوق از پورت 31335 پروتکل UDP و پورت 27665 پورت TCP استفاده میکند. هنگامی که کلاینت به پورت 27665 متصل میشود، The master صبر میکند تا قبل از برگرداندن اطلاعات، گذرواژه ارسال شود.

■ Trinoo: عملکرد خیلی نزدیکی به TFN دارد. ابزار فوق به کاربر اجازه میدهد تا یک حمله سیلآسای UDP را بر علیه قربانی ترتیب دهد. در این حالت قربانی با ترافیک بیش از اندازه روبرو میشود. یک حمله معمولی Trinoo فقط شامل چند سرور و تعداد زیادی کلاینت است که فرآیند Daemon Trinoo روی آنها در حال اجرا است. بهکارگیری Trinoo برای یک مهاجم ساده بوده، اما قدرت زیادی در اختیار او قرار میدهد، زیرا یک کامپیوتر میتواند به بسیاری از سرورهای Trinoo دستور دهد تا حمله DoS را علیه یک هدف خاص انجام دهند. دادههای به دست آمده از یک حمله Trinoo به شرح زیر هستند:

Nov 23 10:03:14 snort[2270]: IDS197/trin00-master-to-daemon:

10.10.0.5:2976 192.168.13.100:27222

Nov 23 10:03:14 snort[2270]: IDS187/trin00-daemon-to-masterpong:

192.168.13.100:1025 10.10.0.5:31385

Nov 23 10:16:12 snort[2270]: IDS197/trin00-master-to-daemon:

10.10.0.5:2986

192.168.13.100:27222

Nov 23 10:16:12 snort[2270]: IDS187/trin00-daemon-to-masterpong:

192.168.13.100:1027

10.10.0.5:31385

■ Pandora: اجازه میدهد یک حمله انکار سرویس توزیع شده بر مبنای پنج حالت HTTP min، HTTP download، HTTP Combo، Socket connect و Max flood پیادهسازی شود.

■ Dereil: یک ابزار DDoS است که میتواند از TCP ، UDP و HTTP استفاده کند.

■ HOIC: امکان هدفگیری آسان هر آدرس آیپی را فراهم میکند و میتواند TCP و UDP را هدف قرار دهد.

■ DoS HTTP: برای هدف قرار دادن اختصاصی HTTP و سرورهای وب طراحی شده است.

■ BangleDoS: این ابزار DDoS از چندین سوکت ناهمزمان برای هدف قرار دادن HTTP استفاده میکند.

■ LOIC: این ابزار DDoS میتواند برای هدف قرار دادن یک سایت به کار گرفته شود و سرور را با بستههای TCP یا UDP مورد حمله سیلآبی قرار دهد. این ابزار عمدتا با هدف مختل کردن سرویسدهی یک میزبان خاص استفاده میشود.

اقدامات متقابل در برابر حملات DoS و DDOS

این امکان وجود ندارد تا بهطور کامل مانع پیادهسازی حملات انکار سرویس شد، اما راهکارهایی برای کاهش تهدیدات وجود دارد. در بیشتر موارد میتوان ترکیبی از تکنیکها و راهکارهای دفاع در عمق را برای ایمنسازی شبکهها به کار گرفت. تکنیکهای شناسایی و تشخیص که بر مبنای شناسایی ترافیک عادی از ترافیک مشکوک استفاده میشوند از جمله این موارد هستند. سیستمهای تشخیص نفوذ (IDS) میتوانند در دفاع از حملات DoS نقش موثری داشته باشند. درست است که این سامانهها نمیتوانند مانع پیادهسازی این حملات شوند، اما میتوانند به شما در تشخیص زود هنگام کمک کنند. تکنیک Activity profiling یکی دیگر از تکنیکهای راهبردی برای مقابله با تهدیدات است. راهکار فوق به این شکل عمل میکند که نرخ میانگین بستهها را ضبط کرده و با پرچمگذاری سعی میکند هرگونه انحراف در جریان انتقال بستهها را شناسایی کند. رویکرد فوق میتواند به شما اطلاع دهد که چیزی اشتباه است. هرگونه تغییر در نقطه معیار باعث میشود تا به سرعت ترافیکهای غیرمعمول را تشخیص دهید. تکنیک فوق با استفاده از مدلهای آماری و مجموع مجذور تجمعی (CUSUM) سعی میکند ترافیک واقعی از ترافیک مشکوک را پیدا کند.

به حداکثر رساندن پهنای باند و توازن بار دو مرحله مهم دیگر برای مقابله با حملات DDoS است. واقعیت این است که شما همیشه باید پهنای باند بیشتری نسبت به آنچه فکر میکنید تهیه کرده باشید. این موضوع تنها در ارتباط با حملات DoS نیست، بلکه هر گونه اتفاق دیگری ممکن است باعث افزایش ترافیک شود. داشتن پهنای باند اضافی میتواند در دفع موثر یک حمله کمک کرده و زمان بیشتری برای پاسخگویی در اختیارتان قرار دهد. سرورهای Replication میتوانند یک لایه حفاظتی قدرتمند در اختیارتان قرار دهند. سرورهای فوق با هدف متعادلسازی بار سرورها در معماری چند سروری به کار گرفته میشوند تا مانع پیادهسازی موفقیتآمیز یک حمله شوند.

رانش (Throttling) یکی دیگر از تکنیکهای مفید است. راهکار رانش یا در اصلاح عام پرتاب کردن بر مبنای این اصل عمل میکند که در صورت مشاهده انجام کارهای خیلی زیاد در مدت زمان بسیار کوتاه، درخواستهای ارسال شده از سوی کاربر آنهنگ کندی به خود میگیرند یا حتا مسدود میشوند. همچنین پیشنهاد میشود از راهکار black hole نیز استفاده کنید. حفره سیاه، روشی برای صرفنظر کردن از بستهها در سطح مسیریابی است. راهکار فوق عمدتا به شکل پویا انجام میشود تا در زمان کوتاهتری به حملات DDoS پاسخ داده شود. فیلتر حفره سیاه و سرویسهای پیشگیری از حملات انکار سرویس که توسط ISPها ارائه میشوند عمدتا پولی هستند. اگر از این خدمات استفاده میکنید باید با فردی مشخص در ISP در تماس باشید تا بدانید در صورت بروز یک حمله DoS چه فردی پاسخگوی شما خواهد بود.

در حالی که این تکنیکها میتوانند آسیب حملات DoS را محدود کنند، اما هیچ ابزاری نمیتواند مانع از هدف قرار گرفتن یک شبکه شود. بنابراین بهتر است یک برنامه پاسخگویی به حوادث داشته باشید، پهنای باند اضافی تهیه کنید، از تکنیکهای شناسایی ترافیک جعلی و حفره سیاه استفاده کنید و اگر ISP خدماتی برای مقابله با DoS میدهد از آنها استفاده کنید. بدترین کاری که میتوانید انجام دهید این است که صبر کنید تا زمانی که تحت تاثیر یک حمله DoS قرار بگیرد و بعد تلاش کنید تا بفهمید چگونه باید به حمله پاسخ دهید.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه رایگان تمام بخشهای دوره CEH روی لینک زیر کلیک کنید:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟