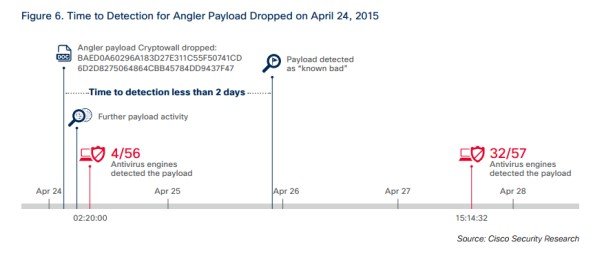

تقریبا دو روز زمان نیاز است تا ضدویروسی بتواند باردادههای مخرب را شناسایی کند. سایت هیمیدال پژوهش جالبی انجام داده و اعلام میدارد ضدویروسها برای کشف و شناسایی باردادههای مخرب مشابه کیت بهرهبرداری Angler که پنج سال پیش شناسایی شد به دو روز زمان نیاز دارند. در این مدت اتفاقات زیادی رخ میدهد که سرقت اطلاعات مالی (اطلاعات مربوط به بانکداری آنلاین، نام کاربری، گذرواژه و....) و رمزنگاری اطلاعات با استفاده از باجافزار طراحی شده از پیامدهای شناسایی دیرهنگام بدافزارها است. دو روز زمان برای شناسایی بدافزار و اقدامی متقابل برای حذف بدافزار زمان کمی نیست. شکل 1 مدت زمان موردنیاز ضدویروسها برای شناسایی و حذف بدافزارها را نشان میدهد.

چگونه بدافزارهای نسل دوم و سوم از مکانیزمهای امنیتی عبور میکنند؟

برخی کاربران تصور میکنند، هکرها گریزان از اجتماع هستند و شبانهروز در پشت کامپیوتر خود نشسته و به فکر نفوذ به کامپیوترهای شخصی یا زیرساختهای ارتباطی هستند. این حرف تا حدودی درست است، اما واقعیت این است که بیشتر هکرها عضو سازمانهای بزرگ مجرمانه هستند و کسبوکارهای بزرگی را هدایت میکنند. این افراد توسعهدهندگان مجرب و حرفهای را استخدام میکنند تا مطمئن شوند جدیدترین روشهای پنهانسازی حملات به کار گرفته شده و سود کلانی عاید آنها میشود. گزارش امنیتی منتشر شده توسط دپارتمان امنیتی شرکت سیسکو اعلام میدارد: «بیشتر عملیات باجافزاری توسط تیمهایی متشکل از هکرها و برنامهنویسان ناشناس پیادهسازی میشوند که بهروزرسانیهای ارائه شده توسط سازندگان ضدویروسها را زیر نظر میگیرند تا همواره درباره جدیدترین شیوههای مقابله با حملات بدافزاری اطلاع کافی در اختیار داشته باشند و در صورت لزوم تکنیکهای پیادهسازی حملات را تغییر دهند. هکرها برای دریافت باجها به بیتکوین وابسته هستند، زیرا نهادهای قانونی به سختی میتوانند پرداختها را ردیابی کرده و به هکرها برسند. در برخی موارد هکرها تضمین میدهند که پس از پرداخت وجه، کاربر میتواند دوباره به فایلهای رمزگذاری شده دسترسی پیدا کند. در نمونههای پیشرفتهتر، هکرها افرادی را به عنوان پشتیبان عملیات تعیین میکنند تا جزییات را به دقت برنامهریزی دنبال کنند. با این حال، هکرها برای موفقیت در پیادهسازی چنین سازوکار زیرزمینی، مجبور هستند در گام اول بدافزارهای خود را به گونهای طراحی کنند که به دور از مکانیزمهای امنیتی و سامانههای تشخیص و پیشگیری از نفوذ به سامانهها وارد شوند. هرچه زمان پیدا شدن بدافزارها با تاخیر همراه باشد، اطلاعات محرمانه بیشتری کسب شده و آسیب شدیدتری به هدف وارد میشود. به همین دلیل هکرها در زمان ساخت بدافزارهای نسل جدید ابتدا مکانیزم کاری ابزارهای امنیتی را بررسی میکنند.»

آشنایی با روشهای نفوذ و تخریب سامانهها

برای اطلاعات بیشتر در ارتباط با پیامدهای مخرب ورود بدافزارها به سامانههای شخصی و سازمانی و ضرباتی که به سامانهها وارد میکنند به چند مورد رایج اشاره میکنیم.

1. تخریب هارددیسک

برخی از بدافزارها با هدف تخریب اطلاعات درون هارددیسکها یا خود هارددیسکها ساخته و توزیع میشوند. بهطور مثال، بدافزار Rombertik پس از تکمیل فرآیند دانلود و پیش از شروع جاسوسی از کامپیوتر قربانیان؛ یک بررسی نهایی انجام میدهد تا مطمئن شود مکانیزمهای امنیتی حافظه اصلی سیستم را زیر نظر نگرفتهاند. جاسوسافزار فوق اگر نشانهای مبنی بر فعال بودن ضدویروسها پیدا کند، فعالیتی در جهت خراب کردن بوت اصلی کامپیوتر آغاز میکند. بدافزار فوق سیستم را راهاندازی مجدد کرده، MBR هارددیسک را غیر قابل دسترس کرده و کامپیوتر قربانی را وارد یک حلقه بینهایت از راهاندازی مجدد میکند. MBR اولین سکتور از هارددیسکها است که سیستم پیش از بارگذاری سیستمعامل به سراغ آن میرود. به همین دلیل اگر سکتور فوق حذف یا خراب شود، کاربر باید دوباره سیستمعامل را روی کامپیوتر خود نصب کند که به معنای از دست رفتن دادهها است. اگر بدافزار توسط ضدویروسها یا حتا بدافزارهای امنیتی زیر نظر گرفته شود (پس از آلودهسازی قربانی ضدویروسی روی سامانه نصب شود)، خود را نابود کرده و محتویات روی کامپیوتر قربانی را پاک میکند. همانگونه که مشاهده میکنید، تولیدکنندگان بدافزارها زمانی که سعی در خراب کردن اهدافی داشته باشند، کاملا توقفناپذیر هستند. آنها به سرعت دادهها را نابود میکنند و حتا دادههای درون نسخههای پشتیبان را خراب میکنند. به همین دلیل امکان پیشبینی قطعی فعالیتهایی که یک بدافزار روی سیستم یک قربانی انجام میدهد وجود ندارد.

2. جلوگیری از اجرا در محیط جعبه شن

هر زمان ضدویروسها، فایل مخربی را روی سیستم کاربر شناسایی کنند، آنرا به درون جعبه شن (یک محیط مجازی برای اجرای ایمن نرمافزارها) ارسال میکنند. راهکار فوق به ضدویروسها اجازه میدهد تا کدها یا فایلهای مخربی که توسط تولیدکنندگان، وبسایتهای مخرب یا کاربران ناشناس دریافت شده را در محیط محدودی اجرا کنند و اجازه ندهند کل سیستم آلوده شود. در نقطه مقابل، هکرها به دنبال پیدا کردن راهی برای پیشگیری از انجام این کار هستند. بهطور مثال، فایل مخرب را با چند صدهزار نمونه دیگر ترکیب میکنند تا الگوریتمهای ضدویروس را فریب دهند. به همین دلیل تلاش ضدویروسها برای شناسایی، مسدودسازی یا حذف آلودگی بدافزارها به جایی نخواهد رسید. هکرها از راهکارهای دیگری برای پیشگیری از انتقال کدهای مخرب به جعبه شن استفاده میکنند. با توجه به اینکه جعبه شن یک محیط مجازی است، هکرها بدافزارهای خود را به قابلیت بررسی ورودیهای رجیستری، بررسی پورتهای مشخص و پردازههای در حال اجرا روی یک سیستم تجهیز میکنند. زمانی که بدافزار متوجه شود در محیط مجازی در حال اجرا است، فعالیت خود را متوقف میکند، در نتیجه ضدویروس تصور میکند که فایل ایمن است و آنرا از وضعیت قرنطینه خارج میکند.

3. سایهافکنی روی دامنه

سایهافکنی روی دامنه (Domain Shadowing) یکی از مهمترین اقدامات انجام شده توسط هکرها است. راهکار فوق به آنها کمک میکند اکسپلویتها و ارتباط میان باردادهها و سرورهای تحت کنترل را پنهان کنند. برای این منظور آنها به آدرسهای اینترنتی زیادی نیاز دارند که از آنها استفاده کرده و سپس دور بیندازند. دپارتمان امنیتی سیسکو در این خصوص میگوید: «سازندگان کیتهای بهرهبرداری، حساب کاربری مربوط به نام دامنه مالک یک سایت را بهدست آورده و در ادامه زیردامنهای تحت دامنه قانونی قربانی به ثبت میرسانند. کاربران تنها زمانی از وجود این زیردامنه مطلع میشوند که اطلاعات حساب کاربری خود را بازبینی کنند. این زیردامنهها به سرورهای مخرب اشاره دارند و عمدتا دارای عمر بسیار کوتاه هستند، به همین دلیل مسدود کردن آنها کار سادهای نیست. کیت بهرهبرداری angler یکی از قدرتمندترین کیتها در زمینه است. سایهافکنی روی دامنه راهکار جدیدی نیست و نزدیک به هفت سال پیش توسعه هکرها به کار گرفته شد. پژوهشهای انجام شده نشان میدهند در اغلب فعالیتهای مجرمانه مربوط به زیردامنههای مخرب (نزدیک به 75 درصد) ردپایی از کیت Angler وجود دارد. کیت بهرهبرداری فوق به مجموعهای از باردادههای مخرب متعلق به بدافزارها و باجافزارهایی همچون Cryptowall با استفاده از فایلهای اکسپلویت خدمترسانی میکند.»

4. بهکارگیری تکنیک Fast Flux با هدف پنهانسازی کدهای اصلی باجافزارها

هکرها در بیشتر موارد بیش از یک تکنیک را برای پنهانسازی بدافزارها و سورس کدهای مخرب استفاده میکنند. Fast Flux یک راهکار رایج در این زمینه است. در روش فوق هکرها تعدادی از آدرسهای آیپی که متعلق به یک نام دامنه منحصر به فرد واجد شرایط است را استفاده میکنند. در مرحله بعد، آدرسهای آیپی و رکوردهای DNS را تغییر میدهند تا تکنیکهای تحلیلگر خودکار موفق به شناسایی منبع آلودگی نشوند. Fast Flux بیشتر توسط باتنتها، کمپینها فیشینگ و وبسایتهایی که بدافزارهایی را روی سامانه قربانی بارگذاری میکنند استفاده میشود تا منابع آلودگی که کاربران زیادی را قربانی کرده پنهان باقی بماند. راهکار فوق جدید نیست، اما همواره توسط هکرها استفاده میشود.

5. بهکارگیری الگوریتمهای رمزنگاری محتوای باجافزار توسط Encrypted Payload

رمزنگاری یک راهکار قدرتمند برای حفظ محرمانگی و محافظت از دادهها است، اما زمانی که توسط هکرها استفاده شود دردسرآفرین است. بهطور مثال، زمانی که هکرها تصمیم میگیرند بارداده خود را برای آلودهسازی کامپیوتر قربانی رمزگذاری کنند، شناسایی بارداده توسط ضدویروس به مدت زمان بیشتری نیاز دارد، این مدت زمان اضافی شانس بدافزار برای آسیبرساندن به سامانهها را دوچندان میکند.

6. بهکارگیری ویژگی رفتار چندریختی با هدف عدم شناسایی باجافزار توسط ضدویروس

رمزنگاری تنها یکی از تکنیکهای بهکار گرفته شده توسط بدافزارها است. تغییر نام فایلها و فشردهسازی آنها از جمله روشهای رایجی است که توسط هکرها استفاده میشود. این راهکارهای ساده مدت زمان پنهان ماندن بدافزار را افزایش میدهند (شکل 2).

7. بهکارگیری جملات ادبی برای پنهانسازی کیتهای بهرهبرداری

سیسکو میگوید: «برخی از هکرها برای پنهانسازی کیتهای مخرب به سراغ متون ادبی قرن 19 میلادی میروند. بهطور مثال، در یک نمونه شناسایی شده، هکرها متون احساسی جین آستن را در صفحات وب و درون هایپرلینکها قرار دادند تا شناسایی کیتهای بهرهبرداری روی سایتهای میزبان کار سادهای نباشد. اضافه کردن پاراگرافهای اقتباس شده از متون کلاسیک به یک کیت بهرهبرداری در صفحات وب که هایپرلینکها را ارائه میکنند یکی از تاثیرگذارترین راهکارهای رایج برای پنهانسازی است. ضدویروسها و سایر مکانیزمهای امنیتی پس از مطالعه چنین متنهایی درون یک صفحه وب، در اغلب موارد به چشم یک صفحه قانونی به این مدل محتوا نگاه میکنند. کاربران در نگاه اول تعجب میکنند که چرا محتوایی عجیب از نویسندگان قدیمی در صفحات وب قرار دارد، اما نگران نمیشوند که همین موضوع به هکرها اجازه میدهد اکسپلویتهای خود را به کامپیوتر قربانیان تزریق کنند.»

8. بهکارگیری Tor و پروژههای پنهانساز

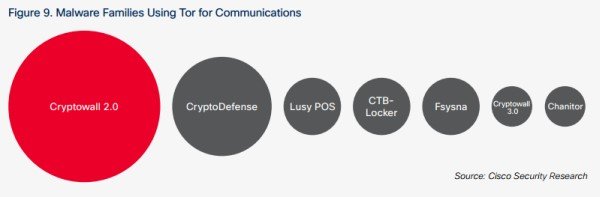

Tor نرمافزاری است که برخی از کاربران برای پنهانسازی ترافیک اینترنت از آن استفاده میکنند. هکرها از این شبکه مرموز برای پنهانسازی ارتباطات خود همچون تبادل اطلاعات میان یک بارداده و سرور مخرب استفاده میکنند. شکل 3 خانوادهای از بدافزارهای مخرب که از Tor برای توزیع و تکثیر استفاده میکنند را نشان میدهد. پروژه I2P نیز برای یک چنین فعالیتهایی استفاده میشود. پروژه فوق قابلیتهایی همچون گفتوگو، وبلاگنویسی و انتقال فایل با نام مستعار و به شکل ایمن در اختیار هکرها قرار میدهد.

9. ماکروهای بهکار گرفته شده توسط مایکروسافت

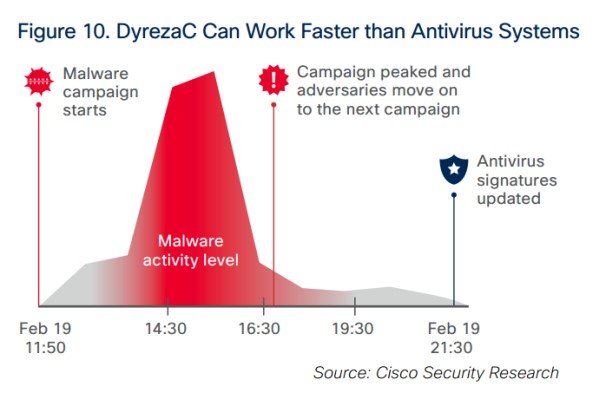

ماکروهای مایکروسافت یکی از بدترین ابزارهای آلودهسازی هستند که همواره توسط مجرمان استفاده میشوند. مایکروسافت تلاشهای زیادی برای پیشگیری از اجرای خودکار ماکروها انجام داده است. با این حال، کار زیادی برای محافظت از کاربران در برابر حملات مهندسی اجتماعی نمیتوان انجام داد. برای آنکه کاربران متقاعد شوند ماکروها را اجرا کنند هکرها از تکنیکهای مهندسی اجتماعی استفاده میکنند و سعی میکنند به هویت واقعی کاربر (از طریق ایمیل، گوشی هوشمند، شبکههای اجتماعی) اشاره کنند. هکرها برای آنکه اطمینان حاصل کنند، حملات آنها در تیرراس ابزارهای امنیتی قرار ندارد، دائما شکل تهدیدات را تغییر میدهند تا مکانیسمهای شناسایی مجبور شوند کار خود را از ابتدا تکرار کنند. Dridex از جمله این موارد است. یک بدافزار خطرناک بانکی که ماکروهای مایکروسافت را به عنوان ابزار آلودهسازی سامانه کاربران به کار میگیرد. سیسکو میگوید: «کمپینهای هرزنامهای، بارداده Dridex را برای کاربران ارسال میکنند، اما کمپینهای فوق عمر کوتاهی دارند و به شکل متناوب راهکار فنی انتقال دادههای آنها تغییر میکند تا ابزارهای امنیتی موفق به شناسایی آنها نشوند. درست است که ضدویروسها و سایر ابزارهای امنیتی به سرعت قادر به شناسایی این کمپینها هستند، اما عمر این کمپینهای هرزنامه کوتاه است و پیش از شناسایی حجم زیادی از هرزنامهها در قالب ضمایم ایمیلی برای کاربران ارسال میشوند. در ادامه کمپین دیگری ایجاد میشود و ضدویروس مجبور است از ابتدا فرآیند شناسایی را آغاز کند.»

10. توانایی زیاد در پنهان ماندن

این نوع بدافزارها بر مبنای یک زمانبندی خاص کار میکنند. به عبارت دقیقتر، زمانی که سیستم کاربر کاملا آسیبپذیر است، اجرا شده و فعالیتهای کاربر را زیر نظر میگیرند. بهطور مثال، این فرآیند ممکن است در زمان راهاندازی سیستم رخ دهد. در برخی موارد بدافزار کار خاصی انجام نمیدهد و به همین دلیل ابزارهای امنیتی نمیتوانند بدافزار را شناسایی کنند.

چگونه در برابر بدافزارهای غیرقابل شناسایی از خود محافظت کنیم؟

ممکن است بدافزارها را مشاهده نکنید، اما احتمال وجود آنها در یک سامانه را نباید دستکم بگیرید. برای شناسایی بدافزارها باید کاملا هوشیار باشید و نباید امیدتان تنها به ضدویروسها باشد، زیرا همانگونه که اشاره شد هکرها از روشهای مختلفی برای فریب ضدویروسها استفاده میکنند. سعی کنید سیستمعامل و نرمافزارهای خود را بهروز نگه دارید. از ابزارهای امنیتی برای فیلتر کردن ترافیک وب و مسدودسازی تهدیدات بالقوه استفاده کنید تا شانس آلودگی سیستم کاهش یابد. به سراغ بازدید از وبسایتهای مشکوک و خطرناک نروید، سایتهایی همچون تورنت با اعلانهای مشکوک شما را در معرض یک آلودگی جدی قرار میدهند. به ایمیلهای ناشناسی که دریافت میکنید پاسخ ندهید و سطح دانش خود در برابر حملات فشینگ، ایمیلهای هرزنامه و مهندسی اجتماعی را افزایش دهید.

کلام آخر

هکرها میدانند کاربران از ابزارهای امنیتی و ضدویروسها برای مقابله با تهدیدات سایبری استفاده میکنند. به همین دلیل به سراغ روشهای مختلفی میروند تا ابزارهای امنیتی را فریب داده و به سرعت به کاربران برسند. پیشنهاد میکنیم در کنار ضدویروسها از ابزارهای امنیتی مکمل دیگری استفاده کنید تا لایههای امنیتی سامانهتان دوچندان شود. همواره به این نکته دقت کنید امنیت پیشگیرانه ضروری است. در سالهای آتی سازمانها و کاربران خانگی برای محافظت از سامانههای خود مجبور هستند به سراغ راهکارهای پیشگیرانه مختلفی بروند. بهتر است کمی در مورد فعالیت هکرها تحقیق کرده و همانند یک هکر فکر کنید تا از گزند حملات آنها در امان باشید. همچنین، فراموش نکنید اطلاعات حساس خود را پنهان کرده و به جای ذخیرهسازی آنها روی هارددیسک کامپیوتر، روی یک هارددیسک خارجی ذخیرهسازی کنید تا هکرها موفق نشوند به سادگی به اطلاعات مهم دست

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟