چگونه یک زیرساخت منسجم میتواند مشکلات این روزهای دنیای امنیت را حل کند؟

الزامات امنیتی یکی از مباحث مهم دنیای کسبوکار هستند، زیرا بر تمامی فرآیندهای تجاری همچون نیروی کار و تجهیزات سیار و محیط کار کاملا دیجیتال که ترکیبی از زیرساختهای سنتی درون سازمانی و ابری است تاثیرگذار هستند. هر یک از الزامات امنیتی به رسیدگی دقیقی نیاز دارند، اما نبود یک راهحل امنیتی جامع سازمانها را مجبور کرده مجموعه راهکارهای مستقلی را برای بررسی جنبههای مختلف موضوعات امنیتی به کار گیرند. بیشتر راهحلهای امنیتی سخنیت چندانی با یکدیگر ندارند و به همین دلیل کارشناسان امنیتی مجبور هستند زمان زیادی را صرف رسیدگی به مشکلات امنیتی کنند. بازیگران بزرگ دنیای شبکه و امنیت همچون سیسکو معتقد هستند که زمان آن فرارسیده تا بازتعریف جدیدی از امنیت سایبری ارائه شود. رویکردی که اجازه دهد تیمها، فرآیندها و فناوریهای امنیتی در قالب یک موجودیت واحد و هماهنگ با یکدیگر کار کنند. رویکرد واحد ضمن کاهش پیچیدگیها به تیمهای عملیات امنیت، عملیات فناوریاطلاعات و عملیات شبکه کمک میکند تعامل بیشتری داشته باشند.

راهکارهای امنیتی تکبعدی دیگر پاسخگو نیستند

پیشرفتهای مستمر فناوریاطلاعات باعث شده تا هکرها به دنبال راهکارهای نوآورانهای برای بهرهبرداری از ضعفهای دیجیتالی باشند. زمانی که صحبت از ایمنسازی زیرساختهای دیجیتال به میان میآید، سازمانها تلاش میکنند بر مبنای راهحلهای قدیمی و تکبعدی به مبارزه با تهدیدات سایبری بپردازند. در گذشته سازمانها تلاش میکردند بر مبنای یک راهحل منفرد به ایمنسازی زیرساختها بپردازند، اما راهحل منفرد هشدارهای مثبت کاذب زیادی را تولید میکرد که بیشتر آنها تهدید امنیتی نبودند. سیسکو در کنفرانس Cisco Benchmark Study 2020 اعلام کرد 44 درصد سازمانها روزانه بیش از 10 هزار هشدار دریافت میکنند و تنها به نیمی از آنها رسیدگی میکنند. به همین دلیل است که 82 درصد مدیران ارشد امنیت (CISO) بر این باور هستند که مدیریت هشدارهای تولید شده توسط محصولات مختلف امنیتی یک فرآیند چالشبرانگیز است.

چالشهای متعدد در دنیای امنیت

دلیل اصلی این پیچیدگی به خطمشیهای حاکم بر سازمانها باز میگردد. متاسفانه الگوی حاکم بر فرهنگ سازمانی به جای آنکه به فکر برقراری تعادل میان مکانیزمهای امنیتی و حفظ عملکرد باشد، عمدتا روی این موضوع متمرکز است که برای مشکل پیدا شده یک راهحل امنیتی پیدا کند. در شرایطی که پیادهسازی یک زیرساخت مبتنی بر راهحل نوع برتر (best of breed) انتخاب خردمندانهای است، اما زمانی که صحبت از حفظ توازن میان راندمان و امنیت به میان میآید مشکلات پدیدار میشوند، زیرا بر مبنای یک راهحل تک بعدی اگر تنها روی امنیت متمرکز شوید و سختگیرانهترین پیکربندی را اعمال کنید عملکرد سرویسها به شدت کاهش مییابند، اگر تنها روی حفظ راندمان تمرکز کنید راههای نفوذ زیادی در اختیار هکرها قرار میدهید. به عبارت دقیقتر، سازمانها قبل از آنکه به سراغ راهحلهای امنیتی بروند ابتدا باید به این پرسش پاسخ دهند که آیا امکان یکپارچهسازی راهحلها در یک محیط ترکیبی فراهم است یا باعث ناهماهنگی، افزایش پیچیدگی و گردشهای کاری طولانی مدت میشوند. سازمانهایی که نسبت به این مقوله بی تفاوت باشند ناخواسته متخصصان امنیت سایبری را در یک چرخه کاری فرسایشی گرفتار میکنند که در بلندمدت بی توجهی متخصصان نسبت به مسائل امنیتی را به همراه دارد. تقریبا نیمی از متخصصان امنیت سایبری معتقد هستند افزایش روزافزون آسیبپذیریهای نرمافزاری، پیچیدگیهای تاکتیکی، فنی و بردارهای حملهای که هکرها از آن استفاده میکنند مدیریت ریسک سایبری را در سالهای اخیر سختتر کرده، زیرا هکرها از راهکارهای ترکیبی و نوینی برای حمله به زیرساختها استفاده میکنند.

تیمها و راهحلها باید در قالب یک مفهوم واحد در خدمت سازمان باشند

سازمانها به جای آنکه به فکر راهحلهای متنوع باشند باید به دنبال بهبود راهحلهای امنیتی باشند، زیرا راهحلهای متعدد و ناهمگون به سرعت پیچیدگی زیرساختها را افزایش میدهند و سازمانها را مجبور میکنند نیروهای متخصص بیشتری را برای مدیریت پیچیدگیها استخدام کنند. اصطلاحی که این روزها از زبان کارشناسان امنیتی به گوش میرسد این است که متخصصان امنیتی باید شبیه به بازیکنان یک تیم ورزشی کار کنند. بهطور مثال، یک تیم قایقرانی را تصور کنید. برای حرکت سریع و تعادل قایق، اعضا تیم باید با یکدیگر هماهنگ باشند و بتوانند حرکات هم تیمی خود را درک کنند و نسبت به تغییرات به سرعت واکنش نشان دهند. فرآیندهای امروز حاکم بر دنیای امنیت هر چیزی به غیر از حرکات هماهنگ پاروهای قایق را تداعی میکنند. متاسفانه، به جای همکاری و هماهنگی در قالب یک مفهوم واحد، هر راهکار و فرآیند امنیتی عملکردی مستقل دارد و خط حرکتی خاص خود را دنبال میکند که همین مسئله باعث تضعیف کار تیم میشود.

زیرساختهای امنیتی منسجمکننده فناوریها، فرآیندها و متخصصان امنیتی

قایقی را با سکاندار آن تصور کنید. سکاندار در انتهای قایق نشسته، آنرا هدایت میکند و به قایقرانان فرمان میدهد به سمت مقصد حرکت کنند. سکاندار مغز عملیاتی و هدایتکننده عملکرد سایر قایقرانان است. بدون وجود سکاندار، تنها گروهی از قایقرانان ماهر در اختیار دارید که بدون هدف پارو میزنند و تمام تلاش خود را میکنند تا روبهجلو حرکت کنند، در حالی که هیچ ایدهای ندارند که قرار است به کجا بروند. این همان مشکلی است که این روزها دنیای امنیت با آن روبرو است. سکانداری که فناوریها، فرآیندها و افراد ناهماهنگ را به یک تیم هماهنگ تبدیل کند تا اعضا به جای کارشکنی در کار یکدیگر نقش مکمل را برای یکدیگر ایفا کنند وجود ندارد. یک زیرساخت امنیتی کارآمد میتواند ابزارها و فناوریها را به یکدیگر متصل کند، قابلیت دید دقیقتری در اختیار کارشناسان قرار میدهد، به شکل خودکار به هشدارها رسیدگی میکند و امنیت را در لایههای مختلف شبکه، نقاط پایانی، ابر و برنامههای کاربردی تقویت میکند.

پیادهسازی سهولت و یکپارچگی در سازمان از طریق زیرساختهای امنیتی

همانگونه که تحول دیجیتالی در پنج سال آینده به نقطه اوج میرسد، امنیت نیز باید به چنین نقطهای برسد. نزدیک به 72 درصد سازمانها میگویند پیچیدگی محیط عملیاتی اصلیترین نگرانی آنها است و تنها از طریق سهولت استفاده میتوانند بهرهوری تیمهای امنیتی را افزایش دهند. این همان نقطهای است که مفهوم زیرساخت امنیتی اهمیت پیدا میکند. مدیران ارشد امنیت شرکت سیسکو در یک پژوهش سه ساله به این نتیجهگیری کلی رسیدند که در آینده شاهد رشد روزافزون زیرساختهای امنیتی خواهیم بود. موسسه IDC نیز پیشبینی کرده تا سال 2021 نزدیک به 30 درصد سرمایهگذاری سازمانها در زمینه طراحی، پیادهسازی و بهکارگیری مکانیزمهای امنیتی پیرامون پلتفرمهای امنیتی خواهد بود. با اینحال، تمامی زیرساختها یکسان طراحی نمیشوند. سازندگان راهحلها و زیرساختهای امنیتی از رویکردهای مختلفی برای ساخت محصولات خود استفاده میکنند و در نتیجه برخی قابلیتهای عملیاتی و نقاط کنترل کمتری ارائه میکنند، در حالی که برخی دیگر انعطافپذیری بیشتری در ارتباط با یکپارچگی و سهولت استفاده ارائه میکنند. سیسکو میگوید: «اگر زیرساختهای امنیتی بر مبنای روال این روزهای دنیای امنیت طراحی شوند، مسئولیت پیچیده و سنگین یکپارچهسازی راهحلهای امنیتی بر عهده مشتریان خواهد بود. اگر تیمهای امنیتی زمان زیادی را صرف این موضوع کنند، از وظیفه اصلی خود که شناسایی تهدیدات، محدود کردن بردارهای حمله و کشف نقضهای امنیتی است منحرف میشوند. در نتیجه زیرساختهای امنیتی یکپارچه به جای آنکه تسهیلکننده مشکلات بغرنج امنیتی شوند، خود به یک معضل جدی تبدیل خواهند شد و کارایی کمی خواهند داشت.»

سه رویکرد اصلی حاکم بر زیرساختهای امنیتی

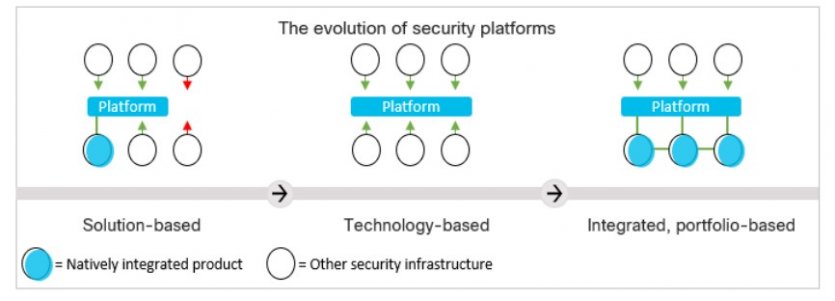

زیرساختهای امنیتی به سه نوع اصلی تقسیم میشوند. نوع اول زیرساختهای مبتنی بر راهحل هستند، نوع دوم زیرساختهای مبتنی بر فناوری و نوع سوم زیرساختهای مبتنی بر مجموعهای از برنامهها و فرآیندهای یکپارچه هستند که بهنام زیرساختهای مبتنی بر Portfolio شناخته میشوند. شکل 1 سیر تکامل زیرساختهای امنیتی را نشان میدهد.

1. زیرساختهای امنیتی مبتنی بر راهحل

(Solution-based platforms)

اولین زیرساختی که ممکن است علاقهمند باشید اطلاعاتی در مورد آن بهدست آورید، زیرساخت مبتنی بر راهحل است. این زیرساخت روی سه مفهوم شبکه، نقاط پایانی و ابر متمرکز است. بهطور ذاتی هر یک از این مفاهیم چالشها و مباحث خاص خود را دارند.

شبکه

دیوارهای آتش نسل بعد (NGFW) عملکرد دیوارهای آتش سنتی همچون بررسی ترافیک بدون حالت را با پیشگیری از نفوذ، کنترل و آگاهی برنامه کاربردی (application awareness)، هوش تهدید یکپارچه (integrated threat intelligence) و موارد این چنینی ترکیب میکنند. دیوارهای آتش نسل بعد با ارائه قابلیت دید گسترده، کنترل و محافظت جامع از شبکه، راهحل دفاعی کارآمدی برای محافظت از سامانهها در برابر نقضهای امنیتی ارائه میکنند. در حالی که دیوارهای آتش یکی از مولفههای حیاتی امنیت شبکه هستند، با اینحال، نمیتوانند بهطور کامل در محیطهای ناهمگن که قابلیت اتصال متقابل (Interconnect) را برای شبکهها، تجهیزات، کاربران و دادهها ارائه میکنند از زیرساختها محافظت کنند. اگر یک فایل مخرب از طریق ایمیل به شبکه وارد شود، دیوارآتش نسل بعد نمیتواند فایل روی نقطه پایانی آلوده را قرنطینه کند. در شرایطی که دیوارهای آتش نسل بعد به کاربران تحت خطر اجازه ورود از طریق تجهیزات شخصی به یک برنامه کاربردی ابرمحور را نمیدهند، اما همانند دیوارهای آتش مجازی در محیط ابرمحوری شبیه به AWS کارایی کمی دارند.

نقطه پایانی (Endpoint)

زیرساخت محافظتی نقطه پایانی (EPP) سرنام Endpoint Protection Platform مانع اجرای بدافزارهای مبتنی بر فایل و برنامههای کاربردی مخرب یا ناخواسته میشوند. بیشتر راهحلهای EPP توانایی شناسایی، پاسخگویی و محافظت مداوم در برابر تهدیدات بلادرنگ را دارند. ترکیب یک EPP یکپارچه و راهکار EDR میتواند حمله به نقاط پایانی را کم کند و توصیههای پیشگیرانه کارآمدی را برای شناسایی تهدیدات، محافظت در برابر بدافزارها و باجافزارهای بدون فایل ارائه کند. با وجود اضافه کردن قابلیتهای پیشرفته، بازهم راهکار فوق قدرت مانور کمی در ارتباط با مدیریت و کنترل نقاط پایانی ارائه میکند. بهطور مثال، حتا اگر یک EEP بتواند فایل مخربی را شناسایی کند، قادر نیست ایمیل را از Microsoft Exchange حذف کند یا نقطه پایانی را قرنطینه کند.

ابر (Cloud)

راهحلهای امنیتی ابرمحور که گاهی اوقات بهنام گیتویهای اینترنت امن از آنها نام برده میشود، طیف گستردهای از فناوریها همچون دیوارآتش لایه 3-7، گیتوی امن وب و امنیت لایه سامانه نام دامنه (DNS-Layer) را ترکیب میکنند. ترکیب راهحلهای فوق به تیمهای امنیتی اجازه میدهد یک راهحل گسترشپذیر که شامل قابلیت دید، محافظت کامل از شبکه سازمانی در برابر ترافیک ورودی از اینترنت و بهکارگیری SaaS است را پیادهسازی کنند تا سازمانها بتوانند با سرعت بیشتری برنامههای ابری و SD-WAN خود را دنبال کنند. در شرایطی که امنیت ابرمحور این ظرفیت را دارد تا به مقابله با تهدیدات مرتبط با تجهیزات سیاری بپردازد که ممکن است از هر مکانی به شبکه وارد شوند، اما قابلیت دیدی برای نقاط پایانی، ایمیلها و فعالیتهای شبکه داخلی و IaaS ارائه نمیکنند. راهحل امنیتی ابرمحور میتواند فعالیتهای مرتبط با دسترسی و کنترل را شناسایی کند و حتا درخواستهای مشکوک اتصال از راه دور به شبکه را متوقف کند، اما نمیتواند دادههای مکانی عامل بروز تهدید را ارائه کند و نشان دهد عامل تهدید با چه خدمات یا گرههای دیگری در شبکه در ارتباط بوده است. همچنین، نمیتواند کارمندانی که دسترسی غیرمجاز به منابع پیدا کردهاند را شناسایی کند.

شکل 1

2. زیرساختهای مبتنی بر فناوری

(Technology-based platforms)

نوع دیگر زیرساختهای امنیتی مبتنی بر فناوری هستند. این زیرساختها شامل SIEMها، SOARها و فناوریهای نسل بعد هستند.

امنیت اطلاعات و مدیریت رویدادها (SIEM)

فناوری SIEM سرنام Security Information and Event Management با مرتبسازی، جمعآوری و تحلیل اطلاعات از منابع مختلف چشمانداز دقیقی ترسیم میکند. زمانیکه فناوری فوق اولین بار معرفی شد، بسیاری از کارشناسان بر این باور بودند که SIEM انقلابی بزرگ در دنیای امنیت به وجود خواهد آورد، اما مشکلات عمدهای همچون پیچیدگی زیاد، عدم یکپارچگی دقیق و صرف زمان زیاد برای هماهنگسازی راهحلهای مختلف با یکدیگر مانع از آن شد تا SIEM به عنوان یک راهحل کامل از سوی تمامی سازمانها استفاده شود. نسلهای جدیدتر SIEM روی توسعه قابلیتها همراه با تحلیل کاربردی متمرکز شدهاند.

در حالی که SIEM تمرکز خود را از تطبیقپذیری به شناسایی تهدیدها و پاسخگویی به رویدادها تغییر داده، بازهم به دلیل محدودیت در جمعآوری دادهها در برخی زمینهها با کاستیهایی همراه است. بهطور مثال، یک راهحل SIEM بهطور معمول در برابر یک تهدید هوشمند خارجی (External Threat Intelligence) قدرت مانور محدودی دارد. فناوری SIEM با حذف طیف گستردهای از هشدارهای مثبت کاذب و فعالسازی اقدامات اولیه برای متوقف کردن فعالیتهای مخرب میتواند بهرهوری کارمندان بخش امنیت را افزایش دهد، اما گردشهای کاری خودکار را آماده نمیکند. به همین دلیل برای اولویتبندی رخدادهای بهدست آمده لازم است به شکل دستی به سامانهها وارد شد و دادههای اضافی را جمعآوری کرد.

SOAR (security orchestration, automation, and response)

یکی دیگر از فناوریهای نسبتا تازه وارد دنیای امنیت SOAR است که شباهت زیادی به SIEMها دارد. SOAR قادر به جمعآوری، تصحیح و تحلیل دادهها است، بدون آنکه باعث بروز مشکل نشتی دادهها شود. فناوری SOAR با یکپارچهسازی مکانیزمهای امنیتی به شکل هوشمندانه و خودکارسازی رسیدگی به رخدادهای از پیش تعیین شده توسط متخصصان امنیتی مزیت قابل توجهی نسبت به فناوریهای دیگر دارد. بزرگترین مزیت فناوری SOAR اولویتبندی فعالیتهای امنیتی و خودکارسازی پاسخگویی از طریق یک داشبور متمرکز است که فرآیند شناسایی و رسیدگی به تهدیدات را سریعتر میکند. با اینحال، SOAR نیز با مشکل عدم وجود یک مکانیزم منسجم در معماری بکاند و نظارت دقیق و همه جانبه بر نقاط کنترلی روبرو است.

3. زیرساخت یکپارچه مبتنی بر Portfolio

سومین گزینه در دسترس که نسبت به نمونههای دیگر جدیدتر است زیرساخت مبتنی بر Portfolio است. تیمهای امنیتی با استفاده از این زیرساخت باز میتوانند به یکپارچهسازی محصولاتی بپردازند که از آنها استفاده میکنند. زیرساخت مبتنی بر Portfolio با هدف نظارت فراگیر بر نقاط پایانی و مقابله با بردارهای رایج حمله و بهبود بهرهوری تیمهای امنیتی طراحی شده است. بهطور کلی، کارآمدترین زیرساخت امنیتی، زیرساختی است که به شکل بومی به خدمات و زیرساختهای Portfolio متصل شود و به بررسی نقاط کنترل مستقر در پسزمینه مکانیزمهای امنیتی پرداخته و سنجههای مختلف را بررسی کند. بدون وجود چنین مکانیزم ترکیبی هوشمندانهای متخصصان امنیتی با حجم سنگین وظایفی روبرو میشوند که شامل ارزیابی دادههای تولید شده توسط ابزارهای امنیتی و انتقال اطلاعات به داشبوری است که بتواند اطلاعات را به سادهترین شکل نشان دهد. زیرساختهای مبتنی بر Portfolio برای غلبه بر مشکلات رایج این روزهای دنیای امنیت طراحی شدهاند.

چرا زیرساختهای یکپارچه مبتنی بر portfolio انتخاب ایدهآلی هستند؟

بیشتر سازمانها، زیرساخت امنیتی مبتنی بر برنامههای کاربردی که به شکل بومی یکپارچهسازی شده را ترجیح میدهند، زیرا عملکرد بیشتری نسبت به زیرساختهای مبتنی بر راهحل و فناوری دارد. زیرساختهای مبتنی بر portfolio با ارائه دید جامع و فراگیر و فعالسازی پاسخگویی خودکار مکانیزم امنیتی سادهتر و قدرتمندتری ارائه میکنند. البته دقت کنید مفهوم زیرساخت Portfolio محدود به دنیای امنیت نیست. بهطور مثال، Adobe Portfolio که یک زیرساخت تعاملی بلادرنگ است به کاربران اجازه میدهد نمونه کارهای خود را با طرحبندی متفاوت و دسترسی به کتابخانهای مشتمل بر هزاران فونت ایجاد کنند، تغییراتی در طراحی به وجود آورند، نتایج را به شکل بلادرنگ مشاهده کنند و نمونه کارهای تولید شده را به پروژههای دیگر انتقال دهند. در مجموع باید بگوییم زیرساختهای مبتنی بر Portfolio فرآیند ادغام محصولاتی امنیتی که از آنها استفاده میکنید را سادهتر میکنند و گسترشپذیری زیادی در ارتباط با محصولاتی که قرار است در آینده از آنها استفاده کنید در اختیارتان قرار میدهند. این زیرساختها تضمین میکنند که لایههای امنیتی به بهترین شکل از شبکه، نقاط پایانی، ابر و برنامهها محافظت میکنند. این زیرساختها به مهندسان امنیت کمک میکنند با ارزیابی سنجههای مختلف و تجزیه و تحلیل دادهها نتایج مدنظر خود را بهدست آورند. همچنین نباید از این موضوع غافل شویم که این زیرساختها بالاترین سطح از خودکارسازی را ارائه میکنند که فرآیند شناسایی تهدیدات و برطرف کردن نقضهای امنیتی را کوتاهتر و خطاهای انسانی را به حداقل میرسانند. از ویژگیهای شاخص دیگر این زیرساختها میتوان به مدیریت متمرکز خطمشیها و هماهنگکردن خطمشیهای درون سازمانی با ابر اشاره کرد. آمارها نشان میدهند 82 درصد سازمانها به دنبال یک زیرساخت امنیتی مبتنی بر Portfolio هستند، با اینحال در زمان نگارش این مقاله تنها سیسکو موفق شده با ارائه زیرساخت Cisco Security Portfolio به این نیاز پاسخ دهد.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟