برای مطالعه بخش قبل به این آدرس مراجعه کنید.

برای آمادگی برای حضور در آزمون گواهینامه سکوریتیپلاس به اطلاعات دقیقی در مورد شبکه، تجهیزات شبکه و پروتکلها نیاز دارید. در چند شماره آینده، به بررسی اصول اولیه شبکه خواهیم پرداخت تا اطمینان حاصل کنیم نه تنها با عملکرد دستگاههایی مانند سوئیچها و روترها آشنا هستید، بلکه اصول اولیه مربوط به پروتکلهای زیربنایی پروتکل TCP/IP را نیز درک کردهاید. همانگونه که اشاره کردیم، در این مجموعه آموزش قرار نیست به سراغ مباحث کامل شبکه برویم، زیرا خود به تنهایی یک دوره آموزشی کامل است. بنابراین پیشنهاد میکنیم در صورت تمایل دوره آموزش Network+ را مطالعه کنید.

آشنایی با دستگاههای شبکه و کابلکشی

اجازه دهید اصول زیربنایی محیطهای شبکه را با مروری کلی بر دستگاههای شبکه و کابلکشی آغاز کنیم. ممکن است در آزمون Security+ به شکل مستقیم پرسشهایی در این زمینه را مشاهده نکنید، اما هنگامی که صحبت از امنیت به میان میآید باید با مفاهیم امنیتی مرتبط با دستگاهها و کابلهای شبکه آشنا باشید.

نگاهی به دستگاههای شبکه

افرادی که به عنوان کارشناس امنیت جذب سازمانها میشوند مجبور هستند برای انجام هرچه بهتر کارهای خود با عملکرد تجهیزات مختلف شبکه آشنا باشند. بهطور مثال، ممکن است از شما خواسته شود که یک ممیزی امنیتی در یک سازمان انجام دهید که شامل شناسایی دستگاههای مورد استفاده در شرکت و ارائه توصیههایی در مورد ایمنتر کردن دستگاهها باشد.

هاب (Hub)

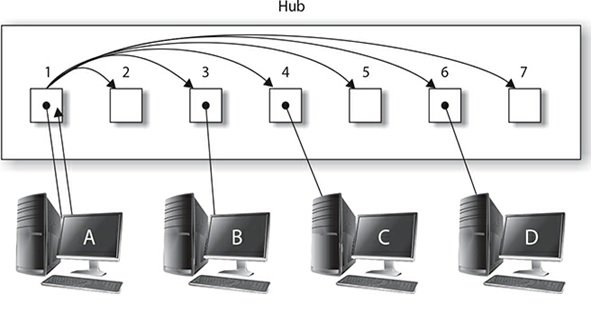

هاب شبکه یکی از دستگاههای قدیمی است که که برای اتصال همه سیستمها به یکدیگر در یک محیط شبکه استفاده میشد. هاب یک دستگاه لایه اول یا همان لایه فیزیکی در مدل مرجع OSI است که به سادگی یک سیگنال را از یک سیستم دریافت میکند و سپس سیگنال را به تمام پورتهای دیگر روی هاب ارسال میکند. بهطور مثال، با نگاهی به شکل زیر مشاهده میکنید وقتی کامپیوتر A دادهها را به کامپیوتر C ارسال میکند، داده ها در پورت 1 هاب دریافت میشود و سپس به تمام پورتهای دیگر ارسال میشود.

نقطه ضعف هاب این است که با ارسال دادهها به هر پورت روی هاب از پهنای باند بدون دلیل استفاده میکند. اگر دادهها فقط برای رایانه C ارسال شوند، چرا باید کار اضافی انجام شود؟ اشکال دیگر هاب شبکه این است که اگر همه سیستمهای موجود در شبکه دادهها را دریافت کنند، یک مشکل امنیتی جدی به وجود میآید، در حالی که این احتمال وجود دارد که سایر گرههای شبکه دادهها را نادیده بگیرد، زیرا برای آنها ارزش یا مفهومی ندارد، اما ممکن است ناخواسته اطلاعات مهمی در دسترس افراد غیر مرتبط قرار بگیرد. در تصویر بالا رایانههای B و D میتوانند تمام ترافیک شبکه را مشاهده کنند زیرا آن ایستگاهها یک کپی از ترافیک را نیز دریافت میکنند. این موضوع یک چالش امنیتی بزرگ است و به همین دلیل است که هاب از دنیای فناوری کنار گذاشته شد و جای خود را به دستگاه دیگری بهنام سوئیچ داد.

سوییچ

سوئیچ شبکه شبیه هاب شبکه است، زیرا برای اتصال همه سیستمها به یکدیگر در یک محیط شبکه استفاده میشود، اما یک تفاوت مشهود دارد. در حالت کلی سوئیچ یک دستگاه لایه 2 است که ترافیک را با مکآدرس تجهیزات فیلتر میکند و به همنی دلیل در لایه پیوند دادهها کار میکند. البته سوییچهای لایه 3 نیز وجود دارند که مبتنی بر آدرس آیپی هستند و در لایه شبکه کار میکنند و قیمت بیشتری نسبت به سوییچهای لایه 2 دارند، با اینحال، در متون مختلف از سوییچ به عنوان لایه 2 توصیف میشود. نکتهای که شاید در آزمون نتورکپلاس نیز به شما کمک کند توجه به این نکته است که آدرس لایه 2 به عنوان آدرس کنترل دسترسی رسانه یا به اختصار مکآدرس (MAC) نیز شناخته می شود. Mac Address یک آدرس سختافزاری است که توسط سازنده به کارت شبکه اختصاص داده میشود و فرمتی شبیه به 3C-97-0E-E3-52-5C دارد.

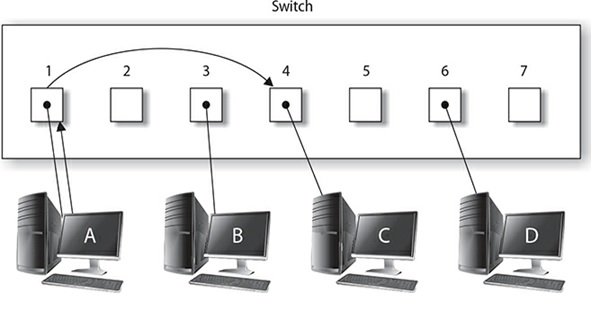

اجازه دهید به مثال قبل باز گردیم که کامپیوتر A قصد داشت دادهها را برای کامپیوتر C ارسال کند. اکنون به جای هاب از یک سوییچ استفاده میکنیم. سوییچ به واسطه عملکرد هوشمندانهای که دارد متوجه میشود که باید دادهها را از رایانه A دریافت کند، بر مبنای مکآدرس دستگاه دادهها را تنها برای پورت مقصد که در اینجا شماره 4 است ارسال کند. شکل زیر عملکرد سوییچ را نشان میدهد.

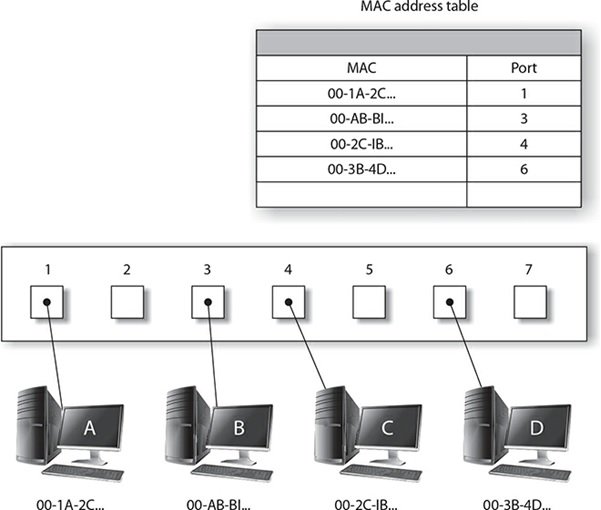

یکی از ویژگیهای شاخص سوئیچ توانایی در فیلتر کردن ترافیک است، زیرا با نگاه کردن به مکآدرس هر دستگاه متصل به سوئیچ و بررسی این موضوع که چه سیستمی به چه پورتی متصل است، اطلاعات مربوط به دستگاهها را درون جدول مکآدرس ذخیرهسازی میکند. مکآدرس جدولی است که در حافظه سوئیچ ذخیره میشود و مسئول پیگیری وضعیت پورتهایی است که هر سیستم به آن متصل است. در شکل زیر مشاهده میکنید که چگونه سوییچ تناظری میان پورتها و مکآدرسها برقرار میکند، بهطوری که میداند به هر پورت سوییچ چه دستگاهی با چه مکآدرسی متصل شده است.

علاوه بر فیلتر کردن ترافیک با ارسال دادهها تنها برای پورتی که سیستم مقصد به آن متصل است، سوئیچهای شبکه مزایای زیر را ارائه میدهند:

■ همانگونه که اشاره شد، اصلیترین وظیفه یک سوییچ فیلتر کردن ترافیک است تا همه گرههای تحت شبکه توانایی مشاهده اطلاعات محرمانه را نداشته باشند.

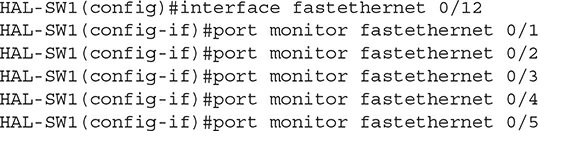

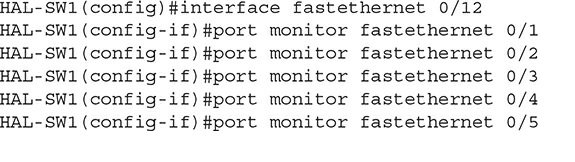

■ Port Mirroring Port Mirroring که بهنام ناظر پورت پورت نیز شناخته میشود، یکی دیگر از ویژگیهای برجسته سوئیچها است که به سرپرست شبکه اجازه میدهد ترافیک را از سایر درگاهها به یک درگاه مقصد (معروف به درگاه نظارت) کپی کند. از آنجایی که سوئیچ بهطور پیشفرض ترافیک را فیلتر میکند، مدیر نمیتواند ترافیک شبکه را نظارت کند. بنابراین تولیدکنندگان سوئیچها باید راهی برای کپی کردن تمام ترافیک در یک پورت ارائه کنند تا مدیر بتواند نظارت دقیقی روی پورتها اعمال کند. بهطور مثال، از دستورات زیر برای پیکربندی پورت 12 سوییچ برای نظارت بر ترافیک ارسالی یا دریافتی در پورتهای 1 تا 5 استفاده میشود:

■ Port Security: یکی از ویژگیهای خوب سوئیچ شبکه امنیت پورت است که به شما امکان میدهد یک پورت را برای یک مکآدرس خاص پیکربندی کنید. رویکرد فوق به شما در کنترل این موضوع که کدام سیستمها میتوانند به آن پورت روی سوئیچ متصل شوند کمک میکند. هنگامی که یک سیستم غیرمجاز به پورت سوئیچ متصل میشود، سوئیچ میتواند به طور موقت پورت را غیرفعال کند تا زمانی که سیستم معتبری به سوئیچ وصل شود یا پورت را غیرفعال کند تا زمانی که مدیر شبکه پورت را مجدداً فعال کند. دستورات زیر برای پیکربندی پورت 6 در سوئیچ Halifax استفاده میشود تا اتصالات از یک مکآدرس خاص را دریافت کند. در این مثال، مک آدرس aaaa.bbbb.cccc است که میتوانید آن را با یک مکآدرس واقعی جایگزین کنید:

■ قابلیت غیرفعال کردن پورتها، اگر پورتهایی روی سوئیچ وجود دارند که کاربرد ندارند، ایمنترین روش غیرفعال کردن آنها است. دستورات زیر برای غیرفعال کردن پورتهای 7 تا 12 در سوئیچ سیسکو با دستور shutdown استفاده میشود:

نکته: آزمون Security+ از شما انتظار ندارد تا فرمانهای پیکربندی امنیتی پورتها یا غیرفعال کردن یک پورت در سوئیچ سیسکو را بدانید، اما انتظار دارد که ویژگیهای امنیتی سوئیچها را درک کرده باشید.

دامنههای برخورد (Collision Domains): یکی دیگر از ویژگیهای مهم سوئیچ دامنه برخورد است که اشاره به گروهبندی سامانههایی دارد که همگی به یک بخش یکسان از شبکه تعلق دارند. به بیان دقیقتر، دامنه برخورد به حالتی اشاره دارد که تجهیزات عضو آن دامنه ممکن است با مشکل تصادم دادههای خود روبرو شوند که باعث از دست رفتن دادهها میشود. بهطور معمول، پورتهای یک هاب یک دامنه برخورد واحد دارند، اما هر پورت روی یک سوئیچ یک دامنه برخورد جداگانه دارد. بهطور مثال، هنگام استفاده از یک هاب شبکه اگر قرار باشد دو سیستم همزمان دادهها را ارسال کنند، بستههای اطلاعاتی با یکدیگر برخورد میکنند. مشکل فوق به این دلیل به وجود میآید که هاب یک بخش شبکه مشترک ایجاد میکند که همه سیستمها به آن دسترسی دارند. هنگامی که از یک سوئیچ استفاده میکنید، هر پورت روی سوئیچ یک دامنه برخورد مجزا ایجاد میکند که سگمنت خاص خود در شبکه را دارد. هنگام اتصال یک سیستم به پورتی روی یک سوئیچ، به دلیل اینکه هیچ سیستم دیگری در سگمنت شبکه به آن پورت متصل نخواهد بود، مشکل برخورد دادهها به وجود نخواهد آمد.

نکته: برای آزمون سکوریتیپلاس به یاد داشته باشید که سوئیچها امنیت خوبی را ارائه میدهند، زیرا با ارسال ترافیک فقط به پورتی که سیستم مقصد به آن تعلق دارد، ترافیک را فیلتر میکند. همچنین باید بتوانید ویژگیهایی مانند امنیت پورت، Port Mirroring و قابلیت غیرفعال کردن پورتهای بدون استفاده را شرح دهید.

شبکه محلی مجازی

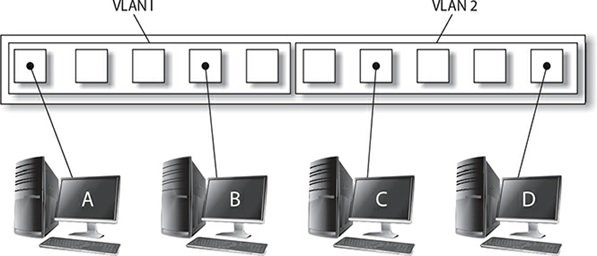

امروزه بیشتر سوییچها از ویژگی معروف شبکه محلی مجازی (VLAN) پشتیبانی میکنند. هدف از بهکارگیری یک VLAN ساخت چند شبکه در یک سوئیچ است. یکی از راههای انجام اینکار، قرار دادن پورتهای روی سوئیچ در گروههای VLAN است. در این حالت هنگامی که یک سیستم به پورت سوئیچ متصل میشود، عضوی از VLAN میشود که پورت با آن مرتبط است. نکته مهم در این جا این است که وقتی یک سیستم عضو یک VLAN باشد، نمیتواند با سیستمهای عضو VLANهای دیگر ارتباط برقرار کند. به بیان دقیقتر، هر VLAN سوئیچ مخصوص به خود را دارد و با سوییچ دیگری مرتبط نیست. شکل زیر سوئیچی را نشان میدهد که دو VLAN در آن پیکربندی شدهاند. در این مثال، کامپیوتر A فقط میتواند با کامپیوتر B ارتباط برقرار کند، زیرا آنها تنها سیستمهای VLAN1 هستند. کامپیوتر A و کامپیوتر B نمیتوانند با کامپیوتر C و کامپیوتر D ارتباط برقرار کنند، زیرا ارتباط بین VLAN ها بدون روتر ممکن نیست.

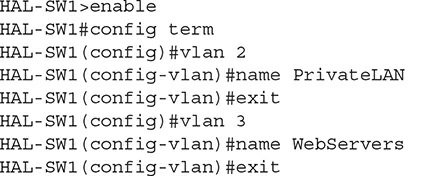

قطعه کد زیر نشان میدهد که چگونه باید شبکههای محلی مجازی را روی سوییچ کاتالیست سیسکو پیکربندی کنید. در مثال فوق دو شبکه محلی مجازی PrivateLAN و WebServers را مشاهده میکنید.

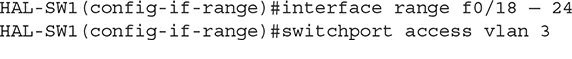

هنگامی که شبکههای محلی مجازی ساخته میشوند، در ادامه میتوانید پورتهای مختلفی را به شبکههای محلی خاص اختصاص دهید. بهطور مثال، با استفاده از دستورات زیر میتوانید پورتهای 18 تا 24 را به WebServer VLAN اختصاص دهید.

لازم به ذکر است که شما میتوانید چند سوئیچ را به هم متصل کنید و VLAN را در تمام سوئیچها ایجاد کنید. به عنوان مثال، میتوانید چند پورت روی هر یک از سوئیچهای 1، 2 و 3 که بخشی از WebServers VLAN هستند، داشته باشید. پورت uplink که سوئیچها را به هم متصل میکند، ترافیک VLAN را به هر سوییچ منتقل میکند.

نکته: برای آزمون، به یاد داشته باشید که VLANها راهی برای ایجاد مرزهای ارتباطی در شبکه هستند. بهطور پیشفرض، سیستمهای عضو یک VLAN نمیتوانند با سیستمهای موجود در VLAN دیگر ارتباط برقرار کنند، مگر با استفاده از روتر.

Router

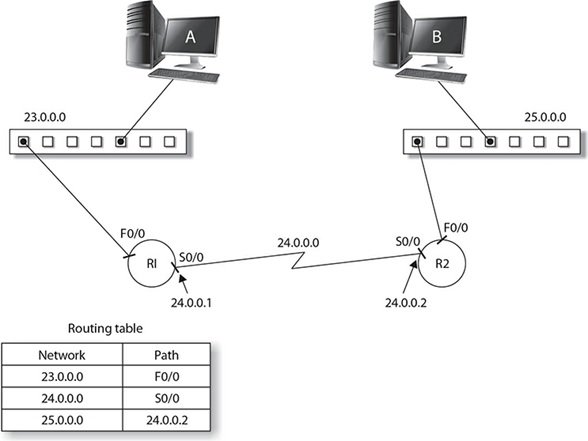

روتر یک دستگاه لایه 3 یا همان لایه شبکه است که وظیفه مسیریابی یا ارسال دادهها از یک شبکه به شبکه دیگر را بر عهده دارد. روتر از یک جدول مسیریابی که درون حافظه روتر قرار دارد استفاده میکند تا شبکههایی را که میداند چگونه دادهها را برای آنها ارسال کند، تعیین کند. شکل زیر توپولوژی شبکه و جدول مسیریابی روتر را نشان میدهد. در شکل زیر برای اینکه روتر R1 دادهها را به شبکه 25.0.0.0 ارسال کند، باید دادهها را همانطور که در جدول مسیریابی نشان داده شده است به آدرس 24.0.0.2 ارسال کند.

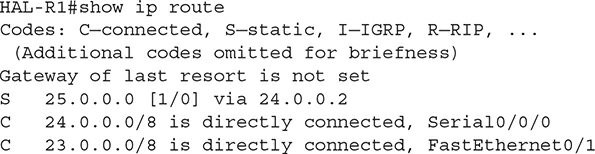

فهرست زیر جدول مسیریابی روتر سیسکو را با استفاده از دستور show ip route نمایش میدهد. اگر به فهرست مذکور دقت کنید متوجه میشوید که سه مسیر وجود دارد. مسیرهای شبکه 23.0.0.0 و 24.0.0.0 شناخته شده هستند زیرا روتر به آن شبکهها متصل است (به C در سمت چپ توجه کنید). همچنین یک مسیر ثابت (کد S، در سمت چپ) که مدیر اضافه کرده است، پیکربندی شده است تا دادهها را به سیستم 24.0.0.2 ارسال کند تا به شبکه 25.0.0.0 برسد.

روترها از کارآمدترین تجهیزات شبکه هستند، زیرا با ساخت مفهومی که به آن حوزه پخشی (broadcast) گفته میشود و در اصل به گروهی از سیستمها اشاره دارد که قادر به دریافت پیامهای پخشی یکدیگر هستند، مرز شبکه را مشخص کنند. دامنه پخشی (broadcast) به محدوده یا سگمنتی از شبکه گفته میشود که اگر یک دستگاه اطلاعات خود را ارسال کند، در آن سگمنت همه دستگاهها قادر به دریافت بسته اطلاعاتی هستند، زیرا همه گرهها روی یک شبکه محلی به بسته دسترسی دارند، اما بستهها از طریق روترها فوروارد نمیشوند. بنابراین، روترها مرزهای (کرانههای) یک دامنه پخشی را تعریف میکنند. پیام پخش پیامی است که برای همه سیستمها ارسال میشود و روتر بهشکل راهبردی در شبکه قرار می گیرد تا پیامهای پخشی را در شبکه نگه دارد. اما همانگونه که اشاره شد روتر ترافیک پخشی را انتقال نمیدهد.

متعادل کننده بار

متعادل کننده مکانیزیمی است که برای تقسیم بار میان مولفههایی مثل سرورها یا روترها طراحی شده است. تعادل بار مکانیزمی است که با هدف بهبود عملکرد از آن استفاده میشود. در این حالت به جای داشتن یک سرور یا دستگاه واحد که همه کارها را انجام میدهد، چند سرور یا دستگاه در شبکه قرار میگیرد تا حجم کار میان آنها تقسیم شود. اینکار عملکرد کلی را افزایش میدهد، زیرا سیستمهای بیشتری میتوانند بهطور همزمان کار کنند تا به درستی به همه درخواستهای دریافتی پاسخ داده شده و مدیریت شوند. متعادلکنندههای تنظیمات مختلفی در دسترس سرپرستان شبکه قرار میدهند تا به بهترین شکل عملکرد متعادلکننده بار را پیکربندی کنند. از جمله این تنظیمات به موارد زیر باید اشاره کرد:

■ Round-robin درخواست یک کلاینت را به ترتیب به هر سرور back-end ارسال میکند. متعادلکننده بار از طریق فهرستی از سرورها که در اختیار دارد سعی میکند درخواست را برای سروری که بار ترافیکی کمتری دارد ارسال کند. بر همین اساس به ترتیب به سراغ سرورها میرود.

■ Affinity Controls کنترل میکند که آیا تمام درخواستهای یک کلاینت به همان سرور در بار متعادل کننده میرود یا اینکه هر درخواست بهطور بالقوه میتواند به سرور دیگری هدایت شود. Affinity اساساً یک کلاینت را به یک سرور خاص متصل میکند.

■ Persistence رویکرد دیگری است که برای مرتبط کردن یک کلاینت با یک سرور خاص درون متعادلکننده بار استفاده میشود. با استفاده از ویژگی فوق، کوکی فعلی نشست کاربر برای اطمینان از اینکه همان سرور تمام درخواستهای مشتری را مدیریت میکند استفاده میشود. این کوکی نشست میتواند به خود متعادلکننده بار یا برنامه کاربردی مرتبط باشد.

■ Scheduling Specifies مشخص میکند که از کدام الگوریتم برای ارسال درخواست به یکی از گرهها استفاده شود. زمانبندی از سنجهها و پارامترهای پیکربندی مختلفی مثل round-robin، affinity، و CPU load استفاده میکند تا مشخص کند درخواست به کدام سرور ارسال شود.

■ Active/Passive در مقابل Active/Passive: دو پیکربندی رایج برای متعادلسازی بار وجود دارد. با پیکربندی فعال/غیرفعال، یک سیستم که گره نامیده میشود، تمام کارها (گره فعال) را انجام میدهد، در حالی که گره دیگر (گره غیرفعال) در حالت آمادهباش است و در صورت خرابی گره فعال، آماده است تا کنترل را به عهده بگیرد. اگر گره فعال از کار بیفتد، گره غیرفعال به گره فعال تبدیل می شود و تمام حجم کاری را مدیریت میکند. با یک پیکربندی فعال/فعال، هر دو گره آنلاین هستند و قادر به رسیدگی به درخواستها هستند و اساسا حجم کار را تقسیم میکنند. اگر یک گره از کار بیفتد، گره دیگر تمام حجم کاری را تا زمانی که گره خراب بازیابی شود، مدیریت میکند. با پیکربندی هر دو حالت، میتوان بیش از دو گره را برای دستیابی به افزونگی اضافی به کار گرفت.

در هر دو حالت، load balancer یک آدرس آیپی بهدست میآورد (معروف به آیپی مجازی). در این حالت شما میتوانید همه کلاینتها را برای ارسال درخواست به آیپی مجازی اختصاص داده شده به load balancer پیکربندی میکنید. هنگامی که متعادلکننده بار درخواستی را دریافت میکند که به آیپی مجازی ارسال میشود، در ادامه درخواست را به یک گره فعال در متعادلکننده بار ارسال میکند.

■ DNS Round-Robin: یکی دیگر از تکنیکهای متعادلسازی بار DNS round-robin نام دارد. راهحل متعادلکننده بار به سادگی درخواست را به سرور بعدی در فهرست خود ارسال میکند. مشکل round-robin این است که راهحل مذکور تضمین نمیدهد که آیا سرور واقعاً بدون مشکل راهاندازی شده است یا خیر. یک مثال روشن در ارتباط با متعادلسازی بار چرخشی استفاده از سامانه نام دامنه (DNS) است. شما میتوانید چند رکورد DNS با نام یکسان، اما آدرسهای آیپی متفاوت ایجاد کنید و سرور DNS با هر پاسخ یک آدرس آیپی متفاوت را برای کلاینتها ارسال کند. در روش فوق مشکل این است که سرور DNS تأیید نمیکند که این آدرسهای آیپی توسط سیستمهایی که در حال اجرا هستند استفاده میشوند.

در شماره آینده مبحث فوق را ادامه خواهیم داد.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

دیدگاهها

این آموزش رایگان دارای نسخه PDF می باشد؟

کسی نیست جواب بده؟