برای مطالعه بخش قبل روی این آدرس کلیک کنید.

IDS مبتنی بر میزبان و IPS مبتنی بر میزبان

بخش دیگری از پیکربندی امنیت سیستم، نصب و پیکربندی یک سیستم تشخیص نفوذ مبتنی بر میزبان (HIDS) یا یک سیستم پیشگیری از نفوذ مبتنی بر میزبان (HIPS) بر روی سیستم است. یک IDS مبتنی بر میزبان مسئول نظارت بر فعالیت در سیستم و هشدار دادن به شما از هرگونه فعالیت مشکوک است، در حالی که یک IPS مبتنی بر میزبان فعالیتهای مشکوک را نظارت میکند و سپس اقدامات اصلاحی مانند قفل کردن سیستم یا غیرفعال کردن ارتباطات شبکه را انجام میدهد. نکته کلیدی که باید در مورد HIDS/HIPS به خاطر بسپارید این است که فعالیتها را فقط روی سیستمی که نرمافزار روی آن نصب شده است نظارت میکند. اگرمیخواهید بر روی پنج سیستم مختلف نظارت کنید، باید HIDS/HIPS را روی هر یک از پنج سیستم نصب کنید.

نرمافزار HIDS/HIPS با مشاهده نواحی مختلف سیستم، تغییرات مشکوک را کنترل میکند. موارد زیر برخی از حوزههای کلیدی است که HIDS/HIPS نظارت میکند:

■ حافظه: HIDS/HIPS میتواند بخشهای مختلف حافظه را کنترل و بررسی کند و برنامههای مشکوکی را که در سیستم اجرا میشوند، زیر نظر بگیرد.

■ فایلهای سیستم: HIDS/HIPS میتواند مقادیر هش را روی فایلهای سیستم ایجاد کند و آنها را در یک پایگاه داده ذخیره کند. هنگامی که یک فایل سیستمی اجرا یا نرمافزاری به آن دسترسی پیدا کند، HIDS/HIPS میتواند یک هش جدید روی فایل محاسبه کند و آن را با آنچه در پایگاه داده ذخیره شده است مقایسه کند تا تشخیص دهد که آیا فایل دستکاری شده است یا خیر.

■ فایلهای گزارش: تعدادی از برنامهها فعالیتهای خود را در قالب گزارشی درون فایلها ثبت میکنند که HIDS/HIPS میتواند آنها را برای فعالیت مشکوک بخواند.

■ سیستم فایل: HIDS/HIPS میتواند تعدادی از تغییرات فایلها، مانند تغییرات در مجوزها، مالک، اندازه فایل و آخرین زمان دسترسی را کنترل کند.

■ اتصالات: HIDS/HIPS میتواند اتصالات به سیستم را نظارت کند و به دنبال اتصالات غیرمجاز یا حتی برای اسکن پورت در سیستم باشد.

در راستای توضیحاتی که در ارتباط با نظارت و ممیزی اشاره کردیم، اکنون باید به این نکته اشاره کنیم که یک HIDS/HIPS میتواند ترافیک مشکوک را با تجزیه و تحلیل رویدادهایی که در فایلهای گزارش ثبت شدهاند یا با گرفتن یک خط پایه از فعالیت عادی بررسی کند تا هرگونه ناهنجاری (انحراف از فعالیت عادی) را شناسایی کند.

نظارت بر ترافیک رمزگذاری شده

برای آزمون گواهینامه، به یاد داشته باشید که یکی از محدودیتهای یک IDS مبتنی بر شبکه این است که اگر ترافیک شبکه را رمزگذاری میکنید، NIDS نمیتواند آن ترافیک را با آنچه مشکوک میداند تجزیه و تحلیل کند، زیرا NIDS نمیتواند اطلاعات را رمزگشایی کند. HIDS نرمافزاری است که روی سیستم نصب میشود و در نتیجه میتواند فعالیتهایی را که شامل ارتباطات رمزگذاری شده به یا از آن سیستم است، نظارت کند. سیستمی که نرمافزار HIDS را اجرا میکند، ارتباطات رمزگذاری شده را رمزگشایی میکند و سپس فعالیت را ثبت میکند. HIDS به سادگی به گزارشهای رمزگذاری نشده روی سیستم نگاه میکند تا فعالیت های مشکوک را شناسایی کند.

محافظت در برابر بدافزارها

با توجه به حجم نرمافزارهای مخرب فعال در اینترنت، بسیار مهم است که سیستمها به درستی پیکربندی شوند تا در برابر نرمافزارهای مخرب مانند ویروسها، جاسوسافزارها و پیامهای هرزنامه محافظت شوند. علاوه بر این بهعنوان یک کارشناس امنیت شبکه باید به دنبال راهحلهایی برای جلوگیری از نمایش تبلیغات مزاحم و پنجرههای پاپآپ هنگام گشت و گذار کاربران در اینترنت باشید.

مدیریت وصلهها

برنامهها و سیستم عاملهای نصبشده بر روی رایانههای ما توسط انسانها توسعه داده شدهاند و بنابراین به احتمال زیاد اشتباهاتی همراه با ویژگیهای عالی در آنها قرار دارد. این اشتباهات (که به عنوان آسیبپذیری شناخته میشوند) در کد برنامه میتوانند توسط افرادی که سیستم یا شبکه شما را کنترل میکنند، پیدا کرده و مورد سوء استفاده قرار دهند. این به عنوان یک حمله شبکه یا یک حمله سیستم شناخته میشود، بسته به اینکه کل شبکه تحت کنترل گرفته شده باشد یا فقط یک سیستم واحد.

سازندگان نرمافزار و سیستم عامل همیشه به دنبال شناسایی آسیبپذیری در کدهای خود هستند. آنها رخنهها را تعمیر میکنند و راهحلها را در مواردی که به عنوان اصلاح، وصله یا بهروزرسانی گفته میشود، ارسال میکنند. از طریق این فرآیند میتوان مانع پیادهسازی موفقیتآمیز تعدادی از حملات شبکه شد. شما معمولاً این اصلاحات و بهروزرسانیها را از طریق وبسایت سازنده دریافت خواهید کرد. برای مثال، سیستمعاملهای مایکروسافت دارای یک ویژگی Windows Update هستند که به وبسایت بهروزرسانی مایکروسافت میرود و سیستم شما را برای یافتن بهروزرسانیهایی که نیاز به نصب دارند اسکن میکند. این ویژگی Windows Update ممکن است با کلیک راست روی منوی Start و سپس رفتن به مسیر Control Panel | System and Security | Windows Update اجرا شوند. پس از اینکه Windows Update بهروزرسانیهای مورد نیاز سیستم شما را مشخص کرد، بهروزرسانیهای هماهنگ با سیستم شما را از سایت Windows Update دانلود میکند.

انواع مختلف بهروزرسانی را میتوان از طریق سایت Windows Update دریافت کرد. این بهروزرسانیها به شرح زیر در دسترس قرار میگیرند:

■ اصلاح فوری امنیتی: یک بهروزرسانی امنیتی حیاتی است که باید در سریعترین زمان ممکن در سیستم اعمال شود، زیرا این آسیبپذیری سیستم را در معرض خطرات امنیتی جدی قرار میدهد.

■ وصله اصلاحی: یک مشکل خاص در نرمافزار یا کد سیستمعامل است که خطر امنیتی ایجاد نمیکند، اما مشکلاتی را در سیستم یا برنامه ایجاد میکند.

■ Service pack: یک سرویس بسته کامل که شامل همه بهروزرسانیهای یک محصول، از جمله وصلهها و رفعهای فوری امنیتی، از زمان عرضه محصول تا زمان بسته خدمات است. اگر سرویس پک را نصب می کنید، نیازی به نصب هر پچ به صورت جداگانه نخواهید داشت، زیرا سرویس پک شامل تمام بهروزرسانیها تا آن مرحله است. شما باید وصلهها و اصلاحات امنیتی را که پس از سرویس پک ارائه میشوند نصب کنید.

سرویس بهروزرسانی سرور ویندوز

اجرای Windows Update بر روی یک سیستم مشکلی ندارد، اما اگر مجبور باشید 500 سیستم را مدیریت کنید و اطمینان حاصل کنید که هر سیستم وصلههای مهم ضروری را دریافت کرده چه اتفاقی میافتد؟ مایکروسافت ویژگی سرویس بهروزرسانی سرور ویندوز (WSUS) را ایجاد کرده است که به شما امکان میدهد یک سرور WSUS ایجاد کنید و بهروزرسانیها را از اینترنت به سرور WSUS دانلود کنید. سپس میتوانید نصب آن بهروزرسانیها را در برخی از سیستمهای آزمایشی آزمایش کنید تا تأیید کنید که بهروزرسانیها با هیچ برنامهای در آن سیستمها تضاد ندارند. سپس می توانید بهروزرسانیها را روی طیف گستردهای از سامانهها پیادهسازی کنید.

هنگامی که بهروزرسانیها را به سامانههای تحت شبکه ارسال میکنید، میتوانید اینکار را از یک نقطه مرکزی - سرور WSUS - انجام دهید. سرور WSUS دارای یک ابزار مدیریت مبتنی بر وب است که به شما امکان میدهد بهروزرسانیها را به صورت دستی تأیید کنید. این بهروزرسانیها در سرور WSUS دانلود میشوند. در WSUS، میتوانید گروههایی از رایانهها را ایجاد کنید و سپس بهروزرسانیها را برای گروههای مختلف شبکه ارسال کنید. دقت کنید بهروزرسانی که شما تایید نکردهاید برای سیستمهای موجود در شبکه ارسال نمیشود. شکل زیر ساختار WSUS را نشان میدهد.

WSUS مزایای بسیاری دارد. بهطور مثال، بهجای آنکه هر سامانه بهطور منفرد اقدام به دانلود بهروزرسانیها کند، اینکار را در سرور انجام دهید و برای همه سامانهها یا یک سامانه خاص ارسال کنید. رویکرد فوق به حفظ پهنای باند موجود کمک میکند تا هر کارمندی بارگیری را انجام ندهد. یکی دیگر از مزایای WSUS این است که مشتریان فقط بهروزرسانیهایی را دریافت میکنند که شما تأیید کردهاید. این به این دلیل است که شما هر کلاینت را طوری پیکربندی میکنید که بهروزرسانیها را از سرور WSUS و نه از اینترنت بازیابی کند. هنگامی که بهروزرسانی را در سرور WSUS تأیید کردید، کاربر بهطور خودکار از طریق WSUS بهروزرسانی را دریافت میرکند. هرگونه بهروزررسانی که تایید نشده باشد توسط کلاینترها در شبکه دانلود نخواهد شد. همچنین، توجه به این نکته مهم است که با WSUS، نصب توسط خود سیستم انجام میشود، نه توسط کاربری که وارد شده است. این مهم است زیرا کاربران معمولاً امتیازی برای نصب نرمافزار ندارند.

با رفتن به مدیر سرور و راهاندازی Add Roles and Features Wizard میتوانید WSUS را روی سرور ویندوز نصب کنید. پس از نصب WSUS و دانلود بهروزرسانیها از سایت مایکروسافت، باید بهروزرسانیها را تأیید کنید. گام بعدی این است که کلاینتها را به گونهای پیکربندی کنید که به سرور WSUS اشاره کنند تا بهروزرسانیها را بهجای سایت Windows Update از سرور WSUS دانلود کنند. توجه داشته باشید که فقط بهروزرسانیهای نرمافزار مایکروسافت را میتوان با WSUS استفاده کرد.

پیکربندی کلاینتها برای استفاده از سرور WSUS برای دریافت بهروزرسانی

برای پیکربندی کلاینتهای ویندوز در شبکه خود برای استفاده از سرور WSUS، یک خطمشی دامنه ایجاد میکنید که هر کلاینت در دامنه را پیکربندی میکند تا برای بهروزرسانیها به سرور WSUS اشاره کند. اگر در یک محیط دامنه نیستید، می توانید کلاینتها را از طریق سیاستهای محلی پیکربندی کنید. برای تغییر خطمشی پیشفرض دامنه در شبکه، مراحل زیر را دنبال کنید:

1. به مسیر Start | Administrative Tools | Group Policy Management بروید.

2. روی Default Domain Policy کلیک راست کرده و روی Edit کلیک کنید.

3. ویرایشگر مدیریت سیاست گروه ظاهر میشود. در قسمت Computer Configurationبه مسیر Policies | Administrative Templates | Windows Components بروید و سپس Windows Update را انتخاب کنید.

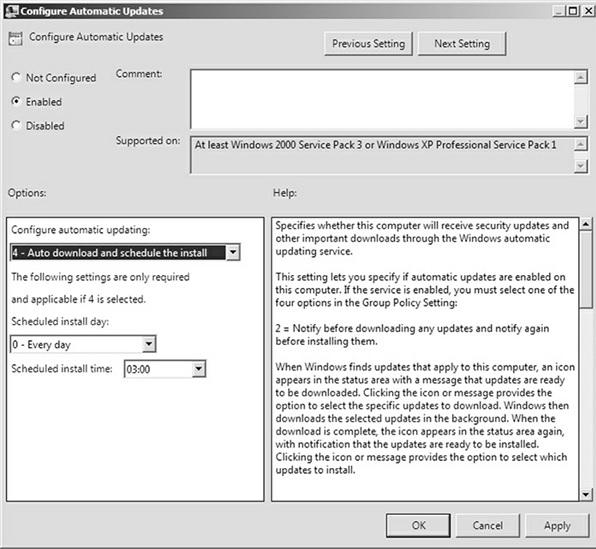

4. برای فعال کردن بهروزررسانی خودکار در کلاینتهای دامنه خود، روی Configure Automatic Updates دوبار کلیک کنید.

5. در کادر محاورهای Configure Automatic Updates، Enabled را انتخاب نید و سپس «4 - Auto download and schedule the install» را انتخاب کنید. برای نصب خودکار یک برنامه زمانی «0 - هر روز» در راس ساعت 3 صبح را مشخص کنید.

6. روی OK کلیک کنید.

7. روی خطمشی Specify Intranet Microsoft Update Service Location دوبار کلیک کنید و تنظیمات خطمشی را فعال کنید. در این کادر محاورهای، سرور اینترانت و سرور آماری را به نام سروری که WSUS را روی آن نصب کردهاید، تنظیم کنید. بهعنوان مثال، سرور من Server2008A نام دارد، بنابراین آدرس سرور اینترانت و سرور آماری را روی http://Server2008A تنظیم میکنم. روی OK کلیک کنید. در این حالت گزارشهای موجود در WSUS مبتنی بر Statistics Server هستند که پیامهای وضعیت را از کلاینتهای WSUS دریافت میکنند.

8. تمام پنجرهها را ببندید.

اکنون که این خطمشی در Active Directory پیکربندی شده است، کلاینتها بهطور خودکار به سرور WSUS ارجاع داده میشوند و هر بهروزرسانی را که تأیید میکنید را از سرور WSUS دریافت میکنند.

استفاده از آنتیویروس و نرمافزار ضد هرزنامه

اولین خط دفاع در برابر نرمافزارهای مخرب نصب نرمافزار آنتیویروس بر روی سیستم است. بسیار مهم است که همه سیستمهای کلاینت دارای نرمافزار محافظت از ویروسهای کامپیوتری کلاینت باشند و هر سرور دارای نرمافزار آنتی ویروس طراحی شده برای آن نوع سرور باشد. به عنوان مثال، اگر یک سرور ایمیل نصب کردهاید، مطمئن شوید که محافظت از ویروس را روی سرور ایمیل نصب و پیکربندی کردهاید و یک نرمافزار آنتیویروس دسکتاپ معمولی را نصب نکردهاید.

پیکربندی نرمافزار آنتیویروس

اطمینان از بهروز بودن سیستمها با نرمافزارها و وصلههای سیستم عامل تنها بخشی از کار شما به عنوان یک متخصص شبکه و امنیت است. با توجه به تهدیداتی که از طریق سیستمهای پست الکترونیکی و اینترنت وارد میشود، بسیار حیاتی است که یک خطمشی آنتیویروس داشته باشید که مشخص میکند همه سیستمها، هم کلاینتها و هم سرورها و نرمافزار آنتیویروس به درستی پیکربندی شده باشند. با اینحال، ابتدا باید بدانیم که چه تفاوتی میان ویروسها و جاسوسافزارها وجود دارد و نحوه پیکربندی این برنامهها در برابر تهدیدات سایبری به چه صورتی است.

ویروس نرمرافزار مخربی است که معمولاً به صورت تصادفی یا از طریق فریب کاربر روی سیستم نصب میشود و به سیستم آسیب میرساند و بر عملکرد عادی آن تأثیر میگذارد. ویروسها مانع راهاندازی درست کامپیوترها میشوند و از ویژگیهایی مانند دفترچه آدرس در برنامه ایمیل برای ارسال ایمیل ناخواسته به همه گیرندگان در دفترچه آدرس استفاده میکنند.

نرمافزار آنتی ویروس را میتوان به طور خودکار از طریق ویژگیهای استقرار نرمافزار مانند سیاستهای گروهی بر روی سیستمها نصب کرد.

از میان ضدویروسهای مختلفی که در بازار وجود دارند، موارد زیر محبوبترینها هستند:

■ Symantec Norton

■ McAfee Antivirus

■ Bitdefender

■ Avast Antivirus

■ Micro Trend

هر محصول آنتی ویروس تقریباً یک نوع عملکرد را ارائه میدهد. برخی از ویژگیهای ارائه شده توسط آنتیویروسها عبارتند از:

■ اسکنهای زمانبندی شده: هر محصول باید یک ویژگی زمانبندی ارائه دهد که به شما امکان میدهد اسکن سامانهها را برنامهریزی کنید، کاری که نرمافزار محافظت از ویروس انجام میدهد این است که سیستم را اسکن میکند تا ببیند آیا سیستم به ویروس رایانهای آلوده شده است یا خیر.

■ بهروزرسانیهای تعریف زمانبندیشده: نرمافزار محافظت از ویروس باید امکان زمانبندی بهروزرسانی تعریف ویروس را فراهم کند. تعریف ویروس لیستی از تمام ویروسهای شناخته شده در زمان ایجاد فایل تعریف است. پس از نصب نرمافزار آنتی ویروس، مطمئن شوید که تعاریف ویروس را بهطور منظم بهروز میکنید. این تضمین میکند که سیستم شما همیشه در برابر جدیدترین ویروسها محافظت میشود.

■ محافظت همزمان بیشتر: محصولات آنتیویروس محافظت همزمان را ارائه میکنند، این ویژگی قابلیتی است که هر فایلی را که به آن دسترسی دارید قبل از دسترسی به آن اسکن میکند. این یک ویژگی خودکار است. پس از فعال شدن، دیگر نیازی به فراخوانی دستی اسکن روی یک فایل قبل از باز کردن آن نخواهید داشت. میتوانید ویژگیهای حفاظتی بلادرنگ را فعال کنید، اما همچنین میتوانید مشخص کنید که نرمافزار هنگام یافتن ویروس چه اقدامی را انجام دهد. به عنوان مثال، نرمافزار آنتی ویروس میتواند سعی کند ویروس را پاک کند، اگر ناموفق باشد، ویروس را قرنطینه میکند.

■ ویژگیهای ایمیل: تعدادی از محصولات آنتیرویروس با نرمافزار ایمیل شما ادغام میشوند تا محتویات ایمیل شما را اسکن کنند و به محافظت از سیستم شما در برابر ویروسی که از طریق ایمیل دریافت میشود کمک کنند. همچنین میتوانید محصولات آنتیویروس کلاس سرور را روی سرور ایمیل بارگذاری کنید تا ایمیلهای وارد شده به سرور ایمیل را اسکن کند. قطعاً باید یک محصول آنتیویروس مبتنی بر سرور را در سرور ایمیل خود بارگذاری کنید.

تعدادی ابزار به صورت رایگان از طرف مایکروسافت ارائه شده است که برای محافظت از سیستمها در برابر نرمافزارهای مخرب طراحی شدهاند. مایکروسافت دارای نرمافزار محافظت از بدافزار رایگانی است که به عنوان Windows Defender شناخته میشود و همچنین دارای ابزار حذف نرمافزار مخرب است که برای پاکسازی سیستم آلوده استفاده میشود.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

- تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

- تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟