برای مطالعه بخش قبل روی این آدرس کلیک کنید.

پیکربندی نرمافزار ضد هرزنامه/فیلتر هرزنامه

هرزنامه یک ایمیل ناخواسته است. فرستنده معمولاً آدرس ایمیل شما را از فروشندهای دریافت میکند که آدرس ایمیل شما را هنگام بازدید از وبسایت آنها و پر کردن فرم جمعآوری کرده است. ارسالکننده هرزنامه میتواند صفحات وب را در اینترنت برای آدرسهای ایمیل جستجو کند.

مهم است که سازمان شما نرمافزار فیلترکننده هرزنامه را بر روی سرور ایمیل پیادهسازی کند تا بیشتر پیامهای هرزنامه هنگام تلاش برای ورود به سازمان ضبط شوند.

شرکتها میتوانند یک دستگاه امنیتی یکپارچه خریداری کنند که قادر به ارائه خدمات مختلفی مثل فایروال، سیستم تشخیص نفوذ، اسکنر ویروس و فیلتر هرزنامه برای پیامهای ایمیلی است که سعی در ورود به شبکه دارند. دستگاه امنیتی همهکاره معمولاً در محیط شبکه قرار میگیرد تا از ورود ترافیک مخرب به شبکه جلوگیری کند. دستگاههای امنیتی همهکاره معمولاً دارای ویژگیهای زیر هستند:

■ فیلتر URL: یک فیلتر URL که در دستگاه امنیتی تعبیه شده است، میتواند وبسایتهایی را که کارمندان میتوانند به آنها مراجعه کنند را محدود کند. این یک روش معمولی برای مسدود کردن سایتهای شبکه اجتماعی رایج مانند Facebook.com است تا کارمندان وقت خود در شرکت را صرف چنین سایتهایی نکنند.

■ بازرسی محتوا: ویژگی بازرسی محتوا یک راهحل امنیتی است که محتویات بستههای تحت شبکه را بررسی میکند و ترافیک را بر اساس اطلاعات موجود در بسته فیلتر کند. به عنوان مثال، هکر ممکن است بخواهد دستورات خاصی را در شبکه اجرا کند، مانند بارگذاری یا دانلود فایل به یک سرور FTP.

■ بازرسی بدافزار: دستگاه امنیتی یکپارچه میتواند دارای محافظ بدافزاری باشد که از شبکه در برابر ویروسها، ابزارهای تبلیغاتی مزاحم، هرزنامهها و سایر اشکال بدافزار محافظت میکند.

Spyware و Adware

جاسوسافزار نرمافزاری است که بر روی سیستم شما بارگذاری میشود و فعالیتهای اینترنتی شما را نظارت میکند. ابزارهای تبلیغاتی مزاحم نرمافزارهایی هستند که روی سیستم شما بارگذاری شدهاند که با تبلیغات محصولات و سایتهای وب ظاهر میشوند. هر دو نوع نرمافزار در طول چند سال گذشته به دردسر بزرگی برای کاربران و حتا شرکتها تبدیل شدهاند. آنها اغلب هنگام گشتوگذار در یک وبسایت مخرب یا هک شده روی سیستم شما بارگذاری میشوند.

ضدهرزنامه و ضدتبلیغافزار Anti-Spyware و anti-adware نرمافزارهایی هستند که میتوانید از آنها برای حذف این مهاجمان از سیستم استفاده کنید. از نرمافزارهای خوبی که برای انجام اینکار در دسترس قرار دارند باید به Spybot، Ad-Aware و Windows Defender مایکروسافت اشاره کرد. ضد جاسوسافزار به اندازه نرمافزار آنتیویروس محبوب شده است. جالب آنکه بسیاری از ویژگیهای محصولات ضد جاسوسافزاری پیشرفته عملکردی شبیه به نرمافزارهای آنتیویروس دارند و حتا قادر به ارائه محافظت بلادرنگ و زمانبندی اسکنها هستند. ویندوز دینفدر مایکروسافت ویژگیهای زیر را ارائه میکند:

■ آنتیویروس و ضد بدافزار

■ محافظت همزمان

■ اسکنهای زمانبندیشده

■ محافظت در برابر ربودن نشستهای مرورگر

■ بهروزرسانی خودکار تعاریف بدافزارها در بانک اطلاعاتی ضدبدافزار

مایکروسافت در سالهای گذشته نسخههای مختلفی نرمافزار ضدبدافزاری خود را به بازار ارائه کرده که ویندوز دیفندر بر پایه این تلاشها پدید آمده است. این شرکت کار روی نرمافزارهای آنتیویروس را با Microsoft Security Essentials آغاز کرد و در ویندوز 8.1 Windows Defender آنرا بهروز کرد تا نرمافزار آنتیویروس همراه با ضد جاسوسافزار بهعنوان یک ابزار کامل در اختیار کاربران قرار گیرد.

فیلترهای فیشینگ و مسدودکنندههای پاپآپ

در شمارههای گذشته با انواع مختلف حملات از جمله حملات فیشینگ آشنا شدید. اگر به یاد داشته باشید در شمارههای قبل گفتیم که حمله فیشینگ زمانی است که هکر برای شما ایمیلی میفرستد که شما را به یک سایت جعلی برای یک شرکت خاص (مانند یک بانک) هدایت میکند.

بسیار مهم است که با اجرای فیلترهای فیشینگ و مسدودکنندههای پاپآپ از سیستمها در برابر حملات فیشینگ و کدهای مخربی که در یک پنجره پاپآپ اجرا میشوند محافظت کنید. میتوانید از برنامههای شخص ثالث برای فیلترهای فیشینگ و مسدودکنندههای بازشو استفاده کنید، اما مهم است که بدانید اکثر مرورگرهای وب امروزی بهشکل داخلی مجهز به چنین قابلیتی هستند.

پیکربندی فیلترهای فیشینگ و مسدودکنندههای پاپآپ

مرورگر وب شما با یک فیلتر فیششینگ و یک مسدودکننده پاپآپ روی سیستم نصب میشود که از شما در برابر سایتهای فیشینگ و پنجرههای بازشو مزاحم محافظت میکند. برای پیکربندی Pop-up Blocker در مرورگر اج به Settings رفته و سپس روی ... کلیک کنید و سپس به مسیر Settings | Cookies and Site Permissions | Pop-Ups and Redirects بروید. پنجرههای بازشو و ریدایرکتها بهطور پیشفرض مسدود شدهاند، اما توجه داشته باشید که میتوانید سایتهایی را به این فهرست اضافه کنید تا پنجرههای بازشو و تغییر مسیرها برای آنها امکانپذیر باشد. اگر مطمئن هستید که یک سایت امن است، اما از چند پنجره بازشو برای نمایش محتوا استفاده میکند، انجام اینکار مشکلی ندارد.

برای کمک به محافظت از سیستم در برابر سایتهای فیشینگ و جلوگیری از دانلود بدافزارهای دیگر از یک سایت، مایکروسافت ویژگی SmartScreen Filter را ابداع کرد و آنرا در Microsoft Edge تعبیه کرده است. هنگامی که از یک سایت بازدید میکنید، فیلتر SmartScreen سایت را در برابر سایتهای فیشینگ شناخته شده بررسی میکند. اگر سایت دارای محتوای مشکوک شناخته شده باشد، یک هشدار نمایش داده میشود. شما میتوانید به صورت دستی یک سایت را به عنوان یک سایت فیشینگ یا سایت مخرب در Edge با انتخاب Settings کلیک روی سه نقطه و سپس Help and Feedback | Report Unsafe Site اضافه کنید.

برای کاستن از مخاطرات امنیتی، کارمندان را تشویق کنید تا هنگام استفاده از سیستمهای شرکت از الگوهای زیر استفاده کنید:

■ کاربران را تشویق کنید تا فقط از سایتهایی که با آنها آشنا هستند بازدید کنند و آنها را تشویق کنید که در سامانههای تجاری شرکت از اینترنت سازمان برای انجام کارهای شخصی استفاده نکنند. بازدید تنها از یک سایت مخرب باعث میشود تا کل شبکه با مشکل جدی روبرو شود.

■ اطمینان حاصل کنید که کارمندان پیامهای ایمیل دریافت شده از منابع ناشناس را باز نمیکنند، زیرا حملات مهندسی اجتماعی و نرمافزارهای مخرب میتوانند از طریق ایمیل انجام شوند.

■ اگر کارمندان نیاز دارند دادههای شرکت را روی فلش مموری ذخیره کنند، مطمئن شوید که آنها رمزگذاری شده است و فقط در سیستمهای شرکت از فلش مموری استفاده میکنند. مطمئن شوید که کارمندان فلش درایوهایی را که به سیستم خانه خود یا رایانههای غیرقابل اعتماد متصل شدهاند، به دفتر نمیآورند. محصولاتی مانند McAfee’s DLP را میتوان برای مسدود کردن درایوهای USB غیرمجاز استفاده کرد.

امنیت دستگاهها و امنیت دادهها

در این بخش، با روشهای امنیتی رایج برای محافظت از سیستمهایی مانند لپتاپ، دستگاههای تلفن همراه و دادههای سازمان آشنا میشوید. امنیت محدود به زیرساختهای تحت شبکه نمیشود و باید در نظر بگیرید که چگونه از تجهیزاتی که به خارج از سازمان برده میشوند محافظت کنید.

امنیت سختافزار

هنگام تعامل با دستگاههای سختافزاری مانند سوئیچها، روترها و لپتاپها، باید مطمئن شوید که این دستگاهها در برابر سرقت ایمن هستند. روترها و سوئیچ ها باید در یک مکان امن مانند اتاق سرور قرار داشته باشند که در آن شما دسترسی به اتاق را کنترل میکنید. رویکرد فوق به محافظت از روترها و سوئیچها در برابر سرقت کمک میکند و مصون از دستکاری فیزیکی توسط افراد غیرمجاز هستند.

هر دستگاه سختافزاری قابل حمل مانند لپتاپ و حتی پروژکتورها باید در مکانهایی که دارای قفل هستند قرار گیرند یا کابلهایی به آنها متصل شود تا توسط به راحتی سرقت نشوند. محیطهای بسیار ایمن ممکن است از کارمندان بخواهد که درایوهای قابل جابجایی/قابل حمل، لپتاپها و سایر دستگاههای سیار را در یک کابینت دارای قفل قرار دهند.

امنیت دستگاه سیار

امروزه دستگاههای سیار به دلیل ذخیره نسخههای محلی پیامهای شرکت و دادههای شرکت، به یک نگرانی بزرگ در شرکتها تبدیل شدهاند. داشتن سیاستهای قوی در مورد استفاده از دستگاههای تلفن همراه مانند تلفنهای هوشمند و تبلتها و اطمینان از رعایت آن سیاستها مهم است.

روشهای اتصال و دریافتکنندهها

راههای مختلفی برای اتصال دستگاههای سیار و تبلتها به شبکه و اینترنت وجود دارد. فهرست زیر برخی از روشهای اتصال رایج مورد استفاده توسط دستگاههای سیار را نشان میدهد:

■ تلفن همراه: رایجترین روشی که دستگاههای تلفن همراه برای اتصال به شبکه یا اینترنت استفاده میکنند، از طریق شبکه تلفن همراهشان است. شبکه تلفن همراه توسط ارائهدهنده خدمات دستگاه تلفن همراه ارائه میشود.

■ وایفای: دستگاههای سیار میتوانند به شبکههای Wi-Fi شرکت متصل شوند تا اتصال به اینترنت و دسترسی به منابع شبکه را به دست آورند.

■ SATCOM: ستکام مخفف ارتباطات ماهوارهای است و یک روش اتصال رایج هنگام ارسال یا دریافت مقادیر کمی از دادهها، مانند سیستمهای نقطه فروش است.

■ بلوتوث: دستگاههای سیار میتوانند از بلوتوث برای اتصال به سایر دستگاهها تا زمانی که دستگاهها در نزدیکی باشند استفاده کنند. بلوتوث از فرکانس 2.4 گیگاهرتز استفاده می کند.

■ Near Field Communication: ارتباط حوزه نزدیک به دو دستگاه الکترونیکی اجازه میدهد تا زمانی که در فاصله دو اینچی از یکدیگر قرار میگیرند، دادهها را مبادله کنند. میتوانید از NFC استفاده کنید تا اطلاعاتی مانند مخاطبین را بهاشتراک بگذارید یا برای انجام تراکنشها از آن استفاده کنید.

■ ANT: یک پروتکل ارتباطی بیسیم است که به شما امکان میدهد دادهها را بین دستگاهها منتقل کنید. ANT از فرکانس 2.4 گیگاهرتز مانند بلوتوث استفاده میکند. برخلاف بلوتوث، ANT عمر باتری زیادی مصرف نمیکند که آنرا برای دستگاههای هوشمند مناسب میکند.

■ مادون قرمز: فناوری مادون قرمز (IR)، یک ارتباط بیسیم است که بر خط دید بین دو دستگاه تکیه دارد که دادهها را از طریق نور مادون قرمز بهاشتراک میگذارند.

■ USB: میتوانید دستگاه تلفن همراه خود را با استفاده از کابل USB به درگاه USB یک سیستم متصل کنید. رویکرد فوق برای انتقال دادههایی مانند فیلمها و تصاویر به رایانه قابل استفاده است.

■ نقطهبهنقطه: رویکرد فوق از پروتکلهای مختلفی برای برقراری ارتباط نقطهبهنقطه پشتیبانی میکنند (بهعنوان مثال، یک دستگاه تلفن همراه که با دستگاه تلفن همراه دیگری در ارتباط است).

■ نقطه به چند نقطه: از فناوری شبیه به حالت قبل استفاده میکند، با این تفاوت که شامل ارسال همزمان دادهها به بسیاری از دستگاههای دیگر میشود.

■ سیستم موقعیتیابی جهانی (GPS): دستگاههای تلفن همراه حاوی فناوری GPS به شما امکان میدهد از سرویسهایی استفاده کنید که اطلاعات مکانی را نشان میدهند.

■ RFID: با فناوری شناسایی فرکانس رادیویی (RFID)، برچسبها را به اشیا متصل میکنید و از RFID برای ردیابی آن برچسبها استفاده میکنید.

آگاهی در ارتباط با فناوریهای مختلفی که میتوان برای برقراری ارتباط با یک دستگاه تلفن همراه مانند تلفن هوشمند یا لپتاپ استفاده کرد، مهم است. از نقطه نظر امنیتی، ممکن است بخواهید این نوع عملکردها را در دستگاه غیرفعال کنید.

مفاهیم مدیریت دستگاه موبایل

دستگاههای تلفن همراه چالشهای امنیتی بزرگی را برای سازمانها ایجاد میکنند، بنابراین مهم است که درک کلی از نحوه مدیریت ویژگیهای دستگاهها و خود دستگاهها داشته باشید. موارد زیر برخی از جنبههای امنیتی دستگاههای تلفن همراه را نشان میدهد که باید آنها را مدیریت کنید:

■ قفلهای صفحهنمایش: بسیار مهم است که مطمئن شوید صفحهنمایش دستگاههای همراه مانند تلفنهای هوشمند و لپتاپها طوری پیکربندی شده باشند که پس از مدت کوتاهی عدم فعالیت قفل شوند. در نتیجه، هر کسی که مایل به استفاده از دستگاه تلفن همراه و دسترسی به دادههای موجود در آن است، باید رمز عبور دستگاه را تایپ کند. بنابراین اگر دستگاه را گم کردید و شخصی آنرا پیدا کرد، برای دسترسی به دادههای دستگاه باید رمز عبور را بداند.

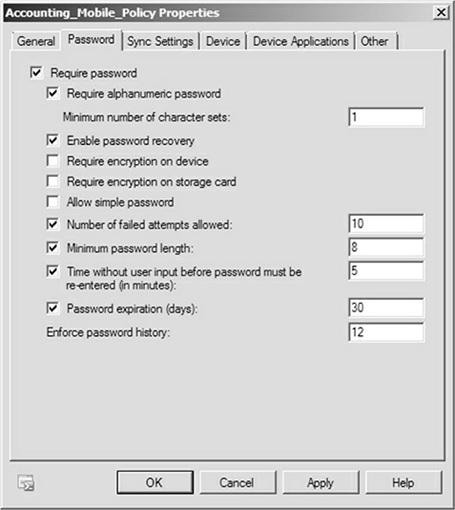

■ گذرواژهها و پینکدهای قوی: مطمئن شوید که همه دستگاههای تلفن همراه گذرواژههای پیچیدهای دارند که برای استفاده از دستگاه و در نتیجه دسترسی به دادههای روی آن پیکربندی شدهاند. برای دستگاههای شرکتی، میتوانید خطمشیهایی را برای اعمال گذرواژههای پیچیده برای دستگاه پیکربندی کنید. به عنوان مثال، می توانید اینکار را در سیاستهای ActiveSync در سرور Microsoft Exchange برای دستگاههای تلفن همراهی که از ActiveSync پشتیبانی میکنند انجام دهید.

■ رمزگذاری کامل دستگاه: اکثر دستگاههای تلفن همراه از رمزگذاری دادهها در دستگاه پشتیبانی میکنند. رمزگذاری دستگاه برای اطمینان از اینکه هر کسی که بتواند دستگاه یا حافظه آنرا به رایانه متصل کند، قادر به مشاهده دادهها نخواهد بود مهم است.

■ پاک کردن از راه دور: دستگاههای همراه مثل تلفنهای هوشمند و تبلتها از پاک کردن از راه دور دستگاه در صورت گم شدن یا دزدیده شدن آن پشتیبانی میکنند. پاک کردن از راه دور دستگاه، تمام دادههای آنرا پاک میکند.

■ رمزگذاری صدا: با هر دستگاهی که از رمزگذاری ارتباطات صوتی پشتیبانی میکند، باید این ویژگی را فعال کنید تا مانع استراق سمع مکالمات توسط دیگران شوید. هنگام استفاده از دستگاههای Voice over IP ، میتوانید بستههای VoIP را رمزگذاری کنید تا مانع تجزیه و تحلیل ارتباطات توسط فردی شوید که یک ابزار sniffer در اختیار دارد. بهطور مثال، Wireshark فرمانی برای تجزیه و تحلیل VoIP دارد. ابزار فوق بستههای دادهای را جمعآوری میکند، بستههای صوتی را جمعآوری میکند و به هکر اجازه میدهد تا به مکالمه گوش کند. مطمئن شوید که تمام ترافیک را رمزگذاری کردهاید!

■ ردیابی GPS: اکثر تلفنهای هوشمند دارای قابلیتهای GPS هستند که به شما امکان میدهد مکان دستگاه تلفن همراه را ردیابی کنید. اطمینان حاصل کنید که ویژگیهای GPS فعال هستند تا بتوانید از آنها برای مکانیابی دستگاهی که گم یا دزدیده شده است استفاده کنید.

■ Geofencing : Geofencing قابلیتی است که به مدیران و البته تیمهای توسعه اجازه میدهد مختصات GPS برای یک محدوده مشخص تعریف کنند. وقتی دستگاهی که نرمافزار را اجرا میکند به خارج از مرز میرود، زنگ هشدار به صدا در میآید.

■ Geolocation: اصطلاحی است برای شناسایی موقعیت جغرافیایی یک سوژه مانند تلفن همراه است. به عنوان مثال، هنگامی که موقعیت جغرافیایی (مختصات GPS) یک تلفن همراه مشخص شد، میتوانید آنرا با یک آدرس خیابان با استفاده از فناوریهای نقشهبرداری مرتبط کنید.

■ Lockout : باید سیاستهای سختگیرانهای در مورد دستگاههای تلفن همراه داشته باشید تا از دادههای حساس موجود در دستگاهها محافظت کنید. مطمئن شوید که یک قفل صفحه دارید که پس از مدت کوتاهی عدم فعالیت فعال میشود، اما همچنین مطمئن شوید که تنظیمات قفل را، در صورت وجود، در دستگاه پیکربندی کنید. برخی از دستگاهها به شما اجازه میدهند آنها را طوری پیکربندی کنید که اگر سه بار تلاش برای ورود نادرست انجام شد، قفل شوند.

■ مدیریت برنامه: کنترلهای برنامهای را در دستگاه اجرا کنید که کارهایی را که برنامه میتواند انجام دهد یا به آن دسترسی داشته باشد، محدود میکند.

■ مدیریت محتوا: ویژگیهای فیلتر محتوا در دستگاهها کمک میکنند تا مانع دسترسی به برخی محتواهای خاص شوید.

■ بخشبندی فضای ذخیرهسازی: برخی از دستگاهها به شما امکان میدهند فضای ذخیرهسازی آنها را تقسیمبندی کنید، و به شما امکان میدهند روی دادههایی که میتوان به آنها دسترسی داشت کنترل دقیقی اعمال کنید.

■ ردیابی دارایی: هر ویژگی ردیابی دارایی را اجرا کنید که به شما امکان میدهد دستگاه گم شده یا دزدیده شده را با GPS پیدا کنید.

■ مدیریت دستگاه همراه: از نرمافزار مدیریت دستگاه همراه برای مدیریت ویژگیهای موجود در دستگاه همراه و پاک کردن دستگاه از راه دور استفاده کنید.

■ حافظه ذخیرهسازی قابل جابجایی: اگر دستگاهتان از فضای ذخیرهسازی قابل حمل پشتیبانی میکند، میتوانید به دنبال تنظیماتی برای غیرفعال کردن آن باشید تا دادهها از دستگاه به حافظه قابل حمل کپی نشوند.

■ خدمات Push Notification دستگاههای تلفن همراه: امکان میدهند پیکربندی کنید که از کدام سرویسهای اعلان هشدار برای ارسال بهروزرسانیهای وضعیت و اعلانها به دستگاه استفاده کنید.

■ بیومتریک: برخی از دستگاهها از پیکربندی بیومتریک پشتیبانی میکنند. به عنوان مثال، برخی از دستگاهها ممکن است اسکن شبکیه چشم یا اثر انگشت را بخوانند تا هویت مالک را تأیید کنند.

■ احراز هویت متنآگاه: احراز هویت متنآگاه نوع جدیدی از ویژگیهای امنیتی است که به یک برنامه کاربردی یا سرویس ابری اجازه میدهد از عادات شما آگاه باشد. بهطور مثال، مکانی که معمولاً از آن وارد میشوید یا دستگاهی که معمولاً برای ورود به سیستم استفاده میکنید.

■ Containerization که گاهی اوقات به آن sandboxing نیز نامیده میشود، اجازه میدهد نرمافزاری را روی دستگاه اجرا کنید که یک منطقه امنیتی ایجاد میکند که از دسترسی به دادههای حساس ذخیره شده در آن مکان جلوگیری میکند.

■ بخشبندی فضای ذخیرهسازی: تقسیمبندی فضای ذخیرهسازی ویژگیای است که امکان میدهد فضای ذخیرهسازی دستگاه همراه را به چند بخش تفکیک کنید تا دادههای سازمان در منطقهای جدا از دادههای شخصی کاربر ذخیره شوند.

■ رمزگذاری کامل دستگاه: همانطور که قبلاً ذکر شد، باید رمزگذاری کامل دستگاه را فعال کنید تا در صورت گم شدن یا دزدیده شدن دستگاه، تمام دادههای دستگاه رمزگذاری شود.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

- تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

- تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟