گروه امنیتی گوگل درباره مرورگرهای اینترنتی گفته است: «نوار آدرس قرارگرفته در مرورگرها، تنها نماد قابل اطمینان در مرورگرهای مدرن است و اگر هکرها این شاخص امنیتی را کنترل کنند، به آنها اجازه خواهد داد تا از کاربران سوءاستفاده کنند و سیستم و حتی کاربران را تحت کنترل خود قرار دهند.» حال اگر بدانید که آسیبپذیری جدیدی در نوار آدرس مرورگرهای مدرن شناسایی شده است، با خود چه میاندیشید؟ یکی از رایجترین تکنیکهای آزمایش نوار آدرس، تکنیک «مقداردهی اولیه و وقفه» است. ایده این تکنیک، این است که سایتی در پنجره جدیدی بارگذاری شده و در ادامه قبل از آنکه صفحه واقعی بارگذاری شود، این پنجره با محتوای مخربی رونویسی میشود و مرورگر فراموش میکند که باید نوار آدرس را در مدتزمان این فرایند بهروزرسانی کند.

این تکنیک به روشهای مختلفی قابل اجرا است. اما بهتازگی یک کارشناس امنیتی به نام رفاعی بلوج، موفق به شناسایی آسیبپذیری عجیبی در نوار آدرس مرورگرهای کروم و فایرفاکس شده است. این آسیبپذیری که روی مرورگر کروم اندروید تأثیرگذار است، به نحوه نوشتن کاراکترهای عربی از راست به چپ (RTL) در یک آدرس اینترنتی اشاره دارد. اگر یک آدرس اینترنتی با شماره IP شروع شود و در بدنه آدرس از کاراکترهای عربی استفاده شده باشد، میتواند کاربر را به سمت سایت دیگری هدایت کند، در حالی که کاربر تصور میکند در حال بازدید از سایتی معتبر و قانونی است. به عبارت دیگر، این آسیبپذیری باعث میشود نام میزبان آدرس اینترنتی و مسیر آن معکوس شوند. برای مثال، آدرس اینترنتی:

127.0.0.1/ا/http://example.com

میتواند به این آدرس تبدیل شود:

http://example.com/ا/127.0.0.1

همانگونه که مشاهده میکنید، وجود کاراکتر الف در این آدرس باعث شده است تا نشانی معکوس شده و از راست به چپ نشان داده شود. همین مشکل در خصوص دیگر کاراکترهای عربی وجود دارد و تا زمانی که نشانهها از راست به چپ استفاده شوند، این مشکل دردسرساز خواهد شد. معمولاً اعداد و نقطهها در آدرسها به عنوان علائم ضعیف شناخته میشوند.

آسیبپذیری مشابهی در مرورگر فایرفاکس ویژه اندروید نیز شناسایی شده است. اولینبار، کارشناسی ژاپنی به نام ماساتو کینوگاوا موفق شد با استفاده از متد POST از مکانیزم محافظت در برابر محتوای ترکیبی در مرورگر فایرفاکس بگریزد. او از چنین ترکیبی استفاده کرده بود:

<form action=”feed:https://mkPOCapp.appspot.com/bug1148732/victim” method=”post”>

<input type=”submit” value=”go”>

</form>

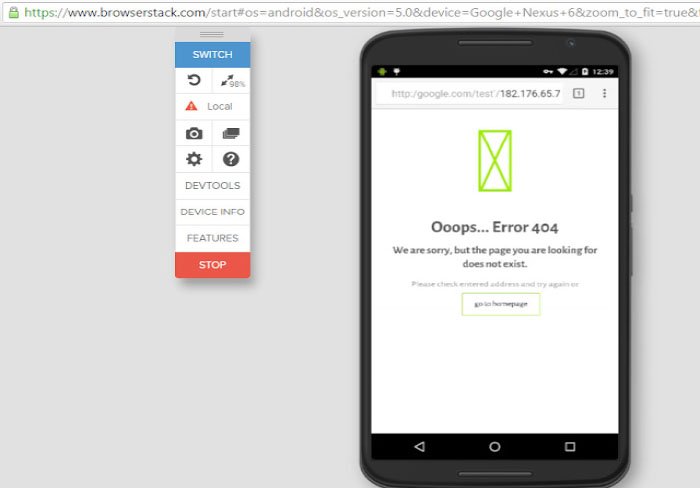

بلوج در وبلاگ خود این مشکل را اینگونه تشریح کرده است: «بخش آدرس IP بهسادگی و بهویژه در مرورگرهای مورد استفاده در تلفنهای همراه میتواند با استفاده از یک نشانی طولانی اینترنتی شبیه به google.com/fakepath/fakepath/fakepath/... /127.0.0.1 پنهان شود. پروتکل انتقال ابرمتن عادی بهراحتی به هر کاربری اجازه میدهد تا هرگونه محتوایی را که میان فرستنده و گیرنده ارسال میشود، شنود کند. به این تکنیک حمله مرد میانی میگویند. اما برای پیادهسازی یک حمله کارآمد و قدرتمندتر میتوان از یک نسخه یونیکد همراه با پروتکل SSL استفاده کرد.» با این حال، در مرورگر فایرفاکس اوضاع متفاوت است و ضرورتی ندارد آدرس اینترنتی با یک شماره IP آغاز شود؛ بلکه تنها وجود یک کاراکتر عربی برای آنکه آدرس اینترنتی به صورت معکوس ترجمه شود، کفایت میکند. برای مثال آدرس اینترنتی

http://عربي.امارات/google.com/test/test/test

به این آدرس ترجمه میشود:

google.com/test/test/test/عربي.امارات

جالب این است که گوگل از سال پیش از این رخنه باخبر بوده، اما بعد از گذشت یک سال بهتازگی وصله مربوط به این آسیبپذیری را ارائه کرده و اوایل ماه جولای وصله مربوطه را در اختیار کاربران قرار داده است. در همین راستا، بنیاد موزیلا وصله مورد نیاز برای ترمیم این آسیبپذیری را از ابتدای ماه جاری میلادی در دسترس کاربران قرار داد. این پژوهشگر به پاس زحمات خود سه هزار دلار از گوگل، هزار دلار از موزیلا و هزار دلار دیگر از یک سازنده مرورگرها که نخواست نامش فاش شود، دریافت کرده است.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟