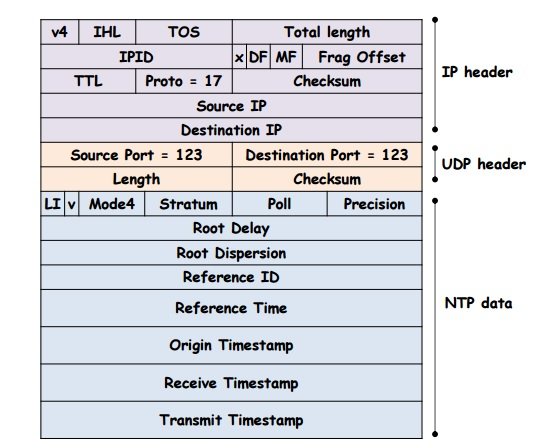

دو روز پیش مت گاندی و جاناتان گاردنر از کارکنان شرکت سیسکو با مشارکت گروهی از پژوهشگران دانشگاه بوستون، سعی کردند در قالب گزارشی به تشریح سناریوهای مختلفی بپردازند که قادر هستند پروتکل NTP را در معرض تهدید قرار دهند. نمونههای مفهومی مورد استفاده توسط این گروه نشان داد که حداقل میلیونها آدرس IP به واسطه این آسیبپذیریها در معرض یک تهدید جدی قرار دارند. با این وجود خبرهای خوبی نیز وجود دارد. خبر خوب این است که پروتکل فوق ثباتپذیر بوده و به همین دلیل این گروه از پژوهشگران مصرانه در تلاش هستند تا کارگروه مهندسی اینترنت موسوم به IETF را مجاب سازند تا یک مدل رمزنگاری بهتر را برای پروتکل NTP در سمت گیرنده و ارسال کننده مورد استفاده قرار دهد. بی توجهی به پروتکل NTP ممکن است بردارهای مختلفی از حملات را به وجود آورد. به طور مثال باعث میشود تا محاسبات رمزنگاری از میان بروند یا حملات منع سرویس رخ دهند. البته لازم به توضیح است، طیف گستردهای از حملاتی که پروتکل NTP را در معرض تهدید قرار میدهند از نوع حمله مرد میانی هستند.

موضوعی که شرکت سیسکو و دانشگاه بوستون تلاش کردند آنرا به تصویر بکشند این است که تنها یکی از سه آسیبپذیری موجود ترمیم شدند. در ژانویه سال جاری میلادی سیسکو موفق شد آسیبپذیری CVE-2015-8138 را ترمیم کند. به طوری که این آسیبپذیری در نسخههای بعدی دیمن NTP ترمیم شد. (در سیستمعاملهای مولتیتسکنیگ دیمن (daemon) یک برنامه کامپیوتری بوده که به جای آنکه تحت کنترل مستقیم یک کاربر تعاملی قرار داشته باشد، به عنوان یک فرآیند در پسزمینه اجرا میشود. به طور سنتی نام فرآیندهای دیمن با حرف d پایان میپذیرد.) اما آسیبپذیریهای دیگری نیز هنوز وجود دارند، به سبب آنکه RFC 5905 که پروتکل NTP را تعریف میکند یک مشکل اساسی و زیرساختی دارد. حالت کلاینت/سرور و حالت متقارن ملزومات امنیتی متضاد از یکدیگر دارند، با این وجود RFC 5905 پردازش یکسانی را برای هر دو حالت پیشنهاد میکند.

در این گزارش به دو آسیبپذیری دیگر نیز اشاره شده است. آسیبپذیری اول باعث به وجود آمدن حمله منع سرویس با نرخ پایین روی دیمن NTP میشود و آسیبپذیری دوم باعث به وجود آمدن حملات تغییر زمان میشود. هیچیک از این دو آسیبپذیری هنوز ترمیم نشدهاند. با توجه به آنکه این آسیبپذیریها، آسیبپذیریهای پروتکلی هستند، در نتیجه ترمیم این پروتکل برای پژوهشگران با اهمیت است. این گروه پیشنهاد کردهاند مدل جاری با مدلی که از رمزنگاری بیشتری استفاده میکند جایگزین شود. تیم فوق به مدیران شبکه توصیه کردهاند دیوارآتش و سرویسگیرندههای NTP را به گونهای تنظیم کنند که تمامی محاورههای کنترلی NTP که از جانب آدرسهای IP ناشناس به سمت آنها وارد میشوند را بلوکه کنند. برای اطلاع بیشتر در ارتباط با این گزارش فایل The Security of NTP’s Datagram Protocol را دانلود کنید.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟