تا پیش از ارائه این بهروزرسانی نزدیک به 20 میلیون کاربر این افزونه در برابر حمله دانلود ناخواسته فایلها موسوم به drive-by که از سوی هر سایتی ممکن بود به مرحله اجرا در آید، در معرض تهدید قرار داشتند. زمانی که یکسری عوامل جانبی با یکدیگر ترکیب شوند، شدت آسیبپذیری این افزونه دو چندان میشود. اول آنکه WebEx به طور گسترده در محیطهای سازمانی مورد استفاده قرار میگیرد و همین موضوع باعث میشود تا به یکباره ارتباطات یک سازمان در معرض خطر قرار بگیرد. دوم آنکه زمانی که یک کاربر آسیبپذیر از سایتی بازدید میکند، در عمل بر اجرای کدهای مخربی که از راه دور اجرا میشوند، هیچگونه کنترلی ندارد. سوم آنکه کدهای مخرب با کمترین ردپایی روی سیستم قربانی اجرا میشدند که همین موضوع شناسایی یک تهدید را به سختی امکانپذیر میکند. آسیبپذیری فوق و نتایج به دست آمده از بابت وصله شدن این افزونه اولین بار در تاریخ 5 بهمنماه از سوی تاویس اورماندی کارشناس بخش امنیتی پروژه صفر گوگل به صورت همگانی اعلام شد.

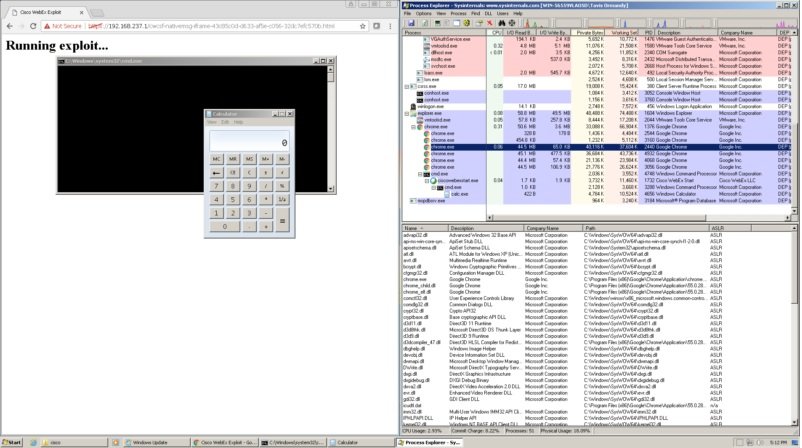

مارتیجین گروتن، یکی از پژوهشگران امنیتی Virus Bulletin در این ارتباط گفته است: «اگر کاربری با نیت بد (تاویس از شرکت گوگل به واسطه افشا کردن این رخنه امنیتی مسئول است) این آسیبپذیری را شناسایی کند در ادامه با طراحی کیتهای بهرهبرداری به یک معدن طلا دست پیدا خواهد کرد. این معدن بزرگ طلا تنها به واسطه 20 میلیون کاربر در اختیار یک هکر قرار نمیگیرند، فرض من این است که کاربران افزونه WebEx عمدتا کارمندان شرکتهای بزرگ هستند. حال تصور کنید که این افزونه با چیزی همچون یک باجافزار ترکیب شده و به این شرکتها حمله کند. تمام آن چیزی که یک قطعه بدافزاری یا یک سایت مخرب برای بهرهبرداری از این آسیبپذیری به آن نیاز دارند، میزبانی یک فایل یا منابع جانبی است. یک هکر تنها باید رشته cwcsf-nativemsg-iframe-43c85c0d-d633-af5e-c056-32dc7efc570b.html را در یک آدرس اینترنتی قرار دهد. این یک الگوی جادویی است که سرویس WebEx برای برقراری یک ارتباط از راه دور میان کامپیوترهایی که این افزونه کروم را نصب کردهاند از آن استفاده میکند و به این شکل امکان برقراری یک کنفرانس را امکانپذیر میسازد. اورماندی کشف کرده است هر سایتی که مورد بازدید قرار میگیرد نه تنها برای اجرای یک جلسه WebEx بلکه برای اجرای هر کد یا فرمانی که یک هکر آنرا انتخاب میکند ممکن است مورد استفاده قرار گیرد. برای آنکه بتوانید این حمله را با بیشترین سطح اختفا اجرا کنید این شانس را دارید تا رشته موردنظر را درون یک تگ iframe مبتنی بر HTML قرار دهید. به این شکل بازدیدکننده این توانایی را ندارد تا این رشته را مشاهده کند.»

وصله فوق در شرایطی روز سهشنبه ارائه شد که دو روز قبل از آن اورماندی در یک گزارش خصوصی جزییات مربوط به این آسیبپذیری را اعلام کرده بود. با این وجود پژوهشگران هشدار دادهاند وصله ارائه شده ممکن است این توانایی را نداشته باشد تا تمامی اکسپلویتهای اجرای از راه دور کدها را به درستی پوشش دهد. پژوهشگران به این دلیل شائبه فوق را مطرح کردهاند که بهروزرسانی اخیر هنوز هم دسترسی به سایت webex.com را امکانپذیر میسازد. در نتیجه هنوز هم از این الگوی جادویی میتوان استفاده کرد. سایت فوق این پتانسیل را دارد تا زمینهساز یک حمله XSS نیز شود. XSS یکی از رایجترین حملات مبتنی بر باگهایی است که درون برنامههای تحت وب قرار داشته و به هکرها اجازه میدهد فرآیند تزریق کد را به درون صفحات وب پیادهسازی کنند. در نتیجه این احتمال وجود دارد که از باگ WebEx برای پیادهسازی چنین حملهای نیز استفاده کرد.

در زمان نگارش این مقاله، سیسکو نگارش 1.0.5 این افزونه را عرضه کرده است. این شرکت در ارتباط با عرضه نسخه جدید گفته است: «نسخه جدید قادر است از کاربران در برابر حملات XSS و هر نوع اکسپلویت اسکرپیتی محافظت به عمل آورد.» بهروزرسانی به طور خودکار دانلود شده و نصب میشوند، اما با توجه به خطرناک بودن این آسیبپذیری به کاربران توصیه میشود به طور دستی روی گزینه سه نقطه عمودی که در مرورگر کروم قرار دارد کلیک کرده، در ادامه روی گزینه More Tools کلیک کرده و اطلاعات مربوط به WebEx را مشاهده کنند.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟