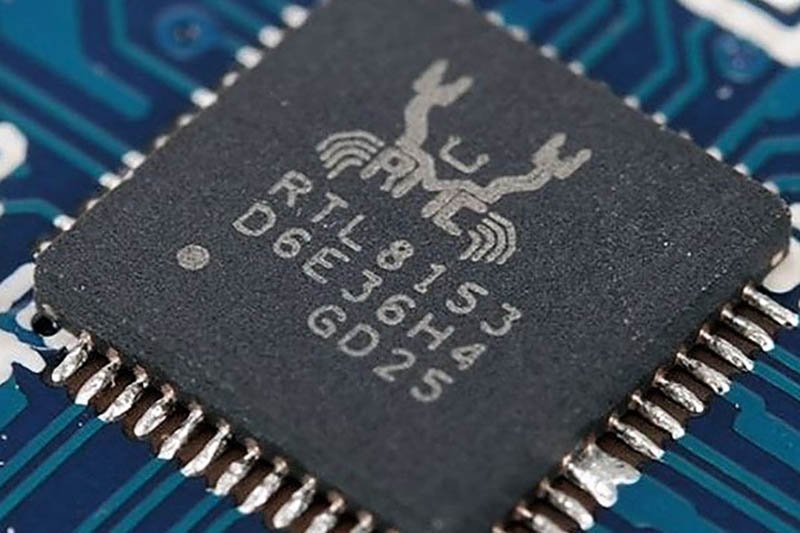

مؤلفهای که در حال حاضر روی روترهایی قرار دارد که بر پایه تراشههای Realtek ساخته میشوند. این مؤلفه بخشی از کیت توسعه نرمافزاری است که برای تراشههای RTL81xxx وجود دارد که Realtek آن را برای سازندگان روتر آماده میکند. این رخنه توسط ریکی لوشی، محقق آزمایشگاه واکسن دیجیتال TippingPoint مستقر در هیولت پاکارد (DVLabs)، که بهنام برنامه اشکالیابی طرح روز صفر یا ZDI (سرنام Zero-Day Initiative) نیز نامیده میشوند، شناسایی شده است.

گروه ZDI در مشاورهای که روز جمعه آن را منتشر کرد، اعلام کرده است: «یک حملهکننده با استفاده از این آسیبپذیری میتواند برای اجرای کد با مجوز ریشه اقدام کند، بدون آنکه به تصدیق هویت نیاز داشته باشد.» این گروه ادعا میکند تاکنون به چهار شیوه مختلف از اوت 2014 تا به امروز بهطور خصوصی و محرمانه به ارائه گزارشی درباره این مشکل امنیتی به Realtek اقدام کرده است، اما هیچ واکنشی از سوی شرکت مخاطب دریافت نکرده و بر همین اساس تصمیم گرفته است درباره این مشکل بهصورت علنی اطلاعرسانی کند. لوشی در پستی اعلام کرد: «درک این موضوع مشکل است چگونه دستگاهها بهطور بالقوه تحت تأثیر این مخاطره امنیتی قرار دارند.» لوشی در ادامه افزود: «تحقیقات نشان میدهند تعدادی از روترهای ساخته شده توسط TRENDnet و دیلینک به این آسیبپذیری گرفتار هستند، اما این احتمال وجود دارد دستگاههایی که توسط سازندگان دیگر نیز تولید شدهاند به این آسیبپذیری آلوده باشند.» در جستوجو و تحقیقی که روی سایت WikiDevi، یک بانک اطلاعاتی آنلاین از سختافزارهای کامپیوتر به عمل آمده است، نشان میدهد، بیش از 350 دستگاه بیسیم شبکه به تراشههای RTL81xxx مجهز هستند.

با این حال، نسخهای از Realtek SDK که توسط این دستگاهها مورد استفاده قرار گرفته پای آنها را به این بازی کشانده است و همین موضوع تصمیمگیری درباره آنها را سختتر میکند. لوشی همچنین میگوید: «رخنه موجود در نسخه 1.3 از SDK قرار دارد، اما نسخههای قدیمی هم ممکن است به این آسیبپذیری آلوده باشند.» یک راه برای بهرهبرداری از این آسیبپذیری از طریق سرویس UPnP (سرنام Universal Plug and Play) است که در برخی از دستگاهها دسترسی از طریق اینترنت یا شبکه محلی را امکانپذیر میسازد. جستوجو با SHODAN روی نزدیک به 480 هزار روتر آشکار کرد، آنها به درخواستهای UPnP در اینترنت واکنش نشان میدهند و همچنین از نسخه 3/1 Realtek استفاده میکنند. جستوجوی دیگر نشان داد 350 هزار دستگاه نیز از نسخههای قدیمیتر Realtek استفاده میکنند. شایان ذکر است اگر دستگاه هیچ گونه سرویس UPnP را برای اینترنت ارائه نکند، باز هم آسیبپذیری برای اجرای حمله از طریق یک شبکه محلی وجود دارد و نیز اگر دستگاه از مؤلفه آسیبپذیر miniigd استفاده کند.

همچنین، سرویسهای دیگری که روی روتر در حال اجرا هستند ممکن است از miniigd استفاده کنند که همین موضوع راه را برای اجرای حملههای بیشتر هموار میسازد. Realtek هنوز هیچ واکنشی به این موضوع نشان نداده است؛ با این حال، حتی اگر شرکت از مشکل امنیتی موجود اطلاع داشته باشد و اقدام به ارائه وصلههای امنیتی لازم SDK برای سازندگان کند، به احتمال زیاد بیشتر دستگاههای آلوده به دلیل اینکه قدیمی هستند و پشتیبانی از آنها دیگر وجود ندارد، هرگز درست نخواهند شد. در نبود وصلههای لازم، کاربران چند انتخاب محدود برای محافظت از دستگاههای خود دارند.

غیرفعال کردن UPnP و محدود کردن اینکه کدام کامپیوترها توانایی برقراری ارتباط با دیگر دستگاهها را خواهند داشت، از جمله رابط مدیریتی وبمحور. البته روشهای دیگری همچون قواعد مربوط به دیوارهای آتش نیز وجود دارند. این ویژگی بهصورت بومی در دیوار آتش ویندوز قرار دارد.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟