مزایای VXLAN

فناوری VXLAN اجازه بخشبندی شبکه را میدهد درست به همان شکلی که شبکه محلی مجازی (VLAN) اینکار را انجام میدهد، اما مزایای بیشتری نسبت به شبکه محلی مجازی در اختیار سرپرستان شبکه میگذارد. مهمترین مزایای استفاده از VXLAN-ها به شرح زیر است:

- شما از لحاظ نظری میتوانید در یک دامنه مدیریتی تا 16 میلیون VXLAN ایجاد کنید، در حالی که در گذشته تنها امکان ساخت 4094 شبکه محلی مجازی وجود داشت.

- روترهای سری MX و سویچهای EX9200 از 32000 پروتکل LAN توسعه یافته مجازی، 32000 گروه مالتیکست و 8000 تونل مجازی انتها به انتها (VTEP) پشتیبانی میکند. این به معنای آن است که VXLAN-های مبتنی بر روترهای سری MX بخشبندی شبکه مورد نیاز کلاودها را فراهم میکند.

- سویچهای سری QFX10000 از 4000 پروتکل LAN توسعه یافته مجازی و 2000 VTEP راه دور پشتیبانی میکند.

- سوییچهای QFX5100،QFX5110 ،QFX5200 ، QFX5210 و EX4600 از 4000 پروتکل LAN توسعه یافته مجازی، 4000 گروه مالتی کست و 2000 VTEP راه دور پشتیبانی میکند.

- سوییچهای EX4300-48MP از 4000 پروتکل LAN توسعه یافته مجازی پشتیبانی میکند.

- شما میتوانید با تونل زدن ترافیک از طریق شبکههای لایه 3 ماشینهای مجازی را بین سرورهایی که در دامنههای لایه 2 جداگانه قرار دارند جابجا کنید. این قابلیت به شما امکان میدهد بهطور پویا منابع را درون یا بین مراکز داده اختصاص دهید، بدون اینکه مجبور باشید از حد و مرزهای لایه 2 تبعیت کنید.

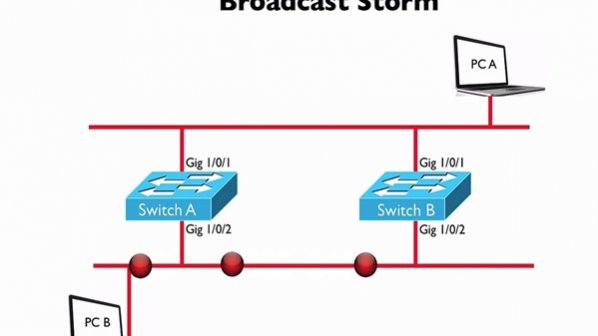

استفاده از VXLAN برای ایجاد دامنههای لایه 2 کوچکتری که از طریق یک شبکه لایه 3 متصل شدهاند به این معنا است که دیگر نیازی به استفاده از پروتکل درخت پوشا (STP) سرنام Spanning Tree Protocol برای تحت پوشش قرار دادن این توپولوژی ندارید و به جای آن میتوانید از پروتکلهای مسیریابی قدرتمندتر شبکه لایه 3 استفاده کنید. در نبود STP هیچ یک از لینکها مسدود نمیشوند و به این شكل میتوانید از تمام ظرفیت پورتهایی که خریداری کردهاید بهرهمند شوید. همچنین استفاده از پروتکلهای مسیریابی برای اتصال دامنههای لایه 2 به شما امکان میدهد توازن بارگیری ترافیک را رعایت کنید و مطمئن باشید بهترین استفاده از پهنای باند موجود را خواهید کرد.

VXLAN چگونه کار میکند؟

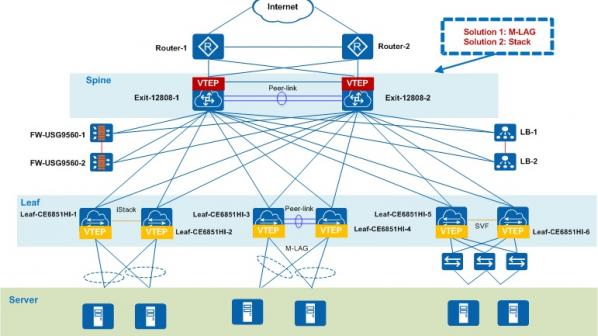

اغلب از VXLAN به عنوان یک فناوری پوشاننده یاد میشود چرا که این امکان را فراهم میکند تا شما اتصالات لایه 2 را روی یک شبکه لایه 3 واسطه و به وسیله فریمهای اترنت محصور شده (تونلزدن) در یک بسته VXLAN که شامل آدرسهای آیپی است برقرار کنید. دستگاههایی که از VXLAN پشتیبانی میکنند نقاط پایانی تونل مجازی (VTEPs) سرنام virtual tunnel endpoints نام دارند و میتوانند هم میزبان پایانی و هم سوییچ یا روتر باشند. VTEP-ها ترافیک VXLAN را محصور (encapsulate) میکنند و بعد از اینکه از تونل VXLAN خارج شد آزاد میکنند. برای محصورسازی یک فریم اترنت، VTEP تعدادی فیلد به شرح زیر را به فریم اترنت اضافه میکند:

- آدرس مقصد MAC بیرونی (آدرس مک VTEP)

- آدرس منبع MAC بیرونی (آدرس مک منبع تونل VTEP)

- آدرس مقصد آیپی بیرونی (آدرس آیپی تونل VTEP)

- آدرس منبع آیپی بیرونی (آدرس آیپی منبع تونل VTEP)

- سرآیند UDP بیرونی

- یک سرآیند VXLAN شامل یک فیلد 24 بیتی به نام شناسه شبکه پروتکل LAN توسعه یافته مجازی (VNI) سرنامVXLAN network identifier است و از آن برای شناسایی انحصاری VXLAN استفاده میشود. VNI شبیه به یک VLAN ID است که 24 بیت دارد و به شما امکان میدهد VXLAN بیشتری نسبت به VLAN-ها ایجاد کنید.

شکل 1 قالب یک بسته VXLAN را نشان میدهد.

روشهای پیادهسازی VXLAN

پیادهسازی VXLAN در محیطهای عملیاتی مبتنی بر Junos OS به شرح زیر انجام میشود:

Manual VXLAN – در این محیط یک دستگاه Juniper Networks نقش یک دستگاه عبور و مرور را برای دستگاههای downstream یا یک گیتوی را بازی میکند که اتصالات سرورهای downstream را از ماشینهای مجازی میزبانی میکند و روی یک شبکه لایه 3 ارتباط را برقرار میکند. در این محیط، کنترلرهای شبکه نرمافزار محور (SDN) مستقر نمیشود. همچنین سوییچهای QFX10000 از VXLAN دستی پشتیبانی نمیکنند.

OVSDB-VXLAN – در این محیط کنترلرهای SDN از پروتکل مدیریتی Open vSwitch Database (OVSDB) استفاده میکند تا مشخص شود کدام کنترلرها (از قبیل یک VMware NSX یا کنترلر Juniper Networks Contrail) و دستگاههای Juniper Networks که از OVSDB پشتیبانی میکنند میتوانند ارتباط برقرار کنند.

EVPN-VXLAN – در این محیط Ethernet VPN یک فناوری کنترلی است که باعث میشود میزبانها (سرورهای فیزیکی و ماشینهای مجازی) در هر کجایی از یک شبکه قرار بگیرند و در همان شبکه لایه 2 منطقی یکسان متصل باقی بمانند. در این شیوه VXLAN حمل و نقل ترافیک را روی شبکه لایه 2 برقرار میکند.

بهکارگیری سوییچهای QFX5100، QFX5110، QFX5200، QFX5210، EX4300-48MP و EX4600 در VXLAN

شما میتوانید این سوییچها را به گونهای پیکربندی کنید تا بتوانند تمام نقشهای زیر را ایفا کنند:

- تمام سوییچها بهجز EX4300-48MP در یک محیط بدون کنترلر شبکه نرمافزار محور نقش یک سوییچ لایه 3 را برای میزبانی دریافتکننده ترافیک که به عنوان VTEP عمل میکند ایفا میکنند. در این نوع پیکربندی نیازی نیست وظایف VXLAN را روی سوییچ پیکربندی کنید. تنها لازم است IGMP و PIM را پیکربندی کنید تا سوییچ بتواند ساختارهای مالتیکست را برای گروههای مالتیکست VXLAN فراهم کند.

- تمام سوییچها بهجز EX4300-48MP در یک محیط همراه با کنترلکننده یا بدون کنترلر شبکه نرمافزار محور نقش یک گیتوی لایه 2 بین شبکههای مجازیسازی شده و مجازیسازی نشده در مرکز داده یکسان یا بین مراکز داده را ایفا میکند. بهطور مثال، میتوانید این سوییچ را برای اتصال یک شبکه که از VXLAN استفاده میکند به یک شبکه VLAN به کار گیرید.

- تمام سوییچها بهجز EX4300-48MP نقش یک گیتوی لایه 2 بین شبکههای مجازیسازی شده در مراکز داده یکسان یا متفاوت را ایفا میکنند و به ماشینهای مجازی امکان میدهند بین این شبکهها و مراکز داده جابجا (VMotion) شوند. بهطور مثال، اگر میخواهید بین دستگاههای موجود در دو شبکه مختلف قابلیت VMotion را فراهم کنید، میتوانید در هر دو شبکه یک VLAN یکسان ایجاد کنید و هر دو دستگاه را روی این VLAN قرار دهید. سوییچهایی که به این دستگاهها متصل شدهاند نقش VTEP را ایفا میکنند و میتوانند آن VLAN را به VXLAN یکسان طرحریزی کنند. بعد از آن ترافیک VXLAN میتواند بین این دو شبکه در تردد باشد.

- سوییچهای QFX5110 با EVPN-VXLAN نقش یک گیتوی لایه 3 را برای مسیریابی ترافیک بین VXLAN-های مختلف در مراکز داده از طریق WAN یا اینترنت ایفا میکنند. سوییچهای یاد شده این کار را با استفاده از پروتکلهای مسیریابی استاندارد یا تونلهای سرویس شبکه محلی خصوصی مجازی (VPLS) انجام میدهند.

از آنجایی که سرآیندهای اضافی 50 تا 54 بایت را اضافه میکنند، شما باید MTU را روی یک VTEP افزایش دهید تا بستههای بزرگتر را در خود جای دهد. بهطور مثال، اگر سوییچ از مقدار MTU پیشفرض 1514 بایت استفاده میکند و میخواهید بستههای 1500 بایتی را از طریق VXLAN منتقل کنید باید مقدار MTU را افزایش دهید تا امکان ارسال این بستههای بزرگ شده به واسطه سرآیندهای اضافی فراهم شود.

استفاده از روترهای سری MX، سوییچ EX9200 یا سوییچ QFX10000 به عنوان یک VTEP

شما میتوانید با استفاده از ضوابط زیر کاری کنید تا یک روتر سری MX، سوییچ EX9200 یا سوییچ QFX10000 نقش یک VTEP را ایفا کند:

- اجرا به عنوان یک گیتوی لایه 2 بین شبکههای مجازیسازی شده و مجازی نشده در یک مرکز داده یکسان یا بین چند مرکز داده. بهطور مثال، میتوانید یک روتر سری MX را برای اتصال یک شبکه که از VXLAN استفاده میکند به شبکهای که از VLAN استفاده میکند به کار گیرید.

- اجرا به عنوان یک گیتوی لایه 2 بین شبکههای مجازیسازی شده در مراکز داده یکسان یا مختلف و فراهم کردن امکان جابجایی ماشینهای مجازی (VMotion) بین این شبکهها و مراکز داده.

- اجرا به عنوان یک گیتوی لایه 3 برای ارسال ترافیک بین VXLAN-های مختلف در مراکز داده یکسان.

- اجرا به عنوان یک گیتوی لایه 3 برای ارسال ترافیک بین VXLAN-های مختلف در مراکز داده مختلف از طریق WAN یا اینترنت با استفاده از پروتکلهای مسیریابی استاندارد یا تونلهای سرویس شبکه محلی خصوصی مجازی (VPLS).

VXLAN-های دستی به PIM نیاز دارد

در یک محیط به همراه کنترل ننده (مثل کنترلرهای VMware NSX یا Juniper Networks Contrail) شما میتوانید VXLAN-ها را روی یک دستگاه Juniper Networks پیادهسازی کنید. همچنین یک کنترلر این امکان را فراهم میکند تا بتوانيد VTEP-ها را مطابق با شرایط و سطح دسترسی برنامهریزی کنید. علاوه بر این میتوانید به جای استفاده از کنترلر، VXLAN-ها را بهطور دستی روی دستگاههای Juniper Networks ایجاد کنید. اگر از این رویکرد استفاده کنید باید (PIM) سرنام Protocol Independent Multicast را نیز روی VTEP-ها پیکربندی کنید تا بتوانند تونلهای VXLAN را بین خودشان ایجاد کنند. همچنین باید هر کدام از VTEP-ها را به شکلی پیکربندی کنید تا عضوی از گروههای مالتیکست یکسان باشند. هر چند ضروری نیست، اما اگر این امکان وجود دارد باید به هر VXLAN یک آدرس گروه مالتیکست جداگانه اختصاص دهید. چند VXLAN میتوانند یک گروه مالتیکست یکسان را بهاشتراک بگذارند. در ادامه VTEP-ها میتوانند درخواستهای ARP را که از میزبانهای متصل شده خود به گروه مالتیکست دریافت میکنند را دوباره ارسال کنند. سایر VTEP-های موجود در گروه VXLAN را از وضعیت محصور شده خارج میکنند و درخواست ARP را به میزبانهای متصل باز میگردانند. وقتی میزبان هدف درخواست ARP را دریافت کرد با آدرس مک خود پاسخ میدهد و VTEP این ARP را به منبع VTEP باز میگرداند. از طریق این فرآیند VTEP آدرس آیپی سایر VTEP-ها در VXLAN و آدرس مک میزبانهای متصل شده به سایر VTEP-ها را به دست میآورد. توجه داشته باشید که ترافیک مالتیکست که از طریق یک تونل VXLAN ارسال میشود تنها به VTEP-های راه دور در VXLAN فرستاده خواهد شد.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟