مصرفکنندگان و تولیدکنندگان به خوبی از تجهیزات هوشمند استقبال کردهاند. مصرفکنندگان به دلیل قابلیتهای زیاد و متنوع ابزارهای هوشمند تمایل به خرید آنها دارند. تولیدکنندگان نیز از تولید این گجتها خرسند هستند، زیرا به آنها اجازه میدهد درباره الگوی مصرف مشتریان اطلاعاتی جمعآوری کرده و برای ساخت تجهیزات دقیقتر از این اطلاعات استفاده کنند. اطلاعاتی که در شرایط عادی دسترسی به آنها دشوار است، اکنون به سادهترین شکل در دسترس هستند و به شرکتها در پیشبرد استراتژیهای تجاری کمک فراوانی میکند. آمارها نشان میدهند هر ساله بر تعداد گجتهای اینترنت اشیا افزوده میشود و انتظار میرود در سال جاری (2020) این تعداد به رقم 50 میلیارد دستگاه هوشمند برسد (شکل 1).

چرا امنیت اینترنت اشیا مهم است؟

در سال 1395 باتنت میرای (Mirai) یکی از بزرگترین حملات انکار سرویس توزیع شده (DDoS) را به وجود آورد. حملهای که شدت آن بیش از 1 ترابیت در ثانیه بود، شبکه زیرساختی داین ارائهدهنده اصلی خدمات سامانه نام دامنه (DNS) و سایتهایی همچون رددیت و Airnbnb را تحت تاثیر قرار داد. عاملی که باعث شد این حمله خاص شده و مورد توجه کارشناسان امنیتی قرار گیرد، بهکارگیری ابزارهای اینترنت اشیا بود. در این حمله نزدیک به 150 هزار دوربین هوشمند، روتر و دستگاههای مختلفی که بخشی از یک شبکه باتنت بودند و تمامی آنها به اینترنت متصل شده بودند به یکباره به یک هدف متمرکز حمله کردند. در شکل شماره 2 نقشه حرارتی باتنت میرای (تنها در ایالات متحده) را مشاهده میکنید که شدت حمله را ثبت کرده و نشان میدهد چگونه حمله انکار سرویس توزیعی باعث شد دسترسی به سایتهای مهم برای چند ساعت غیرممکن شود.

باتنت Mirai در مقطعی از زمان که تجهیزات اینترنت اشیا هنوز فراگیر نشده بودند موفق شد یک حمله 1 ترابیت بر ثانیه را ترتیب دهد. به عبارت دقیقتر، در سال 2016 میلادی تنها 22.9 میلیارد دستگاه متصل به اینترنت فعال بودند، در حالی که انتظار میرود در سال 2020 بیش از 50 میلیارد دستگاه به شبکههای محلی و اینترنت متصل شوند. اگر هکرها تنها یک رخنه کوچک در تجهیزات اینترنت اشیا را شناسایی کنند این توانایی را به دست خواهند آورد تا حملهای دستکم 2 ترابیت بر ثانیه را بر علیه سازمانهای بزرگ و زیرساختهای مهم ترتیب دهند. باتنت Mirai در زمان خود متشکل از میلیونها دستگاه اینترنت اشیا بود که همگی به اینترنت متصل بودند. عاملی که باعث میشود تجهیزات متصل به شبکه به سادگی قربانی شوند، بهکارگیری گذرواژهها و نامهای کاربری یکسان از سوی تولیدکنندگان است. به عبارت دقیقتر، زمانی که تولیدکنندهای روترها، توسعهدهندههای وایفای، اکسسپوینتها، دوربینهای هوشمند و تجهیزات مشابه را با گذرواژه یکسانی به بازار عرضه میکند، بخش عمدهای از کاربران از همان نام کاربری و گذرواژه یکسان برای تعامل با دستگاه استفاده میکنند. در نتیجه هکرها با کمی تلاش میتوانند رخنهای در تجهیزات یک تولیدکننده شناسایی کرده و در ادامه به صدها هزار دستگاه دسترسی پیدا کنند. هکرها تنها به چند دقیقه زمان نیاز دارند تا یک دستگاه متصل به شبکهای که بر مبنای اطلاعات پیشفرض کار میکند را هک کنند. باتنتهای اینترنت اشیا تنها تهدید پیرامون فضای سایبری نیستند. کارشناسان امنیتی به دفعات نشان دادند هر دستگاه نرمافزارمحوری که درون آن میانافزاری (Firmware) وجود دارد ممکن است در معرض تهدید هکرها قرار داشته باشد. خودرانها یکی از بزرگترین دغدغههای کارشناسان امنیتی هستند که در شرایط آزمایشگاهی انواع مختلفی از آسیبپذیریهای مستتر در موتور، فرمانها، چراغها و پدال گاز آنها شناسایی و مورد بهرهبرداری قرار گرفته است. حال اگر چنین آسیبپذیری در دنیای واقعی مورد بهرهبرداری قرار بگیرد، کنترل کامل ماشین در اختیار هکر قرار میگیرد.

آسیبپذیریهای اینترنت اشیا

سادگی و سهولت استفاده نقش مهمی در صنعت فناوریاطلاعات و تجارت الکترونیک دارند. در دنیای واقعی نرمافزارها و دستگاهها به شکلی طراحی میشوند تا کاربران بدون پیچیدگی خاصی قادر به استفاده از آنها باشند. سهولت استفاده به معنای افزایش تعداد کاربرانی است که از یک نرمافزار یا دستگاه استفاده میکنند. متاسفانه چنین دیدگاهی باعث شده در برخی محصولات، نکات امنیتی نادیده گرفته شده و سهولت استفاده جای امنیت را بگیرند.

اطلاعات ورودی پیشفرض غیر ایمن

در برخی از محصولات، تولیدکنندگان گزینههای تغییر گذرواژه و نام کاربری را در اعماق تنظیمات رابط کاربری قرار میدهند که پیدا کردن آنها برای مصرفکنندگان ساده نیست. به همین دلیل است که اغلب کاربران از گذرواژه و نام کاربری پیشفرض دستگاه استفاده میکنند. اگر تجهیزات اینترنت اشیا، نام کاربری و گذرواژه تصادفی داشته باشند، احتمال بروز حملاتی مشابه با حمله Mirai به حداقل میرسد. با توجه به اینکه تولیدکنندگان به شدت در رقابت با یکدیگر هستند تا سود و سهم بیشتری از بازار را به دست آورند از سادهترین مکانیزمهای امنیتی برای احراز هویت مصرفکنندگان استفاده میکنند.

بهروزرسانیهای ضعیف نرمافزاری

بخش عمدهای از تولیدکنندگان تجهیزات اینترنت اشیا برای میانافزار محصولات خود بهروزرسانی یا وصلههای امنیتی منتشر نمیکنند. امروزه تجهیزاتی که توسط مصرفکنندگان استفاده میشود آلوده به رخنههای نرمافزاری هستند که تنها با کمک تولیدکنندگان محصول و ارائه بهروزرسانیها امکان وصله کردن آنها وجود دارد. زمانیکه تولیدکنندهای از محصول خود پشتیبانی نکند، کاربران شانس کمی برای ایمنسازی دستگاههای خود دارند.

ارتباطاتی که رمزنگاری نمیشوند

برخی از تجهیزات اینترنت اشیا بدون استفاده از الگوریتمهای رمزنگار اقدام به برقراری ارتباط با سرور مرکزی کرده و به تبادل اطلاعات میپردازند. در نتیجه احتمال پیادهسازی موفقیتآمیز یک حمله مرد میانی زیاد میشود. متاسفانه در ارتباط با برخی از تجهیزات اینترنت اشیا، طراحی محصول به گونهای است که بیش از اندازه از کاربر درخواست مجوز میکنند. در یک نمونه قابل تامل، تعدادی از کاربران سرویس آمازون اکو پس از مشاهده یک میان پرده تلویزیونی روی صفحهنمایش تلویزیون خود عبارت آلکسا برای من یک خانه عروسکی سفارش داد (Alexa ordered me a dollhouse) را مشاهده کردند و دریافتند که آلکسا بدون اطلاع آنها درخواست یک خانه عروسکی داده است. در این نمونه آمازون اکو میتوانست بر مبنای مجوزی که از کاربر دریافت کرده سفارش خرید محصولات را بدهد. هر مجوز اضافی که یک ابزار اینترنت اشیا دریافت کند به معنای یک آسیبپذیری مضاعف است که ممکن است هکرها از آن سوء استفاده کنند. به عبارت دقیقتر، هرچه تعداد مجوزهای تخصیص داده شده کمتر باشند امنیت تجهیزات اینترنت اشیا بهبود پیدا میکند.

رابط کاربری غیر ایمن

رابط کاربری تجهیزات اولین مولفهای است که هکرها به سراغ آن میروند، زیرا توسعهدهندگان فرانتاند در برخی موارد به دلیل تجربه کم اشتباهاتی در زمان کدنویسی انجام میدهند. بهطور مثال، هکر ممکن است گزینه من گذرواژه خود را فراموش کردهام را برای بازنشانی گذرواژه یا پیدا کردن نام کاربر یا ایمیل کاربر دستکاری کند. دستگاهی که یک رابط کاربری صحیح دارد پس از چند مرتبه تلاش ناموفق به کاربر اجازه نمیدهد فرآیند اشتباه وارد کردن اطلاعات را تکرار کند. در بیشتر موارد هکرها بر مبنای حملات لغتنامهای یا جستوجوی فراگیر سعی میکنند گذرواژه و نام کاربری دستگاهها را پیدا کنند. در برخی موارد نیز گذرواژه به شکل یک متن ساده از سمت دستگاه مصرفکننده برای سرور مرکزی ارسال میشود و خبری از الگوریتمهای رمزنگار نیست. در نتیجه هر کاربری با کمی دانش فنی قادر به استخراج این اطلاعات است.

محافظت از حریم خصوصی به ضعیفترین شکل ممکن

دستگاههای متصل به اینترنت، بهطور پیوسته در حال ارسال و دریافت دادهها هستند، اما حسگرهای اینترنت اشیا بیش از سایر تجهیزات نام آشنای تحت شبکه اقدام به ارسال و دریافت اطلاعات میکنند. هرچه تجهیزات اطلاعات کمتری در ارتباط با کاربر داشته باشند در زمان هک شدن اطلاعات کمتری در اختیار هکرها قرار میدهند. بهتر است به نوع دادههایی که دستگاه در ارتباط با شما ذخیرهسازی میکند نگاهی داشته و بر روند ارسال و دریافت اطلاعات نظارت کنید. بهطور مثال، در برخی موارد تجهیزاتی همچون چراغهای هوشمند یا دستگاههای قهوهساز اطلاعات مکان سکونت کاربر را درخواست میکنند، در چنین شرایطی باید با سازنده دستگاه یا مقامات مربوطه ارتباط برقرار کنید تا ببینید چرا یک چنین دستگاههایی به اطلاعات مکانی شما نیاز دارند.

رایجترین حملات پیرامون تجهیزات اینترنت اشیا

دستگاههای هوشمند در معرض انواع مختلفی از آسیبپذیریها و حملات قرار دارند. از رایجترین این حملات به موارد زیر میتوان اشاره کرد:

بهرهبرداری از آسیبپذیریها

هر نرمافزاری آسیبپذیری خاص خود را دارد. امکان وصله کردن برخی از آسیبپذیریها غیر ممکن است، زیرا بیشتر آنها دربهای پشتی هستند که توسعهدهندگان برای اعمال تغییرات در نرمافزارها قرار دادهاند، اما توسط هکرها کشف شدهاند. با این حال، در برخی موارد آسیبپذیریها دلیلی روشن دال بر کدنویسی ضعیف هستند که باعث بروز مشکلات زیر میشوند.

سرریز بافر: این مشکل زمانی اتفاق میافتد که نرمافزاری سعی میکند بیش از حد مجاز دادههایی را درون یک فضای ذخیرهسازی موقت (بافر) قرار دهد. در این حالت، دادههای اضافی در بخش دیگری از حافظه قرار میگیرند و آنرا رونویسی میکنند. اگر هکری بتواند این آسیبپذیری را پیدا کند، اقدام به ساخت بدافزاری میکند که درون این بخش از حافظه پنهان شود و کد خود را درون نرمافزار بازنویسی کند.

تزریق کد: آسیبپذیری دیگری که به هکرها اجازه میدهد به بهرهبرداری از تجهیزات اینترنت اشیا بپردازند، حمله تزریق کد است. تکنیک تزریق کد به هکرها اجازه میدهد بخشی از وظایف کلیدی و مهم دستگاه همچون خاموشی یا کنترل دستگاه را مدیریت کند.

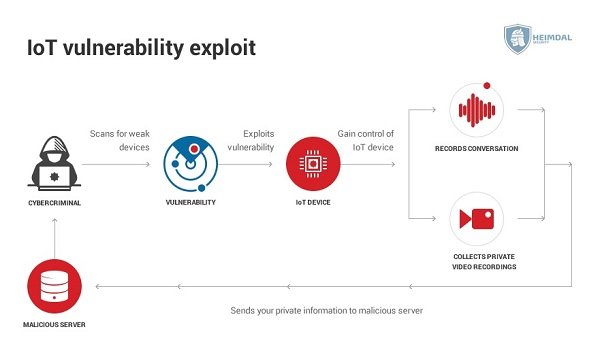

تزریق اسکریپت از طریق سایت: در این روش هکرها سایت مرتبط با دستگاه را آلوده به کدهای مخرب میکنند تا هر زمان دستگاه به سایت متصل شد و اقدام به دریافت بهروزرسانی کرد، کدهای مخرب درون دستگاه نصب شوند. شکل 3 نحوه جمعآوری اطلاعات از کاربر و ارسال آنها برای سرور هکر را نشان میدهد.

حمله با استفاده از بدافزار

رایجترین حمله پیرامون تجهیزات اینترنت اشیا، صفحات و فیلدهای ورود به سیستم هستند. با این حال، بدافزارهای دیگری نیز به دنیای تجهیزات اینترنت اشیا وارد شدهاند که باجافزارها نمونهای از آنها هستند. تجهیزاتی که سیستمعامل پایه آنها لینوکسمحور است، خطر جدی آنها را تهدید میکند، زیرا هکرها میتوانند با یکسری تغییرات جزیی سیستمعامل این دستگاهها را هدف قرار دهند. تلویزیونهای هوشمند یکی از شایعترین تجهیزاتی هستند که ممکن است قربانی هکرها شوند. بهطور مثال، کاربران تلویزیونهای هوشمندی که سعی میکنند به شکل غیر قانونی و از طریق اینترنت اقدام به مشاهده فیلمها و سریالها کنند در معرض انواع مختلفی از حملات همچون قفل شدن تلویزیون به دلیل آلودگی به باجافزار قرار دارند. شکل 4 رایجترین بدافزارهایی که برای آلودهسازی تجهیزات اینترنت اشیا استفاده میشوند را نشان میدهد.

حملات گذرواژه

حملات گذرواژه همچون حملات لغتنامه یا جستوجوی فراگیر، به شکل مستقیم اطلاعات ورود به دستگاه را هدف قرار میدهند و مادامی که نام کاربری و گذرواژه پیدا نشود، تکرار میشوند. آمارها نشان میدهند بیشتر مردم از گذرواژههای نسبتا ساده استفاده میکنند که شانس هکرها برای شکستن آنها را بیشتر میکند و متاسفانه 60 درصد از آنها از یک گذرواژه برای دستگاههای مختلف استفاده میکنند. در نتیجه اگر هکری موفق شود گذرواژه یک حساب کاربری را بشکند به سایر حسابها دسترسی پیدا خواهد کرد. شکل 5 حملات گذرواژهای پیرامون تجهیزات اینترنت اشیا را نشان میدهد.

حملات شنود با واسطه یا دخالت عامل انسانی

در این مکانیزم حمله هکر سعی میکند خود را میان ترافیک اینترنتی که از یک دستگاه هوشمند خارج میشود قرار داده، آنرا متوقف کرده یا به شنود آن بپردازد. در بیشتر موارد هدف اصلی روتر وایفای است، زیرا روتر تمامی دادههای ترافیکی یک شبکه را مبادله کرده و هک کردن آن به منزله کنترل دستگاههای متصل به شبکه است. شکل 6 حملات شنودی که پیرامون تجهیزات اینترنت اشیا قرار دارند را نشان میدهد.

حملات ظاهرسازی (Spoofing)

حملات ظاهرسازی یا در اصطلاح رایجتر جعل هویت سایبری به این شکل انجام میشود که دستگاه A به شکلی پنهان میشود که شبیه به دستگاه B به نظر برسد. در سناریو فوق، اگر دستگاه B به شبکه بیسیم دسترسی داشته باشد، دستگاه A به آن (دستگاه B) فرمان میدهد تا روتر را به شبکه متصل کند. در این حالت دستگاه A میتواند با روتر ارتباط برقرار کرده و بدافزارها را به شبکه تزریق کند. در ادامه بدافزار به درون سایر تجهیزات تحت شبکه وارد شده و آلودگی پخش میشود. شکل 7 انواع مختلف حملات جعل هویت سایبری پیرامون تجهیزات اینترنت اشیا را نشان میدهد.

عضویت در شبکه باتنت

ابزارهای اینترنت اشیا اولین قربانیان حملات باتنتی هستند، زیرا به سادگی هک میشوند و به سختی میتوان آلودگی آنها را تشخیص داد. هر زمان تجهیزات اینترنت اشیا به باتنتها آلوده شوند، هکرها میتوانند برای پیادهسازی انواع مختلف حملات سایبری از آنها استفاده کنند که ارسال هرزنامه، انجام کلیکهای جعلی، پیادهسازی حملات انکار سرویس توزیع شده و استخراج بیتکوین از جمله این موارد است. شکل 8 الگوی آلودهسازی تجهیزات اینترنت اشیا با هدف پیوستن به شبکه باتنتها را نشان میدهد.

دسترسی و کنترل از راه دور

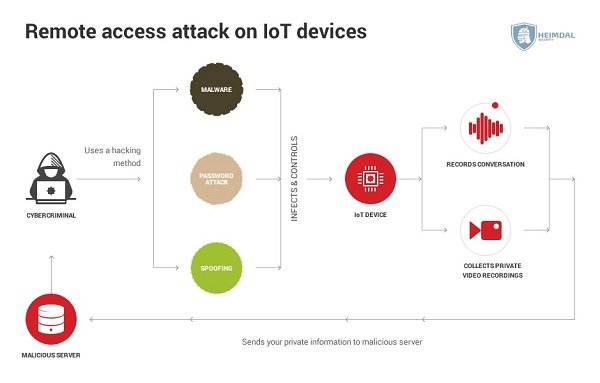

در نگاه اول کنترل از راه دور یک گجت اینترنت اشیا ایده چندان بدی نیست و ممکن است مفید هم باشد، اما زمانی که هکری بتواند با هک کردن یک قهوهساز کاربری را مسموم کند، آنگاه کنترل از راه دور به یک معضل جدی تبدیل میشود. در ابعاد بزرگتر کنترل یک خودران یک تهدید کاملا جدی است و متاسفانه یک سناریو فرضی نیست، زیرا در دنیای واقعی هکرها موفق شدهاند بخشهای مختلف یک ماشین خودران همچون سیستم ترمز و شتاب خودرو را هک کرده و کنترل آن را به دست گیرند. امروزه در برخی از شرکتها و خانههای مسکونی مردم از قفلهای هوشمند استفاده میکنند، با اینحال در تمامی قفلها از نرمافزارهایی برای کنترل سختافزار استفاده میشود. در کنفرانس دفکان سال گذشته، پژوهشگران 16 قفل هوشمند را آزمایش کرده و نشان دادند که بسیاری از آنها یک گذرواژه متنی ساده را استفاده میکنند. قفلهای هوشمند دیگر نیز در برابر حملات جعل و ظاهرسازی و حملات بازپخشی (Relay Attacks) آسیبپذیر بودند. شکل 9 نحوه پیادهسازی این حملات را نشان میدهد.

نشتی اطلاعات پیرامون تجهیزات اینترنت اشیا

دستگاههای هوشمند دائما در حال پردازشی اطلاعات شخصی کاربران همچون اطلاعات پزشکی، مکانی، الگوهای به کار گرفته شده، سوابق جستوجو، اطلاعات مالی و نمونههای مشابه هستند. همین موضوع باعث شده تا هکرها بتوانند از طریق دستگاههای اینترنت اشیا اطلاعات مختلفی را سرقت کنند. پژوهشگران در کنفرانس امنیت دفکان نشان دادند که میتوان به یک اسپیکر صوتی هوشمند نفوذ کرده، دادهها را از حسگرهای آن دریافت کرده و با تحلیل این اطلاعات مطلع شد که افراد در خانه هستند یا خیر. رویکردی که اجازه میدهد هکرها با خیال آسوده به سراغ خانههای خالی بروند. هکرها میتوانند با نفوذ به تجهیزات اینترنت اشیا و در ادامه بهکارگیری تکنیکهای فنی اطلاعات شخصی مختلفی را به سرقت ببرند. شکل 10 اطلاعاتی که مهاجمان میتوانند با نفوذ به تجهیزات اینترنت اشیا به دست آورند را نشان میدهد.

چرا تاکنون راهحل امنیتی موثری برای فیلتر کردن ترافیک ابداع نشده است؟

یکی از راهکارهای موثر برای محدود کردن آسیبهای متاثر از تجهیزات اینترنت اشیا، فیلتر کردن ترافیک مشکوک است. به لحاظ تئوری این امکان وجود دارد تا شرکتهای ارائهدهنده خدمات اینترنتی، ترافیک مخرب در شبکه خود را شناسایی و فیلتر کنند. با اینحال، ضریب خطا و احتمال بازخوردهای مثبت کاذب زیاد است. یکی دیگر از روشهای فیلتر کردن ترافیک در سطح کاربری است. ابزارهایی همچون Luma Wi-Fi System و Bitdefender Box با ارائه فیلترهای هوشمند سختافزاری تا حد زیادی قادر به مسدود کردن ترافیک مخرب هستند، اما به دلیل قیمت زیادی که دارند برای کاربران خانگی مقرون به صرفه نیستند.

راهکارهایی برای بهبود امنیت تجهیزات اینترنت اشیا

روشهای مختلفی برای ایمنسازی تجهیزات اینترنت اشیا وجود دارد که مهمترین آنها به شرح زیر هستند:

گذرواژه و نام کاربری پیشفرض دستگاه را تغییر دهید: پیشنهاد میکنیم از یک گذرواژه حداقل 10 کاراکتری که شامل حروف بزرگ، کوچک، اعداد و کاراکترهای خاص است استفاده کنید. بهتر است گذرواژه دستگاههای مختلف متفاوت از یکدیگر باشند.

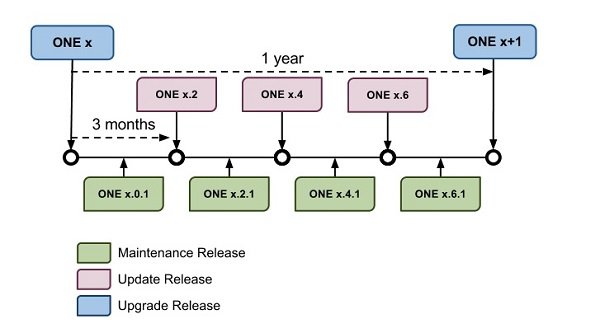

بهروزرسانیهای نرمافزاری را نصب کنید: تولیدکنندگان معتبر برای تجهیزات اینترنت اشیا خود بهروزرسانیهایی را منتشر میکنند. در اغلب موارد بهروزرسانیها با هدف وصله کردن رخنههای امنیتی منتشر میشوند. به عنوان یک قاعده کلی پیش از خرید یک محصول به چرخه بهروزرسانی محصول نگاهی داشته باشید. شکل 11 چرخه استاندارد انتشار بهروزرسانیها را نشان میدهد.

تنظمیات قفل ورود به سیستم را فعال کنید: گذرواژهها و نامهای کاربری خاص نیز در برابر حملات جستوجوی فراگیر و لغتنامه آسیبپذیر هستند. این حملات بهطور پیوسته اطلاعات مختلفی را در فیلدهای ورودی وارد میکنند تا سرانجام گذرواژهها را بشکنند. در برخی از محصولات پس از 10 بار تلاش ناموفق، قفل دستگاه فعال شده و مانع از تلاشهای مداوم غیرمجاز میشود.

احراز هویت دو مرحلهای: در این زمینه تجهیزات اینترنت اشیا عقبتر از دستگاههای دیگر هستند، اما تلاشهایی در این زمینه انجام شده است. بهطور مثال، شرکت Nest اعلام کرده برای دو محصول ترموستات و دوربین هوشمند خود مکانیزم احراز هویت دو مرحلهای را به کار گرفته است.

ضعفهای فیزیکی مستتر در تجهیزات اینترنت اشیا

گاهی اوقات برای آلودهسازی یک کامپیوتر شخصی تنها به یک حافظه فلش نیاز است تا به محض اتصال آن به سامانه، ویندوز به شکل خودکار آنرا اجرا و باز کند تا بدافزار مستتر در فلش سیستم را آلوده کند. همین رویکرد در مورد تجهیزات اینترنت اشیا نیز صدق میکند. اگر تجهیزات اینترنت اشیا به درگاه یواسبی تجهیز شده باشند، تنها کاری که یک هکر باید انجام دهد اتصال یک حافظه حاوی بدافزار به دستگاه است تا میانافزار دستگاه به بدافزار آلوده شود.

رمزنگاری

بخش عمدهای از تجهیزات اینترنت اشیا برای انجام فعالیتهای خود به یک سرور مرکزی، اینترنت، شبکه محلی یا یک گوشی هوشمند متصل میشوند. متاسفانه در بیشتر موارد اطلاعاتی که میان این رسانهها و تجهیزات اینترنت اشیا مبادله میشود به شیوه درستی رمزنگاری نشدهاند، زیرا تولیدکنندگان با هدف سادهسازی و برخی موارد کاهش هزینهها سعی میکنند یکسری قابلیتهای امنیتی را نادیده بگیرند. به همین دلیل پیشنهاد میکنیم اگر گزینه رمزنگاری روی دستگاه وجود دارد حتما آنرا فعال کنید تا اطلاعات به شیوه ایمن مبادله شوند.

شبکه جداگانهای برای تجهیزات اینترنت اشیا پیادهسازی کنید

یک راهکار ایمن برای بهکارگیری تجهیزات اینترنت اشیا همراه با سایر دستگاههای مهم، پیادهسازی یک شبکه جداگانه است. اگر گجت نیازی به برقراری ارتباط با اینترنت ندارد از یک شبکه محلی جداگانه استفاده کنید، اگر نیازمند دسترسی به اینترنت است از شبکه دومی استفاده کنید تا اگر هکرها موفق به هک آن شدند به راحتی نتوانند به سایر تجهیزات درون شبکه دسترسی پیدا کنند. مشکل روش فوق این است که اگر قرار باشد تجهیزات اینترنت اشیا با گوشی هوشمند کنترل شوند، مجبور هستید میان شبکههای وایفای سوییچ کنید. برای این مشکل راهحلی وجود دارد، خودکارسازی انجام وظایف یا بهکارگیری سوییچهای ZWave راهحلهای قبول هستند.

وایفای را ایمن کنید

برای محافظت از وایفای از یک دیوارآتش خوب استفاده کنید. در حالی که دیوارهای آتش به شکل نرمافزاری در دسترس کاربران قرار دارند، اما برخی از روترها به شکل پیشفرض مجهز به چنین قابلیتی هستند که باید فعال شوند. شبکههای میهمان با این ایده بهکار گرفته میشوند که دسترسی به شبکه اصلی را محدود میکنند، اما برخی روترها به شکل غیر ایمنی یک شبکه میهمان را ایجاد میکنند و اجازه میدهند هکرها از شبکه میهمان برای نفوذ به شبکه اصلی استفاده

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟