برای مطالعه بخش قبل روی این آدرس کلیک کنید.

استفاده از FTK Imager برای مکانیابی فایلهای حذفشده

در این تمرین از FTK Imager برای مکانیابی فایلهای پاک شده روی ایمیج درایو مشکوک استفاده میکنیم.

1. FTK Imager را اجرا کنید.

2. برای افزودن یک مدرک روی دکمه Add Evidence Item (اولین دکمه در نوار ابزار) کلیک کنید. ویژگی فوق به شما امکان میدهد یک هارد دیسک محلی، یک پارتیشن، یک فایل تصویری (Image) یا محتویات یک پوشه را اضافه کنید.

3. فایل تصویری را انتخاب کنید و سپس Next را انتخاب کنید.

4. برای افزودن ایمیجی به نام Case20210602_FlashDrive.img از پوشه labfiles گزینه فوق را انتخاب و سپس Finish را کلیک کنید.

5. محتویات تصویر را در سمت چپ در درخت مدارک باز کنید. توجه داشته باشید که میتوانید یک ولوم با برچسب USB_DRIVE [FAT32] را ببینید.

6. گره USB_DRIVE را باز کنید و سپس گره [root] را که نشاندهنده ریشه درایو است، انتخاب کنید.

7. فایلهایی که حذف شدهاند با علامت X قرمز نشان داده میشوند. چه فایلهایی دارای حجم بیش از 0 بایت هستند و از این درایو حذف شدهاند؟

8. فایل MySecretFile.txt را انتخاب کنید که اندازه فایل آن 1 است. باید محتوای فایل حذف شده را در پنجره built-in viewer مشاهده کنید. چه چیزی در این فایل حذف شده بود؟

9. توجه کنید که فایلی به نام NewCompanyLocation.jpg وجود دارد که حذف شده است، اما یک فایل موجود به نام NewCompanyLocation.dat وجود دارد. فایل NewCompanyLocation.dat را انتخاب کنید و توجه کنید که نرمافزار فایل را به صورت گرافیکی نشان میدهد (مظنون نام فایل را تغییر داد تا واقعیت گرافیکی بودن آن را پنهان کند).

10. FTK Imager را ببندید.

ابزارهای تحلیلی

هنگامی که تصویر درایو مظنون را به دست آوردید، آماده انجام تجزیه و تحلیل بر روی شواهد و یافتن هر فایل مورد علاقه در سیستم مظنون هستید. یکی از ابزارهای قدرتمند در این زمینه Autopsy است. Autopsy یک ابزار تجزیه و تحلیل جرمشناسی دیجیتالی منبع باز است که میتوانید از آن برای تجزیه و تحلیل تصاویر گرفته شده با dd یا FTK Imager استفاده کنید. با ابزار فوق، میتوانید یک دیسک محلی اضافه کنید و درایو محلی را تجزیه و تحلیل کنید، به جای اینکه ابتدا تصویری از درایو ایجاد کنید.

با Autopsy میتوانید محتویات درایو را مرور کنید و هر فایل حذف شده را ببینید. همچنین، ویژگیهایی در Autopsy وجود دارد که اطلاعات مربوطه مانند حسابهای کاربری در سیستم، سایتهای اینترنتی بازدید شده و فایلهایی که به تازگی مورد دسترسی قرار گرفته را نشان داده و اجازه استخراج آنها را میدهد. به طوری که به سادهترین شکل به اطلاعات موردنیاز دسترسی داشته باشید. Autopsy به شما امکان میدهد تا فایلهای مورد علاقه خود را برچسبگذاری کنید و گزارشی دقیق و برچسبگذاری شده در قالب اکسل یا HTML دریافت کنید. شما همچنین توانایی انجام جستجوی کلمات کلیدی با Autospy را دارید.

تمرین کار با Autospy برای بررسی دیسک محلی

در این تمرین، قصد داریم از Autospy برای بررسی محتویات هارد دیسک محلی خود و مکانیابی مواردی مانند سایتهای اینترنتی بازدید شده، حسابهای کاربری و شناسایی فایلهای رمزگذاری شده در سیستم استفاده کنیم.

1. Autopsy را از https://www.autopsy.com/download/ دانلود و بر روی سیستم خود نصب کنید.

2. پس از نصب Autopsy، روی نماد Autopsy در دسکتاپ کلیک راست کرده و Run As Administrator را انتخاب کنید. گزینه Yes را در کادر محاورهای کنترل حساب کاربری در مورد افزایش امتیازات انتخاب کنید.

3. New Case را انتخاب کنید، اطلاعات زیر را وارد کنید و سپس Next را انتخاب کنید:

- 20210603_Exer21-4

- همه گزینههای دیگر را همانطور که هست به حال خود رها کنید.

4. اطلاعات اختیاری زیر را تایپ کرده و سپس Finish را انتخاب کنید.

- شماره: 20210603_Exer21-4

- نام آزمونگر: حمیدرضا تائبی

- تلفن: 555-5555

- ایمیل: hamidtaebi11@gmail.com

5. وقتی از شما خواسته میشود منبع داده اضافه کنید، توجه داشته باشید که Local Disk انتخاب شده است. همچنین، توجه داشته باشید که میتوانید یک تصویر دیسک (که در تمرینات قبلی ایجاد کردهاید) اضافه کنید. در این تمرین، ما میخواهیم دیسک محلی شما را اضافه کنیم، زیرا به شما امکان میدهد اطلاعات مربوط به سیستم خودتان را ببینید. Next را انتخاب کنید.

6. Select Disk را انتخاب کنید و سپس هارد دیسکی را که ویندوز روی آن نصب شده است انتخاب کنید (در مورد من Drive 0 که 447 گیگابایت است، انتخاب شده است). OK را انتخاب کنید.

7. گزینه Next را انتخاب کنید.

8. Autopsy نیاز دارد از ماژولهای ingest در درایو استفاده کند. این ماژولها برای قرار دادن اطلاعات کلیدی در درایو، مانند وب سایتهای بازدید شده، استفاده میشوند. همه ماژولها را انتخاب کرده و Next را انتخاب کنید. توجه داشته باشید که اضافه کردن درایو کمی طول میکشد، زیرا ماژولها باید اطلاعات را تجزیه کنند.

9. بعد از اینکه درایو محلی به Autopsy اضافه شد، Results در سمت چپ را باز کنید و سپس Extracted Content را انتخاب کنید. این جا است که Autopsy اطلاعاتی که معمولا برای محققها در ارتباط با درایوها مفید است را نمایش میدهد.

10. Encryption Suspected را انتخاب کنید تا فهرستی از فایلهای رمزگذاری شده روی هارد دیسک را ببینید.

11. برنامههای نصب شده را انتخاب کنید تا لیستی از نرمافزارهای نصب شده روی سیستم را مشاهده کنید.

12. حساب کاربری سیستم عامل را انتخاب کنید تا فهرستی از حسابهای کاربری موجود در سیستم را مشاهده کنید.

13. یکی از حسابهای کاربری در سمت راست را انتخاب کنید تا دادههای بیشتری درباره حساب در قسمت پایین سمت راست مشاهده کنید.

14. گزینه Recent Documents در سمت چپ را انتخاب کنید تا فهرستی از فایلهایی که اخیرا مظنون به آنها دسترسی پیدا کرده است را ببینید. توجه داشته باشید که میتوانید یک فایل را برای نمایش اطلاعات بیشتر در مورد فایل انتخاب کنید.

15. گزینه Web Account Type را انتخاب کنید تا فهرستی از وبسایتهایی را ببینید که مظنون به آنها وارد شده است.

16. Web Downloads را انتخاب کنید تا فهرستی از فایلهای دانلود شده توسط مظنون را ببینید.

17. Web Search را انتخاب کنید تا فهرستی از کلماتی را ببینید که مظنون برای جستجوی محتوا در اینترنت تایپ کرده است.

18. Autopsy را ببندید.

به عنوان یک کارشناس امنیتی باید به این نکته دقت کنید که نرمافزارهای EnCase Forensic و Forensic Toolkit، EnCase Forensic نیز در زمینه تجزیه و تحلیل و جرمشناسی دیجیتالی مورد توجه قرار دارند. EnCase Forensic به شما امکان میدهد تصویر درایو یک مظنون را بهدست آورید و اطلاعات را تجزیه و تحلیل کنید.

Forensic Toolkit (FTK) که در شکل زیر نشان داده شده است، توسط AccessData ارائه شده است و دارای برخی ویژگیهای عالی برای تجزیه و تحلیل مدارک در سیستم یک مظنون است. FTK یک ابزار اکتسابی به نام FTK Imager برای به دست آوردن تصویری از درایو مظنون دارد که میتواند برای تجزیه و تحلیل در FTK بارگذاری شود. مانند Autopsy نرمافزار FTK دارای ویژگیهای عالی برای مدارک شواهد در زمینههایی مانند ایمیل است.

لازم به توضیح است که AccessData’s FTK نرمافزار محبوب در زمینه جرمشناسی دیجیتالی است.

FTK یک نرمافزار تجاری تجزیه و تحلیل جرمشناسی دیجیتالی ارائه شده توسط AccessData است که دارای لیست کاملی از ویژگیها است، در حالی که FTK Imager یک نرمافزار رایگان با قابلیتهای محدود است.

ابزارهای تحلیل لایو

تجزیه و تحلیل لایو زمانی است که یک محقق تصمیم میگیرد به جای گرفتن تصویری از سیستم، تحقیقی در ارتباط با یک سیستم لایو انجام دهد. چند دلیل برای انجام این کار وجود دارد. اول آنکه ممکن است مشکوک شوید که مظنون از رمزگذاری درایو استفاده میکند و اگر سیستم را خاموش کنید، درایو رمزگذاری میشود. بنابراین، به جای خاموش کردن سیستم، تجزیه و تحلیل لایو سیستم را انجام میدهید. همچنین، میتوانید یک تحلیل لایو برای ارزیابی محتویات حافظه انجام دهید، زیرا ممکن است حاوی مدارکی باشد.

ابزارهای تجزیه و تحلیل لایو برای پاسخ به حوادث امنیتی مانند سیستم آلوده به بدافزار عالی هستند، زیرا ابزارهای تجزیه و تحلیل لایو دارای ویژگیهای زیادی برای نشان دادن وضعیت فعلی سیستم هستند. ابزارهای تجزیه و تحلیل لایو میتوانند برای نظارت بر فرآیندهای در حال اجرا استفاده شوند، زیرا توانایی پیدا کردن همه فایلهای گرافیکی روی یک سیستم را دارند. همچنین، قادر به نشان دادن رمزهای عبور ایمیل، رجیستری و تاریخچه جستجوی اینترنتی هستند.

CAINE نمونهای از ابزار تجزیه و تحلیل لایو است که میتواند برای پاسخگویی به حوادث و جرمشناسی دیجیتالی استفاده شود.

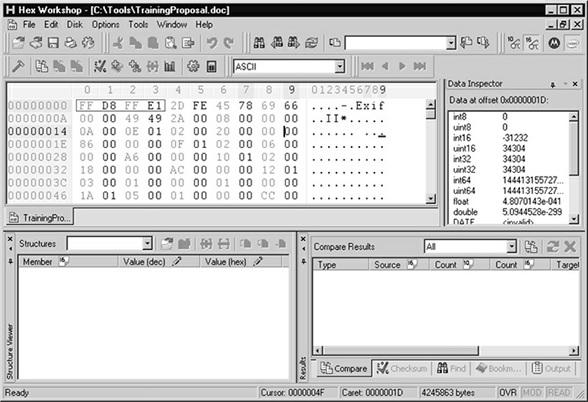

ویرایشگرهای هگز (Hex Editors)

یکی دیگر از ابزارهای مهم برای یک محقق امنیتی، ویرایشگر هگز است. ویرایشگر هگز به شما امکان میدهد محتوای سطح پایین یک فایل یا دیسک را مشاهده کنید. با ویرایشگر هگز، میتوانید سرآیند فایل را بررسی کنید تا نوع فایلی را که با آن سروکار دارید، بدون توجه به پسوند فایل، شناسایی کنید. WinHex یک ویرایشگر هگز رایج است که باید برای آزمون سکیوریتی پلاس در مورد آن اطلاع داشته باشید. در شکل زیر میتوانید قسمت اول محتویات فایل (هدر) حاوی مقدار FF D8 را مشاهده کنید که نشان میدهد این یک فایل JPG است، حتی اگر کسی با تغییر نام این فایل سعی کرده باشد این واقعیت را که JPG است مخفی کند، ویرایشگر فوق با ارزیابی مقادیر هدر به سرعت قادر به تشخیص این مسئله خواهد بود.

در ارتباط با ابزار فوق اطلاعات زیر را به خاطر بسپارید:

■ JPG files FF D8 FF E0

■ JPG files with Exif (exchangeable image file) metadata FF D8 FF E1

■ Bitmaps 42 4D

■ TIFF (Tagged Image File Format) files 49 49 2A

■ Office documents 00 CF 11 E0 A1 B1 1A E1

جرمشناسی تجهیزات موبایل

حوزه رو به رشد جرمشناسی رایانه در ارتباط با تجهیزات سیار رو به گسترش است، زیرا اطلاعات مهمی در تجهیزات سیار مجرمان مثل تلفن همراه، تبلت، لپتاپ و غیره مستتر است و سیستم عاملهایی مثل اندروید یا آیفون اطلاعات مهمی را در بخشهای مختلف گوشی ذخیرهسازی میکنند. موارد زیر مناطق محبوبی هستند که دادههای ارزشمندی را نگهداری میکنند.

- ROM: حافظه فقط خواندنی، سیستم عامل دستگاه همراه را ذخیره میکند.

- EEPROM Electrically Erasable Programmable حاوی دادههای سیستمی دستگاه تلفن همراه است. این دادهها در EEPROM ذخیره میشوند تا ارائهدهنده خدمات بتواند آن را در صورت نیاز به روز کند.

- سیم کارتی که در زیر باتری در پشت تلفن همراه قرار دارد، ماژول هویت مشترک (SIM) حاوی یک ریزپردازنده و EEPROM است که برای ذخیره اطلاعات مسیریابی و اطلاعات احراز هویت برای شبکه تلفن همراه استفاده میشود. تلفنهای قدیمیتر مخاطبین و پیامهای متنی را بهطور پیشفرض روی سیمکارت ذخیره میکردند، اما برای ذخیرهسازی این اطلاعات در تلفنهای جدیدتر باید اینکار به شکل دستی انجام شود.

- حافظه جانبی: بسته به دستگاه همراه، ممکن است اسلات حافظه یا کارت حافظه اضافی برای ذخیره دادههای دیگر مانند عکسها، ویدیوها و فایلهای داده در گوشی نصب شده باشد.

با توجه به انواع مختلف دستگاههای تلفن همراه، نحوه انجام تحقیقات جرمشناسی دیجیتالی به دستگاه بستگی دارد، اما سه مشکل کلیدی در مورد دستگاههای تلفن همراه به شرح زیر وجود دارد:

- حفظ برق: از آنجایی که برخی از دادههای دستگاه همراه را میتوان در حافظه ذخیره کرد و ممکن است در صورت قطع برق دستگاه از بین بروند، مطمئن شوید که میتوانید برق دستگاه را تامین کنید. این حرف بدان معنی است که وقتی دستگاه تلفن همراه را میگیرید، باید سعی کنید آداپتور برق دستگاه را پیدا کنید.

- همگامسازی: از همگامسازی دستگاه همراه با رایانه جلوگیری کنید، زیرا ممکن است همگامسازی دادهها را از دستگاه حذف کند. اگر هنگام رسیدن به صحنه، دستگاه تلفن همراه به رایانه متصل است، برای جلوگیری از همگامسازی، باید آن را جدا کنید.

- جلوگیری از پاک کردن از راه دور: مطمئن شوید که از دریافت سیگنال توسط دستگاه همراه جلوگیری میکنید، زیرا میتوان از سیگنالی برای ارسال فرمان پاک کردن از راه دور به دستگاه استفاده کرد. از یک کیف فارادی میتوان برای محافظت از دستگاه تلفن همراه در برابر ارتباط با شبکههای ارتباطی استفاده کرد.

برای آزمون گواهینامه Security+ باید بدانید که یک دستگاه تلفن همراه اطلاعات ارزشمندی را نگهداری میکند، اما باید با استفاده از راهکارهایی مثل یک کیف فارادی مانع دریافت سیگنالها توسط گوشی هوشمند شوید. به طور معمول گوشیهای اندرویدی و آیفون مجهز به قابلیتی هستند که اجازه میدهند اگر گوشی گم یا سرقت شد، صاحب آن از طریق ارسال سیگنالی از راه دور همه اطلاعات آن را پاک کند. کیف فارادی به جلوگیری از پاک کردن دستگاه از راه دور توسط مظنون کمک میکند، زیرا سیگنال پاک کردن از راه دور را مسدود میکند.

ابزارهای تجزیهوتحلیل فایل تصویری

هنگام تجزیه و تحلیل سیستم یا دستگاه مظنون برای مدارک، ممکن است به دنبال شواهدی مانند فایلهای گرافیکی باشید. همانطور که قبلا بحث شد، میتوانید با قرار دادن کدهای «FF D8 FF E0» یا «FF D8 FF E1» در ابتدای هدر فایل، یک فایل گرافیکی (JPG) را از طریق یک ویرایشگر هگز پیدا کنید. هنگام تجزیه و تحلیل فایلهای گرافیکی، به ابردادههای ذخیره شده با فایل گرافیکی نگاه کنید. امروزه اکثر فایلهای JPG، فرادادههای فرمت فایل تصویری قابل تبادل (Exif) را در مورد دستگاهی که عکس گرفته است ذخیره میکنند. به عنوان مثال، میتوانید مدل و نوع دوربین استفاده شده را به همراه اطلاعات تاریخ و زمان مشاهده کنید. این دادهها میتوانند اطلاعات ارزشمندی در اختیارتان قرار دهند. بسیاری از دوربینها و تلفنها ابردادههایی مانند مختصات GPS محل عکسبرداری را ذخیره میکنند که میتواند برای تحقیق مفید باشد.

نکتهای که باید در این جا به آن اشاره داشته باشیم مفهوم فراداده (MetaData) است که اطلاعاتی در مورد فایل و نحوه پیدایش فایل را نشان میدهد. امروزه بسیاری از برنامهها متادیتا را همراه با فایلها ذخیره میکنند. همانطور که گفته شد، JPGها اطلاعات دوربین را ذخیره میکنند، در حالی که ابرداده در سند مایکروسافت آفیس نشان میدهد که سازنده فایل کیست. PDFها نیز ابردادهها را ذخیره میکنند، به طور مثال چه کسی و چه سازمانی فایل را ایجاد کرده است.

ابزارهایی که برای آزمون سکیوریتی پلاس باید در مورد آنها بدانید.

اکنون که انواع مختلف ابزارهایی که توسط کارشناسان جرمشناسی دیجیتالی مورد استفاده قرار میگیرند را بررسی کردیم، باید به این مسئله اشاره داشته باشیم که برای آزمون Security+ باید در ارتباط با چند مورد از آنها اطلاع کامل داشته باشید. این ابزارها به شرح زیر هستند:

- dd یک ابزار معمول خط فرمان است که برای ایجاد تصویری از درایو مظنون استفاده میشود. به یاد داشته باشید هنگام اتصال درایو به سیستم تصویربرداری از مسدود کننده نوشتن استفاده کنید و همیشه آنالیز خود را بر روی تصویر انجام دهید و نه درایو واقعی.

- Memdump ابزاری که برای ضبط محتویات حافظه قبل از خاموش شدن سیستم استفاده میشود WinHex یک ویرایشگر هگز معمولی که میتواند برای مشاهده محتوای سطح پایین یک فایل، از جمله هدر فایل که نوع فایل را نشان میدهد استفاده شود.

- FTK Imager ابزاری است که توسط AccessData برای ایجاد تصاویر مرتبط با درایو مظنون طراحی شده و استفاده میشود و میتوان آن را با ابزاری مانند FTK یا Autopsy تجزیه و تحلیل کرد.

- Autopsy ابزاری برای تجزیه و تحلیل جرم شناسی دیجیتالی است که میتواند برای تجزیه و تحلیل یک تصویر برای یافتن مدارک استفاده شود. شما میتوانید یک تصویر به دست آمده با dd را در Autopsy تجزیه و تحلیل کنید.

برای مطالعه بخش بعد اینجا کلیک کنید

برای مطالعه تمام قسمتهای آموزش سکیوریتی پلاس اینجا کلیک کنید.

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟