برای مطالعه بخش قبل روی این آدرس کلیک کنید.

طبقهبندی آدرسهای آیپی

هر آدرس آیپی متعلق به یک کلاس آدرس مجزا است. شرکتهای دستاندرکار اینترنت، این کلاسها را برای قرار دادن شبکههایی با اندازههای مختلف به کلاسهای متخص خود تعریف کرد. کلاسی که آدرس آیپی به آن تعلق دارد، ابتدا شناسه شبکه و بخشهای شناسه میزبان آدرس، همراه با تعداد میزبانهایی که در آن شبکه پشتیبانی میشوند را تعیین میکند. آدرسهای کلاسهای مختلف بهنامهای کلاس A، کلاس B، کلاس C، کلاس D و کلاس E نامگذاری میشوند.

کلاس A

یک آدرس کلاس A دارای ماسک زیر شبکه پیشفرض 255.0.0.0 است، به این معنی که اکتت اول شناسه شبکه است و سه اکتت آخر به بخش شناسه میزبان آدرس تعلق دارند. هر اکتت میتواند شامل 256 مقدار ممکن (0-255) باشد، بنابراین یک آدرس کلاس A از 16777216 میزبان در شبکه (256 × 256 × 256) پشتیبانی میکند. در واقع، تنها 16777214 آدرس معتبر برای استفاده در سیستمها وجود دارد، زیرا دو آدرس در هر شبکه IP رزرو شدهاند است: آدرسهایی که همه بیتهای میزبان آن روی 0 تنظیم شدهاند (شناسه شبکه) و با آدرسهایی که همه بیتهای میزبان آن روی 1 (آدرس پخش) قرار دارند. بنابراین با یک آدرس کلاس A، نمیتوانید n.0.0.0 یا n.255.255.255 (که n شناسه شبکه شما است) را به هیچ میزبانی در شبکه اختصاص دهید.

شما همواره میتوانید یک آدرس کلاس A را شناسایی کنید زیرا مقدار اکتت اول بین 1 و 126 قرار میگیرد. آدرسی که با 127 شروع میشود نیز یک آدرس کلاس A است، اما شما مجاز به استفاده از آدرسی نیستید که با 127 شروع می شود، زیرا آدرسی که با 127 شروع میشود، آدرس مذکور برای loopback در نظر گرفته شده است. بهطور مثال، آدرس آیپی 12.56.87.34 یک آدرس کلاس A است، زیرا اولین اکتت 12 است که در محدوده 1 تا 126 قرار میگیرد.

کلاس B

آدرسهای کلاس B دارای ماسک زیر شبکه پیشفرض 255.255.0.0 هستند، به این معنی که دو اکتت اول شناسه شبکه و دو اکتت آخر بخش شناسه میزبان آدرس هستند. این بدان معناست که ما میتوانیم 65536 میزبان (256 × 256) در شبکه داشته باشیم، اما صبر کنید! فراموش نکنید که دو آدرس رزرو شده را حذف کنید. در این حالت 65534 آدرس در اختیارتان قرار میگیرد که میتوانید به هاستهای شبکه تخصیص دهید.

با توجه به تعداد هاستهایی که در یک آدرس کلاس B پشتیبانی میشوند، متوجه میشویم که شرکتهای متوسط دارای آدرس کلاس B هستند. شما میتوانید یک آدرس کلاس B را به راحتی شناسایی کنید، زیرا اکتت اول با عددی شروع میشود که بین 128 و 191 قرار میگیرد.

کلاس C

آدرسهای کلاس C نیز دارای ماسک زیر شبکه 255.255.255.0 هستند، به این معنی که سه اکتت اول شناسه شبکه و اکتت آخر شناسه میزبان است. داشتن تنها یک اکتت به عنوان شناسه میزبان به این معنی است که یک آدرس کلاس C میتواند تنها از 254 میزبان (256 – 2) در شبکه پشتیبانی کند.

شما میتوانید یک آدرس کلاس C را به راحتی شناسایی کنید، زیرا مقداری که برای اکتت در نظر گرفته میشود در محدوده 192 و 223 قرار دارد. بهطور مثال، آدرس آیپی 202.45.8.6 یک آدرس کلاس C است، زیرا 202 بین 192 و 223 قرار دارد. همچنین میدانیم که این سیستم دارای ماسک زیر شبکه 255.255.255.0 است زیرا یک آدرس کلاس C است.

کلاس D

آدرسهای کلاس D برای انواع خاصی از برنامههای کاربردی در شبکه بهنام برنامههای چندپخشی استفاده میشوند. این اپلیکیشنها با استفاده از آدرس چندپخشی اقدام به ارسال همزمان دادهها برای تعدادی از سیستمها میکنند و هر کلاینتی که دستگاه او با آن آدرس ثبت شده باشد، قادر به دریافت دادهها خواهد بود. آدرس چندپخشی و آدرسهای کلاس D به شما کمک میکنند بدون نیاز به اختصاص یا اعمال پیکربندی خاصی برای میزبانها در یک شبکه برای ارتباطات روزمره و عادی از آنها استفاده کنید. آدرسهای کلاس D دارای مقداری در اکتت اول هستند که از 224 تا 239 متغیر است. با این محدوده آدرس، کلاس D دارای پتانسیل ساخت 268,435,456 گروه چندپخشی منحصربهفرد است که کاربران میتوانند از طریق یک برنامه چندپخشی به عضویت آنها در آیند.

نکته جالب در مورد آدرسهای کلاس E این است که آنها فقط برای اهداف آزمایشی طراحی شدهاند، بنابراین هیچگاه آدرس کلاس E را در شبکه مشاهده نخواهید کرد. آدرسهای کلاس E در اکتت اول مقداری در بازه 240 تا 247 دارند.

نکته: در شرایطی که آزمون نتورکپلاس به دقت درباره کلاسهای آدرس آیپی و تفاوتهای آن از شما سوال میکند، اما برای پاسخ به سوالات غیرمستقیم آزمون Security+ باید در مورد تفاوت این آدرسها دانش کافی داشته باشید.

اکنون که با آدرسهای کلاسهای مختلف آشنا شدید، سعی کنید جدول زیر را به خاطر بسپارید تا بتوانید در آزمون سکیوریتیپلاس موفق ظاهر شوید.

آدرسهای ویژه

اکنون شما میدانید که اجازه ندارید به یک میزبان آدرس آیپی اختصاص دهید که اکتت اول آن با مقدار 127 شروع میشود، به دلیل اینکه محدوده کلاس A که با مقدار 127 آغاز میشود برای loopback در نظر گرفته شده است.

آدرس Loopback برای اشاره به سیستم محلی که به عنوان میزبان محلی شناخته میشود استفاده میشود. اگر میخواهید بررسی کنید که TCP/IP در سیستم محلی به درستی مقداردهی اولیه شده، اما آدرس IP ندارید، میتوانید به آدرس Loopback که به عنوان 127.0.0.1 نامیده میشود پینگ کنید.

آدرس خصوصی آدرسی است که میتوان آنرا به یک سیستم تخصیص داد، اما نمیتوان از آن برای هر نوع اتصال اینترنتی استفاده کرد. آدرسهای خصوصی آدرسهای غیرقابل مسیریابی هستند، بنابراین هر سیستمی که از آنها استفاده میکند نمیتواند خارج از شبکه کار کند. در زیر سه محدوده آدرس که محدوده آدرس خصوصی هستند آمده است:

■ 10.0.0.0 to 10.255.255.255

■ 172.16.0.0 to 172.31.255.255

■ 192.168.0.0 to 192.168.255.255

عدم توانایی در مسیریابی دادهها در اینترنت هنگام استفاده از این آدرسها مشکلی ایجاد نخواهد کرد، زیرا در واقع، شما این آدرسهای خصوصی را در پشت سرور ترجمه آدرس شبکه (NAT) خواهید داشت که آدرس خصوصی را به یک آدرس عمومی ترجمه میکند.

کلاینتهای ویندوز از ویژگی معروف به آدرسدهی IP خصوصی خودکار (APIPA) پشتیبانی میکنند. این ویژگی هنگامی کاربرد دارد که یک کلاینت نمیتواند با سرور پروتکل پیکربندی میزبان پویا (DHCP) ارتباط برقرار کن یا کلاینتهای ویندوز بهطور خودکار خود را با یک آدرس 169.254.x.y هماهنگ میکنند. اگر مشکلی در سرور DHCP به وجود آید و سیستمهای موجود در شبکه نتوانند آدرسی را از سرور DHCP دریافت کنند، کلاینتها همگی یک آدرس در محدوده آدرس 169.254 به خود اختصاص میدهند تا بتوانند با یکدیگر ارتباط برقرار کنند.

نکته مهمی که در ارتباط با APIPA باید به آن دقت کنید این است که APIPA یک گیتوی پیشفرض تخصیص نمیدهد و در نتیجه نمیتوانید به منابع موجود در شبکه راه دور و اینترنت دسترسی داشته باشید، اما میتوانید با سیستمهای موجود در شبکه خود ارتباط برقرار کنید. هنگام عیبیابی عدم ارتباط یک کلاینت با شبکه و نظارت بر سیستمهایی که در محدوده آدرس 169.254.x.y قرار دارند، اما قادر به پیدا کردن سرور DHCP نیستند از APIPA استفاده کنید.

آدرسهای نامعتبر

نه تنها باید با محدوده آدرس خصوصی در TCP/IP آشنا باشید، بلکه باید بتوانید آدرسهای نامعتبر را نیز شناسایی کنید. آدرس نامعتبر به آدرسی گفته میشود که به میزبانی در شبکه مانند سیستم یا روتر اختصاص داده نمیشود. بنابراین باید در آزمونهای شبکه و امنیت قادر به شناسایی آدرسهای نامعتبر باشید. از جمله آدرسهای نامعتبر به موارد زیر باید اشاره کرد:

■ هر آدرسی که با 127 شروع میشود. آدرس آیپی که با 127 شروع میشود برای آدرس loopback رزرو شده است و نمیتوان آنرا به یک سیستم اختصاص داد. نمونهای از یک آدرس نامعتبر در این محدوده 127.50.10.23 است.

■ همه بیتهای میزبان روی 0 تنظیم شدهاند. شما مجاز نیستید به سیستم یک آدرس آیپی اختصاص دهید که همه بیتهای بخش شناسه میزبان روی 0 تنظیم شده باشد، زیرا این شناسه شبکه است. نمونهای از این نوع آدرس نامعتبر 131.107.0.0 است.

■ همه بیتهای میزبان روی ۱ تنظیم شدهاند. شما مجاز نیستید به سیستم یک آدرس آیپی اختصاص دهید که همه بیتهای میزبان روی ۱ تنظیم شده است، زیرا این آدرس با آدرس پخشی شبکه یکسان است. نمونهای از این نوع آدرس نامعتبر 131.107.255.255 است.

■ یک آدرس تکراری مجاز نیستید. شما نمیتوانید به دو سیستم در یک شبکه محلی آدرس آیپی یکسانی را تخصیص دهید، خطای آدرس IP تکراری به وجود میآید.

آشنایی با آدرسهای معتبر

در این تمرین، برای محک زدن سطح دانش خود در ارتباط با آدرسهای آیپی مجاز یا غیر مجاز بودن آدرسها را مشخص کنید. آدرس معتبر آدرسی است که بتوان آنرا به یک سیستم در شبکه اختصاص داد. اگر آدرسی نامعتبر است، باید دلیل آنرا مشخص کنید.

آشنایی با پروتکلهای TCP/IP

اکنون که اصول آدرسدهی آیپی را درک کردید، اجازه دهید در مورد پروتکلهای مختلف موجود در مجموعه پروتکل TCP/IP صحبت کنیم. به عنوان یک متخصص امنیتی که مسئول پیکربندی فایروالها و لیستهای دسترسی در روترها خواهد بود، بسیار مهم است که هر یک از پروتکلهای TCP/IP را درک کنید.

پروتکل کنترل انتقال (Transmission Control Protocol)

پروتکل کنترل انتقال (TCP) مسئول برقراری ارتباطات اتصالگرا و اطمینان از تحویل دادهها به مقصد است. ارتباط اتصالگرا در مرحله اول ارتباط بین دو سیستم را برقرار کرده و سپس اطمینان میدهد که دادههای ارسال شده از طریق این اتصال به مقصد خواهد رسید. TCP به سرپرستان شبکه این اطمینان را میدهد که در صورت بروز مشکل دادهها دومرتبه ارسال میشوند تا مقصد به شکل درستی بستههای اطلاعاتی را دریافت کند. TCP عمدتا توسط برنامههایی استفاده میشود که به یک انتقال پایدار و قابل اعتماد نیاز دارند، اما این انتقال به دلیل ساخت جلسه و نظارت و ارسال مجدد بستههای دادهای در هر نشست سربار بیشتری نسبت به یک پروتکل بدون اتصال به وجود میآورد.

نکته دیگری که باید در مورد TCP به خاطر بسپارید این است که پروتکل مذکرو مستلزم آن است که گیرنده دریافت موفقیتآمیز بودن دریافت دادهها را تأیید کند که رویکرد فوق بهنام ACK شناخته میشوند. فرایند فوق ترافیک اضافی در شبکه ایجاد میکند که باعث کاهش حجم دادههایی می شود که میتوانند در یک بازه زمانی معین ارسال شوند. با اینحال، سربار اضافی مربوط به ایجاد، نظارت و پایان نشست TCP ارزشمند است، زیرا TCP اطمینان حاصل میکند که دادهها به مقصد میرسند.

TCP تضمین میکند که دادهها با استفاده از آنچه به عنوان اعداد ترتیبی و اعداد تصدیقی شناخته میشوند به مقصد تحویل داده میشوند. شماره ترتیبی عددی است که به هر قطعه دادهای که ارسال میشود اختصاص مییابد. پس از اینکه یک سیستم قطعهای از داده را دریافت کرد، با ارسال یک پیام تأیید به فرستنده، تأیید میکند که دادهها را دریافت کرده است و با شماره توالی اصلی، شماره تأیید پیام پاسخ را ارسال میکند.

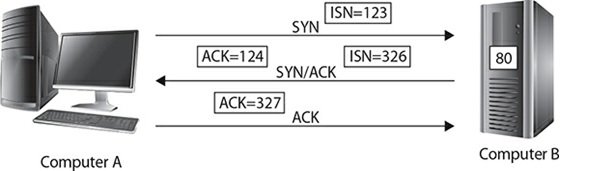

TCP مبتنی بر رویکرد دستدهی سه مرحلهای (Handshake) است و قبل از اینکه یک سیستم بتواند از طریق TCP ارتباط برقرار کند، ابتدا باید یک اتصال به سیستم راه دور برقرار کند. برای برقراری ارتباط با سیستم راه دور، TCP از رویکردی که دستدهی سه مرحلهای نامیده میشود استفاده میکند. این سه مرحله دستدهی در شکل زیر نشان داده شده است:

■ SYN در مرحله اول، سیستم فرستنده یک پیام SYN به سیستم دریافت کننده ارسال میکند. به هر بسته ارسال شده یک شماره توالی منحصر به فرد اختصاص داده میشود. پیام SYN حاوی شماره ترتیب اولیه (ISN) است که اولین شماره ترتیبی است که استفاده میشود. در تصویر بالا، کامپیوتر A در حال اتصال به وبسایتی در کامپیوتر B است، بنابراین یک پیام SYN به پورت 80 در کامپیوتر B ارسال میکند.

■ SYN/ACK فاز دوم بهنام فاز SYN/ACK شناخته میشود، زیرا این اولین مرحله تایید پیام است، اما در عین حال شماره توالی اولیه را نیز نشان میدهد. در این مثال، کامپیوتر B پیام SYN/ACK را ارسال میکند که تأیید میکند بسته 123 را دریافت کرده است (با تأیید اینکه 124 شماره دنباله بعدی است)، اما همچنین مشخص کرده است که ISN آن 326 است.

■ ACK مرحله نهایی دست دادن سه مرحلهای، پیام تأیید است که تأیید میکند بسته ارسال شده در مرحله دوم دریافت شده است. در این مثال، کامیپوتر A با تأیید اینکه بسته بعدی دنباله شماره 327 خواهد بود، ACK را میفرستد تا تأیید کند که بسته 326 را دریافت کرده است.

قطع ارتباط یک نشست TCP

همانگونه که TCP یک دستدهی سه مرحلهای برای ساخت ارتباط بین دو سیستمی که ارتباطی برقرار میکنند را به کار میگیرد، از فرایند مشابهی برای قطع ارتباط استفاده میکند. با نگاهی به شکل زیر، می توانید مشاهده کنید که اگر کامپیوتر A بخواهد از یک نشست TCP جدا شود، ابتدا باید یک پرچم FIN ارسال کند که نشان میدهد قصد پایان ارتباط را دارد.

هنگامی که کامپیوتر B پیام FIN را دریافت میکند با یک تأیید پاسخ میدهد و سپس پیام FIN خود را به کامپیوتر A میفرستد. به عنوان آخرین مرحله برای این فرآیند، کامپیوتر A باید تأیید کند که پیام FIN را از کامپیوتر B دریافت کرده است. رویکرد فوق شبیه یک گفتوگوی تلفنی است که برای پایان دادن به مکالمه از واژه خداحافظی قبل از قطع تلفن استفاده میکنید و منتظر میمانید تا طرف مقابل خداحافظی کند. در دنیای TCP، میتوانید با ارسال یک پیام TCP با مجموعه پرچم RST (بازنشانی) تماس را قطع کنید.

TCP Ports

وقتی برنامهها از TCP برای برقراری ارتباط از طریق شبکه استفاده میکنند، هر برنامه باید با استفاده از شماره پورت بهطور منحصربهفرد شناسایی شود. پورت یک آدرس منحصر به فرد است که به یک برنامه اختصاص داده شده است. هنگامی که یک کلاینت میخواهد با یکی از آن برنامهها (که به عنوان سرویس نیز شناخته میشود) ارتباط برقرار کند، کلاینت باید درخواست را به شماره پورت مناسب در سیستم ارسال کند.

به عنوان یک متخصص امنیت، بسیار مهم است که اطلاعات کافی در ارتباط با برخی از شماره پورتهای مورد استفاده توسط سرویسهای محبوب داشته باشید. جدول زیر شماره پورتهای معمولی TCP که باید برای آزمون Security+ بدانید را نشان میدهد.

TCP Flags

پروتکل TCP از پرچمهای TCP برای شناسایی انواع بستههای مهم استفاده میکند. در ادامه با مهمترین پرچمهای TCP که باید برای آزمون سکیوریتیپلاس اطلاعات کافی در مورد آنها داشته باشید آشنا خواهید شد:

■ SYN: پرچم SYN به هر بستهای که بخشی از مراحل SYN دستدهی سه مرحلهای را انجام میدهد تخصیص پیدا میکند.

■ :ACK تأیید میکند که بسته قبلی دریافت شده است.

■ PSH: برای ارسال دادهها برای یک برنامه طراحی شده است.

■ URG: مشخص میکند که یک بسته از نوع urgent است.

■ FIN: مشخص میکند که میخواهید اتصال را ببندید. رویکرد فوق به شکل درست و معتبری یک اتصال TCP را پایان میدهد.

■ RST: از پرچم فوق برای پایان دادن به یک مکالمه TCP به شکل غیر معتبر و بیشتر در مواقع ضروری استفاده میشود.

شکل زیر پرچمهای موجود در یکه بسته ضبط شده را نشان میدهند. توجه داشته باشید که به جای نمایش پرچم واقعی، مقدار توسط Network Monitor تفسیر شده و به همراه توضیحاتی نشان داده شده است.

در شماره آینده مبحث فوق را ادامه می دهیم.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

تهران: آموزشگاه عصر رایان شبکه

-

مهندس اطلاعات

تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

استخدام کارشناس مرکز عملیات امنیت - ps4 قیمت کنسول بازی - فروش کابل شبکه

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟