مکانیزم عملکردی بریجها چه تفاوتی با سوئیچها دارند؟

بریجها از نرمافزار برای ایجاد و مدیریت جدول فیلتر حافظه آدرسپذیر محتوا (CAM) سرنام Content Addressable Memory استفاده میکنند. در نقطه مقابل، سوئیچهای سریعی که امروزه استفاده میکنیم، برای ساخت و نگهداری جداول فیلتر مک از مدارهای مجتمع ویژه با کاربرد خاص (ASIC) سرنام Application-Specific Integrated Circuits استفاده میکنند. همانگونه که متوجه شدید این دو سختافزار شبکه بهلحاظ فنی تفاوت قابل توجهی با یکدیگر دارند، اما عملکرد یکسانی دارند و اگر یک سوئیچ لایه 2 را بهعنوان یک بریج چندپورتی توصیف کنیم اشتباه نکردهایم، زیرا هر دو سختافزار با هدف شکستن دامنههای برخورد مورد استفاده قرار میگیرند.

سوئیچها و پلهای لایه ۲ سریعتر از روترها هستند، زیرا زمان را برای بررسی اطلاعات سرآیند لایه شبکه هدر نمیدهند. در عوض، قبل از اینکه در مورد ارسال یا حذف فریم تصمیمگیری کنند به آدرسهای سختافزار فریم نگاه میکنند. برخلاف هابها، سوئیچها دامنههای برخورد اختصاصی و خصوصی ایجاد میکنند و پهنای باند مستقلی در هر پورت ارائه میکنند. هنگامی که از سوئیچینگ لایه 2 استفاده میکنید به چهار مزیت مهم زیر دست پیدا میکنید:

- پلسازی مبتنی بر سختافزار (ASIC).

- دستیابی به بالاترین سرعت انتقال.

- تاخیر کم.

- هزینه پیادهسازی کم.

در سوئیچینگ لایه 2 هیچ تغییری در بسته دادهای اعمال نمیشود که نقش مهمی در ارسال سریع بستههای اطلاعاتی دارد، زیرا سوئیچ تنها فریم کپسولهکننده بسته را میخواند و در نتیجه کمتر با خطاهای مسیریابی روبهرو میشود.

علاوه بر این، اگر از سوئیچینگ لایه 2 هم برای اتصال گروه کاری و هم برای بخشبندی شبکه (تجزیه دامنههای برخورد) استفاده کنید، میتوانید سگمنتهای بیشتری در شبکه ایجاد کنید که استفاده بهینه از پهنای باند را بههمراه دارد. یکی دیگر از مزایای خوب سوئیچینگ لایه 2 این است که پهنای باند در دسترس کاربران بیشتر میشود، زیرا هر دستگاه متصل به سوئیچ، دامنه برخورد مستقل خود را دارد.

سه عملکرد مهم سوئیچهای لایه 2

سوئیچینگ لایه 2 سه قابلیت مهم یادگیری آدرس، اتخاذ تصمیمات ارسال یا فیلتر کردن و اجتناب از بروز مشکل حلقه را ارائه میکند.

- یادگیری آدرس (Address Learning): سوئیچهای لایه 2 آدرس سختافزاری منبعی که فریمی را از طریق رابطهای متصل به شبکه برای آنها ارسال میکند بهخاطر میآورند و اطلاعات مذکور را در پایگاه داده مک که جدول فوروارد/فیلتر نامیده میشود، ذخیرهسازی میکنند. این جدول در گذشته، حافظه آدرسپذیر محتوا CAM سرنام Content Addressable Memory نامیده میشد.

- تصمیمات ارسال یا فیلتر کردن (Forward/Filter Decisions): سوئیچ هنگام تصمیمگیری در خصوص فوروارد یا فیلتر کردن فریمی که از یک رابط دریافت میکند، به آدرس سختافزاری مقصد نگاه میکند و جستوجویی در پایگاه داده مک انجام میدهد تا رابط خروجی مناسب را پیدا کند. در این حالت، فریم تنها برای پورت مقصد ارسال میشود و همانند هاب، همه پورتها فریم را دریافت نخواهند کرد.

- اجتناب از حلقه (Loop avoidance): اگر اتصالات چندگانهای بین سوئیچها با هدف دستیابی به اصل افزونگی ایجاد شود، احتمال بروز حلقه زیاد است. برای حل این مشکل، کارشناسان شبکه از پروتکل درخت پوشا (STP) استفاده میکنند. پروتکل فوق اجازه میدهد اصل افزونگی در ارتباط با سوئیچها را پیادهسازی کنید و نگرانی از بابت بروز مشکل حلقه نداشته باشید.

اکنون که توضیح مختصری در ارتباط با سه قابلیت کلیدی سوئیچهای لایه 2 ارائه کردیم، وقت آن رسیده تا هر یک از عملکردهای مذکور را بهشکل دقیقتری بررسی کنیم.

یادگیری آدرس

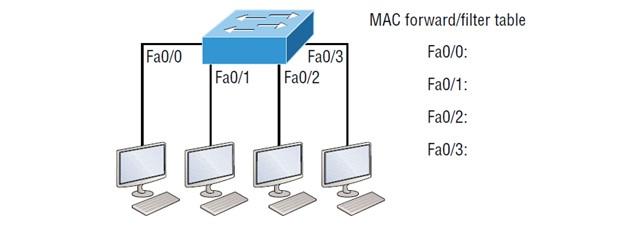

زمانیکه یک سوئیچ برای اولین بار روشن میشود، جدول مک آدرس خالی دارد. شکل ۱ این وضعیت را نشان میدهد.

شکل 1

هنگامی که یک دستگاه شبکه بستهای ارسال میکند و رابطی یک فریم را دریافت میکند، سوئیچ آدرس منبع فریم را به جدول ارسال/فیلتر وارد میکند تا اطلاعات دقیقی در ارتباط با دستگاهی که فریمی را ارسال کرده بهدست آورد. در اولین مرحله مسیریابی، سوئیچ مجبور است از تکنیک ارسال سیلابی فریم برای تمامی رابطهای متصل به سوئیچ استفاده کند تا بتواند مقصد فریم را پیدا کند، زیرا هیچ ایدهای ندارد که دستگاه مقصد در چه بخشی از شبکه قرار دارد.

اگر دستگاهی به این فریم با پیغام flooded پاسخ دهد و یک فریم پاسخ را ارسال کند، سوئیچ آدرس منبع فریم را دریافت میکند و آنرا به مک آدرس پایگاه داده خود اضافه میکند. در این حالت آدرس فوق متناظر با آدرس رابطی است که فریم را دریافت کرده است. از آنجایی که سوئیچ اکنون هر دو مک آدرس مربوطه را در جدول فیلتر خود دارد، در ادامه دو دستگاه میتوانند یک اتصال نقطه به نقطه برقرار کنند. سوئیچ مانند بار اول دیگر نیازی به ارسال سیلابی فریم این دو دستگاه برای همه پورتها ندارد، زیرا اطلاعاتی در ارتباط با این دو دستگاه دارد. به همین دلیل است که سوئیچهای لایه 2 عملکرد هوشمندانهتری نسبت به هابها دارند. در یک شبکه مبتنی بر هاب، هر زمان هر دستگاه فریمی را ارسال میکند، این فریم برای همه پورتها ارسال میشود، زیرا هاب فاقد پایگاه دادهای است که اطلاعات سختافزاری دستگاهها را ذخیرهسازی کند. شکل ۲ فرآیند ساخت پایگاه داده مک آدرسها را نشان میدهد.

شکل 2

در شکل ۲، چهار میزبان متصل به یک سوئیچ را مشاهده میکنید. هنگامیکه سوئیچ برای اولین بار روشن میشود، همانند شکل ۱، فاقد هرگونه آدرس است و جدول ارسال/فیلتر کاملا خالی است، اما هنگامی که میزبانها شروع به برقراری ارتباط میکنند، سوئیچ آدرس سختافزار منبع هر فریم را بههمراه پورتی که آدرس منبع فریم با آن مطابقت دارد در جدول وارد میکند. فرآیندهای انجامشده در شکل ۲ بهشرح زیر است:

- میزبان A یک فریم برای میزبان B میفرستد. مک آدرس میزبان A برابر با 0000.8c01.000 است و مک میزبان B نیز 0000.8c01.000 است.

- سوئیچ فریم را در رابط Fa0/0 دریافت میکند و آدرس منبع را در جدول مک آدرس قرار میدهد.

- از آنجایی که آدرس مقصد در پایگاه داده مک نیست، فریم به همه رابطها بهجز پورت مبدا ارسال میشود.

- میزبان B فریم را دریافت میکند و به میزبان A پاسخ میدهد. سوئیچ این فریم را در رابط Fa0/1 دریافت میکند و آدرس سختافزاری منبع را در پایگاه داده مک قرار میدهد.

- اکنون، میزبان A و میزبان B میتوانند یک اتصال نقطه به نقطه برقرار کنند و هنگامی که فریمی برای یکدیگر ارسال کنند، دستگاههای دیگر آنرا دریافت نخواهند کرد. به بیان دقیقتر، میزبانهای C و D فریمها را دریافت نمیکنند و طبیعی است که آدرسهای مک آنها در پایگاه داده یافت نمیشوند، زیرا هنوز فریمی را برای سوئیچ ارسال نکردهاند.

اگر میزبان A و میزبان B برای مدت طولانی با سوئیچ ارتباط برقرار نکنند، سوئیچ ورودیهای آنها را از پایگاه داده پاک میکند تا جدول پایگاه داده بیهوده اشغال نشود.

تصمیمات ارسال و فیلتر کردن

هنگامی که فریمی به یک رابط سوئیچ میرسد، آدرس سختافزاری مقصد با پایگاه داده مک مقایسه میشود تا فرآیند ارسال یا فیلتر کردن در ارتباط با فریم اعمال شود. اگر آدرس سختافزاری مقصد شناخته شده و در پایگاه داده باشد، فریم برای رابط خروجی مناسب ارسال میشود. در این حالت، سوئیچ، فریم را برای هیچ رابط دیگری بهجز رابط مقصد ارسال نمیکند تا پهنای باند شبکه حفظ شود. این فرآیند «فیلترینگ فریم» (Frame Filtering) نامیده میشود.

شکل 3

اگر آدرس سختافزاری مقصد در پایگاه داده مک نباشد، فریم بر مبنای تکنیک ارسال سیلابی برای تمام رابطهای فعال بهجز رابطی که مبدا است ارسال میشود. اگر دستگاهی به فریم سیلابی پاسخ دهد، اطلاعات پایگاه داده مک با مکان دستگاه و رابط مرتبط با آن بهروز میشود.

اگر یک میزبان یا سرور یک پیام همهپخشی بر روی LAN ارسال کنند، بهطور پیشفرض، سوئیچ، فریم را بهشکل سیلابی برای تمام پورتهای فعال بهجز پورت منبع ارسال میکند. بهیاد داشته باشید سوئیچ دامنههای برخورد کوچکتری ایجاد میکند، اما در حالت پیشفرض یک دامنه پخشی بزرگ ایجاد میکند. در شکل ۳، میزبان A یک فریم دادهای برای میزبان D میفرستد. سوئیچ زمانیکه فریم را از میزبان A دریافت میکند چه کاری انجام میدهد؟ برای یافتن پاسخ، به شکل ۴ دقت کنید.

شکل 4

از آنجایی که مک آدرس میزبان A در جدول فوروارد/فیلتر نیست، سوئیچ آدرس منبع و پورت را به جدول مک آدرس اضافه میکند و فریم را برای میزبان D میفرستد. بهخاطر داشته باشید سوئیچ ابتدا مک آدرس منبع را بررسی میکند تا مطمئن شود که در جدول CAM قرار دارد. پس از آن، اگر مک آدرس میزبان D در جدول فوروارد/فیلتر یافت نشود، سوئیچ فریم را برای تمام پورتها بهجز پورت Fa0/3 ارسال میکند، زیرا این همان پورتی است که فریم را ارسال کرده است. اگر سوئیچ این مسئله را بررسی نکند، در یک حلقه بیپایان گرفتار میشود. اکنون اجازه دهید با استفاده از دستور show mac address-table خروجی سوئیچ را بررسی کنیم. با اجرای دستور فوق، اطلاعات زیر را دریافت میکنید.

Switch#sh mac address-table

Vlan Mac Address Type Ports]]> ---- ----------- -------- -----

1 0005.dccb.d74b DYNAMIC Fa0/1

1 000a.f467.9e80 DYNAMIC Fa0/3

1 000a.f467.9e8b DYNAMIC Fa0/4

1 000a.f467.9e8c DYNAMIC Fa0/3

1 0010.7b7f.c2b0 DYNAMIC Fa0/3

1 0030.80dc.460b DYNAMIC Fa0/3

1 0030.9492.a5dd DYNAMIC Fa0/1

1 00d0.58ad.05f4 DYNAMIC Fa0/1

سوئیچ چگونه به وضعیت این فریم رسیدگی میکند؟ سوئیچ مک آدرس مقصد را در جدول مک آدرس پیدا میکند و فریم را تنها برای Fa0/3 ارسال میکند. دقت کنید اگر مک آدرس مقصد در جدول فوروارد/فیلتر یافت نشود، فریم برای تمام پورتهای سوئیچ بهجز پورتهایی که مک آدرس آنها وجود دارند و مطابق با آدرس مندرج در سرآیند فریم نیستند، ارسال میشود تا مقصد درست پیدا شود. همانگونه که مشاهده کردید، فرآیند ارسال فریمها برای رابطهای درست و درج اطلاعات میزبانها در جدول مک آدرس بهشکل دقیق و روشنی انجام میشود. اکنون به این پرسش مهم میرسیم که چگونه مانع دسترسی افراد غیرمجاز به سوئیچ شویم؟

امنیت پورت (Port Security)

ایده جالبی نیست که اجازه دسترسی به سوئیچ را به همه کاربران بدهیم؛ درست به همان صورتیکه نگران امنیت ارتباطات بیسیم هستیم، باید نگران امنیت سوئیچ باشیم. چگونه میتوانیم از اتصال یک میزبان به یکی از پورتهای سوئیچ یا در شرایط بدتر، افزون هاب، سوئیچ یا نقطه دسترسی به پورت اترنت سوئیچ شرکت جلوگیری کنیم؟ بهطور پیشفرض، مک آدرسها بهصورت پویا در پایگاه داده مک آدرس ذخیرهسازی میشوند، با اینحال، شما میتوانید با استفاده از تکنیک امنیت پورت، مانع اتصال دستگاههای غیرمجاز به سوئیچ شوید. شکل ۵ دو میزبان را نشان میدهند که متصل به پورت Fa0/3 سوئیچ از طریق هاب یا اکسسپوینت هستند.

شکل 5

همانگونه که مشاهده میکنید، پورت Fa0/3 به گونهای پیکربندی شده که تنها به مک آدرسهای خاصی اجازه میدهد با این پورت ارتباط برقرار کنند. از اینرو، در مثال فوق، میزبان A اجازه دسترسی به پورت را ندارد، اما میزبان B مجاز است با پورت ارتباط برقرار کند.

با استفاده از تکنیک امنیت پورت، میتوانید تعداد مک آدرسهایی را که میتوانند بهصورت پویا به یک پورت اختصاصی متصل شوند محدود کنید یا مک آدرسهای ثابت تنظیم کنید. این تکنیک بهویژه در سازمانهایی مورد استفاده قرار میگیرد که کارمندان خطمشیهای امنیتی را رعایت نمیکنند و دستگاههای شخصی را به شبکه سازمانی متصل میکنند. در چنین شرایطی، اگر خطمشی امنیتی توسط کاربری نقض شود، امکان خاموش کردن پورت وجود دارد، اکنون کاربر باید دلیل قانعکنندهای ارائه کند که چرا خطمشی امنیتی را نقض کرده است.

با آنکه تکنیک فوق امنیت شبکه را بهبود میبخشد، اما باید کارهای دیگری انجام دهید تا بتوانید با حفظ عملکرد شبکه، امنیت آنرا حفظ کرده یا ارتقاء دهید. کارشناسان شبکه پیشنهاد میکنند زمان قابل توجهی را صرف پیادهسازی شبکه کنید و همیشه بهیاد داشته باشید که پورتهای بدون استفاده را ببندید یا آنها را به یک VLAN استفادهنشده منتقل کنید. در حالت پیشفرض همه پورتهای سوئیچ فعال هستند، از اینرو، باید مطمئن شوید که کاربران قادر نیستند به پورتهای استفادهنشده سوئیچ دسترسی داشته باشند. دستورات مهمی برای پیکربندی امنیت پورت وجود دارند که بهشرح زیر هستند:

Switch#config t

Switch(config)#int f0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security ?

خروجی

aging Port-security aging commands

mac-address Secure mac address

maximum Max secure addresses

violation Security violation mode

<cr>

یکی از نکات مهمی که هنگام استفاده از سوئیچها، مثل سوئیچهای سیسکو باید به آن دقت کنید، تنظیمات پیشفرض مرتبط با پورتها است. بهطور معمول، پورتهای سوئیچهای سیسکو، هنگامی که متوجه شوند سوئیچ دیگری به آنها متصل شده است، به وضعیت ترانک وارد میشوند، اما باید پیکربندی سوئیچ را روی وضعیت پورت دسترسی قرار دهید. اگر اینکار را انجام ندهید، قادر نخواهید بود از مکانیزم امنیت پورت استفاده کنید. هنگامیکه پیکربندی فوق فعال شد، قادر به استفاده از دستورات امنیت پورت هستید. علاوه بر این، دقت کنید که ویژگی امنیت پورت را با دستور switchport port-security فعال کنید. اگر به مجموعه دستورات بالا دقت کنید، مشاهده میکنید که دستور فوق را میتوان به چهار روش مختلف فراخوانی کرد. درست است که میتوانید از دستور switchport port-security mac-address برای تخصیص آدرسهای مک جداگانه به هر پورت سوئیچ استفاده کنید، اما دستور فوق زمانی مناسب است که اطلاع دقیقی در ارتباط با تجهیزاتی که قصد اتصال به سوئیچ را دارند داشته باشید.

با استفاده از دستور switchport port-security میتوانید دستگاه را طوری پیکربندی کنید که در صورت بروز نقض امنیتی، یکی از اقدامات زیر را انجام دهد:

- Protect: در این حالت، بستههایی که از آدرسهای منبع ناشناخته برای سوئیچ ارسال میشوند نادیده گرفته میشوند تا مکآدرسها در جدول سوئیچ ذخیره نشوند.

- Restrict: در حالت Restrict، بستههایی با آدرس منبع ناشناخته حذف میشوند، اما گزارشی در ارتباط با آدرسها تولید میشود و یک پیام SNMP تولید میشود.

- Shutdown: حالت پیشفرض است. رابط را بلافاصله در حالت غیرفعال قرار میدهد و پورت را خاموش میکند. علاوه بر این، گزارشی تولید شده و یک پیام SNMP ارسال میشود. در این حالت، برای استفاده دوباره از رابط کاربری باید یک فرآیند shut/no shut روی رابط اجرا شود.

اگر میخواهید یک پورت سوئیچ را پیکربندی کنید تا امکان استفاده یک میزبان در هر پورت وجود داشته باشد و مطمئن شوید که در صورت نقض این قانون، پورت خاموش میشود، از دستورات زیر استفاده کنید:

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security violation shutdown

کارشناسان شبکه علاقه زیادی به این دستورات دارند، زیرا مانع اتصال اتفاقی کلاینتها به یک سوئیچ یا نقطه دسترسی خاص میشوند. روش فوق خوب بهنظر میرسد، اما نقطه ضعفی دارد که تنها به یک مک آدرس اجازه دسترسی به پورت را میدهد. از اینرو، اگر فرد دیگری سعی کند میزبان دیگری را به یک سگمنت شبکه اضافه کند، پورت سوئیچ بلافاصله به حالت غیرفعال وارد میشود. وقتی این اتفاق میافتد، باید بهطور دستی به سوئیچ متصل شوید و دستورات Shutdown را روی آن اجرا کنید تا پورت دوباره فعال شود. دستور دیگری که کارشناسان شبکه از آن استفاده میکنند، Sticky است که همراه با دستور mac-address همانند قطعه کد زیر استفاده میشود.

Switch(config-if)#switchport port-security mac-address sticky

Switch(config-if)#switchport port-security maximum 2

Switch(config-if)#switchport port-security violation shutdown

بهطور کلی، با استفاده از Sticky میتوانید از یک مکانیزم امنیتی قدرتمند بهرهمند شوید، بدون آنکه مجبور شوید مک آدرس هر کلاینتی در شبکه را بهطور صریح وارد کنید. این دستور روند پیکربندی سوئیچ را کوتاهتر میکند. در مثال قبل، دو مک آدرس اول بدون مشکل قادر به اتصال به پورت سوئیچ هستند و بهعنوان آدرسهای ثابت به آن متصل شده و در run-config قرار میگیرند، اما زمانی که آدرس سومی سعی کند به پورت متصل شود، پورت بلافاصله خاموش میشود. در شکل۶ میزبانی بهنام لابی را مشاهده میکنید که باید از آن در برابر اتصال کابل اترنت غیرمجاز محافظت کرد.

شکل 6

بر مبنای چه راهکاری باید مطمئن شویم فقط مک آدرس کامپیوتر لابی توسط پورت سوئیچ Fa0/1 مجاز شناخته خواهد شد؟ راهحل ساده است، تنها کاری که باید انجام دهیم این است که یک ورودی مک ثابت را بر مبنای مجموعه دستورات زیر اضافه کنیم:

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security violation restrict

Switch(config-if)#switchport port-security mac-address aa.bb.cc.dd.ee.ff

برای محافظت از کامپیوتر شخصی لابی، ما حداکثر مک آدرسهای مجاز را روی 1 تنظیم میکنیم تا اگر شخصی سعی کرد کابل اترنتی به سوئیچ متصل کند، پورت خاموش نشود. با استفاده از این محدودیت، فریمهای غیرمجاز حذف میشوند، اما رابط و پورت بدون مشکل خدمترسانی میکنند.

پیشگیری از بروز مشکل حلقه (Loop Avoidance)

وجود لینکهای اضافی بین سوئیچها اهمیت زیادی دارد، زیرا در صورت خرابی یک لینک، بار ترافیکی به لینک دیگر منتقل میشود و عملکرد شبکه متوقف نمیشود. با اینحال، لینکهای مضاعف اگر بهدرستی پیکربندی نشوند، زمینهساز بروز مشکلات بیشتری میشوند. از مهمترین مشکلاتی که لینکهای مضاعف ایجاد میکنند به موارد زیر باید اشاره کرد:

- اگر لینکهای مضاعف بدون تمهیدات لازم پیادهسازی شوند، باعث میشوند سوئیچ در یک حلقه بیپایان گرفتار شود. گاهیاوقات مشکل مذکور طوفان سیلابی نامیده میشود. شکل ۷ نشان میدهد که چگونه یک پیام همهپخشی میتواند بهطور مداوم از طریق رسانههای انتقال در شبکه تکرار شود و بهسرعت پهنای باند را مصرف کند.

شکل 7

- یک دستگاه میتواند چند نسخه از یک فریم را دریافت کند، زیرا آن فریم میتواند همزمان به سگمنتهای مختلف شبکه وارد شود. شکل۸ نشان میدهد که چگونه یک گروه کامل از فریمها میتوانند بهطور همزمان در سگمنتهای مختلف توسط تجهیزات دریافت شود.

- سرور در شکل ۸ یک فریم یونیکست به روتر C میفرستد، با توجه به اینکه فریم فوق از نوع یونیکست است، سوئیچ A فریم را ارسال میکند و سوئیچ B دومرتبه این فرآیند را تکرار کرده و فریم یونیکست را ارسال میکند. در این حالت، روتر C فریم یونیکست را دومرتبه دریافت میکند و فرآیند را تکرار میکند که باعث ایجاد سربار اضافی در شبکه میشود.

شکل 8

- همانگونه که ممکن است حدس زده باشید، جدول فیلتر مک آدرس در مورد مکان دستگاه منبع دچار اشتباه میشود، زیرا سوئیچ میتواند فریم را از بیش از یک پیوند دریافت کند. بدتر از آن، سوئیچ درگیر بهروزرسانی مداوم جدول فیلتر مک با مکانهای مختلفی میشود که اشاره به آدرس سختافزاری منبعی دارد که فریم را ارسال میکند! به این مشکل thrashing جدول مک میگویند.

- متاسفانه مشکل فوق باعث ایجاد حلقههای زیادی در شبکه میشود و بدتر آنکه حلقهها میتوانند در حلقههای دیگر رخ دهند و اگر طوفان همهپخشی همزمان اتفاق افتد، شبکه قادر به انجام سوئیچینگ فریم-دوره نخواهد بود!

هر یک از مشکلات مذکور بهمعنای توقف سرویسدهی درست سوئیچ، کندی شبکه و در نهایت افزایش نرخ ازدسترفتن بستهها خواهد بود. از اینرو باید بهنحوی این مشکل را برطرف کرد. کارشناسان شبکه برای حل این مشکل از پروتکل درخت پوشا استفاده میکنند که قادر است تمامی مشکلات مذکور را حل کند. هنگامی که پروتکل درخت پوشا را پیادهسازی میکنید، پیوندهای مضاعفی خواهید داشت که عملکرد هوشمندانهای دارند و بر مبنای دستورالعملهای درخت پوشا رفتار میکنند. از اینرو، فریمها نقطه پایان مشخصی دارند و مشکل تکرار برطرف میشود.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟