برای مطالعه بخش قبل روی این آدرس کلیک کنید.

اهداف امنیت اطلاعات

به عنوان یک حرفهای امنیتی، هدف شما تامین امنیت اطلاعات است. این هدف به سه مفهوم مهم محرمانگی، یکپارچگی (تمامیت دادهها)، و دسترسپذیری اطلاعات در شبکه سازمانی اشاره دارد. به بیان دقیقتر، تمامی حملههای هکری در سراسر جهان پیرامون این سه مفهوم و نقض یکی از آنها قرار دارد.

محرمانگی (Confidentiality)

محرمانگی یکی از مباحث مهم امنیت اطلاعات است که بر محرمانه نگه داشتن اطلاعات از دسترس غیر مجاز تاکید دارد. بهطوری که تنها افراد مجاز بتوانند به اطلاعات دسترسی داشته و آنها را مشاهده کنند. امروزه فنآوریهایی مثل تخصیص سطح دسترسی و رمزنگاری برای حفظ محرمانه اطلاعات در دسترس کارشناسان امنیتی قرار دارد.

کنترل دسترسی / ویرایش (Access Control/Permissions)

کارشناسان خبره شبکه از طریق پیادهسازی مکانیزمهایی همچون کنترل دسترسی و تخصیص مجوز برای فایلها و پوشهها از آنها محافظت میکنند. برای این منظور از تکنیکهایی مثل ساخت یک فهرست کنترل دسترسی (ACL) برای فایلها استفاده میکنند تا بدانند چه افرادی به چه فایلهایی دسترسی خواهند داشت. با تنظیم مجوز در خصوص دسترسی به فایلها تنها یک گروه خاص از کاربران میتوانند به فایلها دسترسی داشته باشند و به این شکل اصل محرمانگی اطلاعات حفظ میشود.

همانگونه که در تصویر بالا مشاهده میکنید مجوزهای تخصیص داده شده به فایلها به دو گروه مدیران و فروشندگان اجازه میدهد به فایلها دسترسی داشته و به مشاهده یا ویرایش فایلها بپردازند. در این حالت، اگر فایلها به اشتباه حذف شده یا تغییر پیدا کنند به راحتی قادر به شناسایی افرادی هستید که به آنها دسترسی دارند.

رمزگذاری

تنظیم مجوزهای دسترسی به فایلها به تنهایی برای حفظ محرمانگی کافی نیست، زیرا بسیاری از شرکتهای فعال در زمینه ذخیرهسازی اطلاعات باید به مشتریان و کاربران مختلفی اجازه دهند به دادههایشان دسترسی پیدا کنند. تخصیص مجوز این اطمینان را میدهد که تنها حسابهای کاربری درست میتوانند به فایلها دسترسی داشته باشند، اما زمانی که کاربران تصمیم به دانلود فایلها بگیرند، مجوزهای دسترسی به فایلها تنها از محتویات فایلها در هنگام خواندن و دسترسی به آنها محافظت میکنند، اما هیچگونه مکانیزمی برای انتقال ایمن اطلاعات ارایه نمیکنند. این همان مکانی است که رمزگذاری اطلاعات به میدان وارد میشود و محتویات اطلاعات را به گونهای تغییر میدهد که تنها افرادی که کلید رمزنگاری را دارند قادر به مشاهده اطلاعات باشند. در این حالت دیگر نگرانی خاصی از شنود اطلاعات در مدت زمان ارسال به وجود نمیآید.

شما میتوانید فایلها را در سطح رمزگذاری در سطح فایل یا رمزنگاری در زمان انتقال از یک مکان به محل مکان دیگر قفل کنید. البته رمزنگاری فایل در هنگام ذخیرهسازی روی رسانه اهمیت بیشتری دارد، زیرا اگر هکرها بتوانند دسترسی فیزیکی به سیستم پیدا کنند، بازهم قادر به مشاهده محتویات فایلها نخواهند بود. اگر دادهها را در فضای ذخیرهسازی رمزگذاری کنید و یک هکر به نحوی مجوزها را دور بزند، از غیرقابل خواندن دادهها اطمینان حاصل خواهید کرد.

هنگامی که اطلاعات در حال انتقال را رمزگذاری میکنید، معمولاً کانال ارتباطی بین دو سیستم را رمزگذاری میکنید. یعنی تمام دادههایی که از کانال ارتباطی عبور میکنند رمزگذاری میشوند. با رمزگذاری اطلاعات در حال انتقال، اطمینان حاصل میکنید که شخصی که در حال شنود ارتباط است قادر نیست خدشهای به اطلاعات وارد کرده یا آنها را بخواند.

نکته: یکی از اهداف اصلی امنیت اطلاعات محرمانه نگه داشتن اطلاعات است. شما میتوانید این کار را با پیادهسازی مکانیزم رمزگذاری دادهها و ارتباطات و با پیادهسازی مفاهیم کنترل دسترسی مانند مجوزها انجام دهید.

استگانوگرافی (Steganography)

راه دیگر برای پنهان کردن اطلاعات، در تلاش برای محرمانه نگه داشتن آنها، استفاده از استگانوگرافی است. Steganography روشی برای پنهان کردن اطلاعات در مناطق غیرقابل مشاهده یک فایل دیگر است. به عنوان مثال، میتوانید یک فایل متنی را در یک فایل گرافیکی جاسازی کنید. اطلاعات با استفاده از یک برنامه در فایل گرافیکی قرار گرفته و رمز عبور به فایل تخصیص داده میشود. پس از ارسال فایل گرافیکی به گیرنده مورد نظر، گیرنده مورد نظر از برنامه steganography برای خواندن اطلاعات متنی از فایل استفاده میکند. نمونههای دیگر استگانوگرافی شامل پنهان کردن دادهها در فایلهای MP3 و فایلهای ویدئویی است.

استگانوگرافی نیز توسط افرادی با انگیزههای خاص برای انتقال اطلاعات مخفی استفاده میشود. به عنوان مثال، یک گروه بینالمللی از هکرها میتوانند از یک وبسایت به ظاهر معمولی که حاوی تصاویر در صفحات وب است برای برقراری ارتباط با یکدیگر استفاده کنند. اعضا میتوانند فایلهای متنی را که جزئیات طرح بعدی را شامل میشود را درون یک فایل گرافیکی پنهان کنند تا سایر هکرهای گروه بدانند که قرار است چه کاری را انجام دهند. در این روش فایل روی وبسایتی بارگذاری میشود، هکرها آنرا دانلود کرده و از برنامه استگانوگرافی برای استخراج فایل متنی از گرافیک استفاده میکنند.

تمامیت (Integrity)

مفهوم یکپارچگی دادهها به این نکته اشاره دارد که اطمینان حاصل شود وقتی دادهها از یک منبع به مقصد ارسال میشوند، اطلاعات دریافتی در مقصد در حین انتقال تغییر نکرده باشد. یکپارچگی داده همچنین به این معنی است که اگر فایلی را در درایوی ذخیره میکنید و بعداً آنرا باز کنید، مطمئن باشید که دادهها در هنگام ذخیرهسازی تغییر نکردهاند.

هش کردن (Hashing)

برای اطمینان از یکپارچگی دادهها هنگام برقراری ارتباط از طریق یک شبکه، سیستم ارسال کننده دادهها را از طریق یک الگوریتم ریاضی، معروف به الگوریتم هش، اجرا میکند که سپس یک پاسخ (معروف به مقدار هش) تولید میکند. سپس این مقدار هش همراه با دادهها ارسال میشود. در انتهای مسیر انتقال، سیستم مقصد دادهها را از طریق همان الگوریتم ریاضی اجرا میکند تا یک پاسخ (مقدار هش) تولید کند. هنگامی که سیستم مقصد مقدار هش محاسبه شده را بهدست آورد، سپس آنرا با مقدار هش ارسال شده با پیام مقایسه میکند - اگر مقادیر یکسان باشند، فرض میشود که دادهها تغییر نکردهاند. این فرآیند در شکل زیر نشان داده شده است.

یکپارچگی دادهها نه تنها به یکپارچگی دادههای در حال انتقال بلکه به دادههای ذخیره شده روی رسانه اشاره دارد. در محیطهای بسیار امن، ممکن است بخواهید مطمئن شوید که پس از ذخیره یک فایل توسط کاربر، تا زمانی که کاربر فایل را دوباره باز نکند، نمیتوان فایل را تغییر داد. برای تأیید یکپارچگی فایل، میتوانید از یک برنامه یکپارچگی فایل استفاده کنید که مقادیر هش فایل را هنگام ذخیره فایل محاسبه میکند و سپس مقدار هش ذخیرهشده را با مقدار هش محاسبهشده با باز کردن مجدد فایل مقایسه میکند. اگر فایل از آخرین باری که کاربر با فایل کار کرده تغییر کرده باشد، مقادیر هش متفاوت خواهد بود و به کاربر اطلاع داده میشود که فایل تغییر کرده است.

نکته: یکپارچگی شامل حصول اطمینان از این موضوع است که دادههایی که ارسال میکنید همان چیزی است که مقصد انتظار دریافت آنها را دارد. Hashing یک فناوری محبوب است که برای اطمینان از یکپارچگی دادهها استفاده میشود.

یکپارچگی دادهها امروزه در بسیاری از سناریوها استفاده میشود. چند مورد از این سناریوها به شرح زیر است:

■ دانلود فایلها هنگامی که برنامهای را از اینترنت دانلود میکنید، اکثر فروشندگان مقدار هش فایلی را که دانلود میکنید به شما میگویند تا بتوانید پس از دانلود فایل، یکپارچگی آن را بررسی کنید. بررسی یکپارچگی فایل دانلود شده این اطمینان را میدهد که فایل در حین دانلود تغییر نکرده است.

■ اجرای درست جرمشناسی دیجیتالی. سازمانهای مجری قانون تحقیقاتی را روی رایانه مظنون انجام میدهند، اما قبل از اینکه حتی به دادهها نگاه کنند، یک مقدار هش ایجاد کنند تا بعداً در دادگاه ثابت کنند که اطلاعات را تغییر نداده یا جاسازی نکردهاند. اگر شواهد زیر سوال برود، مقادیر هش دادهها قبل و بعد از تحقیق با هم مقایسه میشوند – اگر یکسان باشند، دادهها تغییر نکرده است.

نکته دیگری که در مورد یکپارچگی داده باید به آن اشاره کرد این است که پیادهسازی راهحلهایی مانند مجوزها میتواند به محافظت از یکپارچگی دادهها کمک کنند، زیرا اگر کنترل کنید چه کسی مجاز به تغییر دادهها است، به شکل سادهتری قادر به پیگیری وضعیت دادههای تغییر پیدا کرده هستید.

سایر مفاهیم یکپارچگی

هش کردن تنها راهکاری برای حفظ اصل یکپارچگی نیست که باید برای آزمون گواهینامه Security+ با آن آشنا باشید. علاوه بر آن باید با اصطلاحات و مفاهیم امنیتی زیر آشنا باشید:

■ Digital signature امضای دیجیتالی روی یک پیام به معنای آن است که فرستنده پیام ثابت کند، محتوایی که قصد ارسال آنرا دارد مورد تاییدش قرار دارد. از آنجایی که امضا با استفاده از کلید خصوصی یک شخص ایجاد میشود و فقط آن شخص به کلید خصوصی دسترسی دارد، ثابت میکند که فرستنده همان کسی است که مدعی است.

■ Digital certificate گواهی دیجیتال یک فایل الکترونیکی است که برای انتقال کلیدها برای رمزگذاری یا امضای دیجیتالی پیامها استفاده میشود.

■ Nonrepudiation عدم انکار مفهومی است که تضمین میکند کسی نمیتواند در ارسال پیام خللی ایجاد کرده یا محتوای آنرا تغییر دهد. رویکردی که به یکپارچگی سیستم کمک میکند. شما میتوانید از امضای دیجیتال یا حسابرسی به عنوان روشی برای اجرای مفهوم فوق استفاده کنید.

دسترسپذیری (Availability)

دسترسپذیری، سومین هدف اساسی امنیت اطلاعات در سه گانه CIA است که اشاره به این نکته دارد که اطلاعات همواره و هر زمان کاربر نیاز داشته باشد در دسترس قرار دارند. این جنبه از امنیت اطلاعات در بیشتر موارد نادیده گرفته میشود. تکنیکهای مختلفی برای اطمینان از حفظ اصل دسترسپذیری وجود دارد که در مقالات آتی به آنها اشاره میکنیم. امروزه راهحلهای زیر به شکل گسترده توسط کارشناسان امنیتی برای حفظ دسترسپذیری اطلاعات استفاده میشود:

■ Permissions: پیادهسازی مجوزها راهی حصول اطمینان از دسترسپذیری اطلاعات است، زیرا اگر افرادی که قادر به حذف دادهها هستند را محدود کنید، احتمال اینکه دادهها به شکل پایداری در دسترس باشند زیاد خواهد بود.

■ Backup: اطمینان حاصل کنید که بهطور منظم از اطلاعات مهم پشتیبانگیری میکنید تا اگر دادهها خراب یا در دسترس شدند، امکان بازایابی آنها از طریق نسخه پشتیبان به سهولت ممکن باشد.

■ Fault tolerance میتوانید راهحلهای افزونگی داده را پیادهسازی کنید تا مطمئن شوید که اگر یکی از هارد دیسکها خراب شد، درایوهای دیگر یک کپی از اطلاعات را دارند، رویکرد فوق بهنام تحمل خطا شناخته میشود. برای این منظور باید از مفهومی بهنام رید (RAID) به معنای آرایه اضافی دیسکهای مستقل استفاده کنید. با RAID، اگر یکی از درایوها خراب شود، درایوهای دیگر اطلاعات از دست رفته را دسترسپذیر میکنند.

■ Clustering: خوشهبندی برای اطمینان از در دسترسپذیری سرویسهایی مانند ایمیل یا سرورهای پایگاه داده استفاده میشود. رویکرد فوق تضمین میدهد که قابلیت دسترسی بالا به بهترین شکل رعایت میشود. خوشهبندی به شما این امکان را میدهد که چند سرور را به عنوان یک مفهوم واحد در نظر بگیرید تا در صورت خرابی یک سرور، سرور دیگری حجم کار را بر عهده بگیرد. به عنوان مثال، میتوانید سرور ایمیل خود را روی هر دو سرور (به نام گره) نصب کنید، که یک سرور به عنوان گره فعال (در حال حاضر آنلاین) و سرور دیگر به عنوان گره غیرفعال (نه آنلاین) عمل میکند. هنگامی که گره فعال از کار میافتد، گره غیرفعال به گره فعال تبدیل میشود تا کاربران همچنان به ایمیل دسترسی داشته باشند.

■ Patching: بهروز نگهداشتن سیستم و برطرف کردن باگهای امنیتی فوری امنیتی بهعنوان وصلهکردن شناخته میشود. وصله کردن یک مکانیزم برای کاهش آسیبپذیریهای مستتر در سیستمها است که احتمال حملههای سایبری را کاهش میدهد.

نکته: یکی از أصول مهم امنیت اطلاعات که اغلب نادیده گرفته میشود، اطمینان از دسترسپذیری دادهها یا خدمات است. تکنیکهای رایج برای اطمینان از دسترسپذیری، پشتیبانگیری از دادهها و راهحلهای با دسترسی بالا مانند RAID (آرایه اضافی دیسکهای مستقل) و خوشهبندی است.

مسئوليتپذیری (Accountability)

یک روند که در سالهای اخیر در ارتباط با اصل CIA دستخوش تغییراتی شده، اصل A برای نشان دادن دسترسپذیری و پاسخگویی (یا اضافه کردن یک A برای نشان دادن پاسخگویی، CIAA) است. مسئولیتپذیری اطمینان از این موضوع است که کاربران در قبال اقدامات خود پاسخگو هستند. بهطور مثال، اگر شخصی بهطور غیراصولی فایلی را حذف کند، سابقهای از اقدامات او ثبت شده تا در آینده پاسخگوی کار خود باشد.

شما مسئولیتپذیری را در سازمان با پیادهسازی ویژگیهای حسابرسی و ثبت گزارش در سیستمها، روترها، فایروالها و در برنامهها پیادهسازی میکنید. مفهوم این است که اگر شما فعالیت را ثبت کنید و بتوانید شناسایی کنید که چه کسی باعث وقوع یک رویداد خاص شده است، میتوانید آن شخص را مسئول اعمال خود بدانید. در زیر برخی از روشهای رایج برای پیادهسازی مسئولیتپذیری در سازمان آورده شده است:

■ فایلهای گزارش (Log Files): این امکان وجود دارد که بیشتر سرویسهای شبکه را به گونهای پیادهسازی کرد تا بهطور خودکار گزارشی در ارتباط با فعالیتهای انجام شده را درون فایلهایی ثبت کنند. رویکرد فوق این اطمینان را میدهد که بدانید چه افرادی در چه زمانهایی به سامانهها وارد شدهاند و چه کارهایی انجام دادهاند. در این حالت اگر حادثهای به وجود آید از طریق فایلهای گزارش به راحتی قادر به شناسایی محل وقوع حادثه هستید.

■ فایلهای حسابرسی (Audit Files) بیشتر سیستمعاملها دارای یک ویژگی ممیزی امنیتی هستند که به شما امکان میدهند رویدادهای مرتبط با امنیت را که در یک سیستم رخ میدهند مرور کنید. در ویندوز، این لاگ امنیتی در Event Viewer است. حتما گزارشهای ممیزی امنیتی را بهطور منظم بررسی کنید.

■ فایروالها و سرورهای پراکسی (Firewalls and proxy server): اکثر فایروالها و سرورهای پراکسی میتوانند فعالیت کاربر خروجی را ثبت کنند، مانند وبسایتهایی که بازدید میشوند و برنامههایی که بستههایی را ارسال میکنند. حتماً لاگهای فایروال و سرور پروکسی را به طور منظم بررسی کنید تا کاربران در قبال اقدامات خود پاسخگو باشند.

■ گزارش برنامهها (Application Loggings): ثبت فعالیت در برنامهها اهمیت بیشتری پیدا میکند. به عنوان مثال، اگر شخصی سابقه مشتری یا خریدی را از سیستم خرید را حذف کند، شما میخواهید علت را جویا شوید. برای این منظور باید بدانید که چه سطوحی از ورود به سیستم در همه برنامههای مهم تعریف شدهاند (همان سطح دسترسی و مجوزها) و به کارمندان اطلاع دهید که تمامی فعالیتهای آنها ثبت میشوند. رویکرد فوق به آنها کمک میکند در قبال انجام کارهای خود پاسخگو باشند. به عنوان مثال، مایکروسافت SQL Server دارای ویژگیهایی است که به توسعهدهندگان پایگاه داده اجازه میدهد تا لاگ و ممیزی را در برنامه پایگاه داده پیادهسازی کنند.

نکته: آزمون Security+ از شما انتظار دارد که CIA و روشهای مختلف اجرای محرمانه بودن، یکپارچگی و در دسترس بودن را به خوبی بدانید.

سناریوی تمرینی

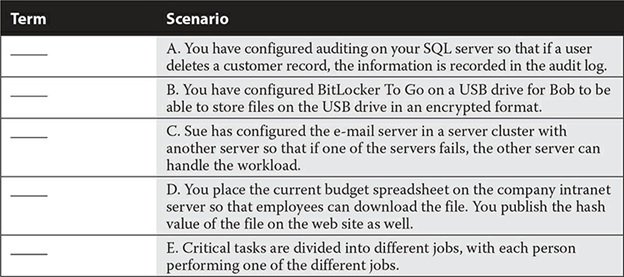

برای آنکه سطح دانش خود در ارتباط با اهداف امنیتی (محرمانه بودن، یکپارچگی، در دسترس بودن، یا پاسخگویی) را محک بزنید به پرسشهای نشان داده شده در جدول زیر پاسخ دهید.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

- تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

استخدام کارشناس تست نفوذ - خرید هارد اکسترنال - فروش کابل شبکه

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟