سیستمعاملی جدید با یک رابط کاربری جدید

سیستمعامل ویندوز 11 نه تنها به دلیل تغییرات ظاهری نسبت به ویندوز 10 مورد توجه رسانهها قرار گرفته است، بلکه ویژگیهای امنیتی جالب توجهی در این سیستمعامل قرار گرفته که برخی از آنها واقعا کارآمد هستند. یکی از گلایهمندیهای کاربران از ویندوز 10 این است که مجبور هستند بهطور مستمر بهروزرسانیهای امنیتی مختلف ویندوز 10 را نصب کنند تا هکرها موفق نشوند از آسیبپذیریهای بحرانی مثل اسپکتر، ملتداون و پرینت اسپولر استفاده کنند. در حالی که بخش عمدهای از آسیبپذیریهای ویندوز 10 وضعیت بحرانی و خطرناک نداشتند، اما به هر ترتیب آلوده به آسیبپذیریهایی بودند که هکرها میتوانستند با استفاده از آنها و در صورت بهروز نبودن ویندوز 10 به سیستمهای کاربران حمله کنند. همین مسئله باعث شد تا این شرکت همگام با انتشار ویندوز 11 به شکل جدیتری به مبحث امنیت دقت کند. در یک کلام باید گفت ویندوز 11 از زمان انتشار تا بهامروز امنیت بهتری نسبت به ویندوز 10 داشته است. مایکروسافت برای بهبود امنیت ویندوز 11 روی مولفههای کلیدی خاصی متمرکز شد که نگاه کوتاهی به آنها خواهیم داشت.

ریزتراشه TPM

هنگامی که مایکروسافت پیشنیازهای نصب ویندوز 11 را اعلام کرد روی تراشه TPM 2.0 تاکید زیادی داشت. تراشههای TPM تقریبا نزدیک به ده سال است که روی مادربوردهای کامپیوترهای خانگی و لپتاپها وجود دارند، اما بخش عمدهای از شرکتهای نرمافزاری و حتا مایکروسافت خیلی آنرا جدی نمیگرفتند. تراشه رمزنگاری TPM برای ذخیره گذرواژهها، و تاییدیههای مختلف استفاده میشود. به بیان دقیقتر، TPM از اطلاعات ذخیره شده برای شناسایی و احراز هویت دستگاهها، نرمافزارها و کاربران استفاده میکند. بهطور مثال، در ویندوز 11 قابلیت ویندوز هلو در کنار ریزتراشه TPM 2.0 برای ایمنسازی فرایند ورود به سیستم به شکل روانتری قابل استفاده است. TPM 2.0 یک ویژگی خاص در ارتباط با ویندوز هلو را ذخیرهسازی میکند که برای احراز هویت کاربر از آن استفاده میشود. مایکروسافت در توضیح چرایی استفاده از تراشه TPM 2.0 به جای نسخه قدیمیتر آن یعنی TPM 1.2 اعلام کرد که نسخه جدید از الگوریتمهای رمزنگاری بهتری پشتیبانی میکند. به بیان سادهتر، تراشه TPM 2.0 اطمینان میدهد که کامپیوترهای مجهز به ویندوز 11 در امنیت بهتری نسبت به گذشته قرار دارند.

قابلیت امنیت بر پایه مجازیسازی (VBS)

یکی دیگر از قابلیتهایی که مایکروسافت به ویندوز 11 اضافه کرده، امنیت بر پایه مجازیسازی است. البته این ویژگی جدید نیست و پیشتر مایکروسافت آنرا در ویندوز 10 و به عنوان لایه حفاظتی اختیاری در اختیار سازمانها قرار داده بود. اکنون ویژگی مذکور بهشکل عمومی در ویندوز 11 قرار گرفته است این ویژگی برای حفاظت از پردازهها و سگمنتهای دادهای ذخیره شده در حافظه سیستمی استفاده میشود. بهطوری که مکانی ایمن و ایزوله برای آنها ایجاد میکند. VBS در ویندوز 11 اجازه میدهد تا سیستمعامل از قابلیت مجازیسازی پردازندههای جدید در سطح سختافزار برای ایزوله کردن محیط امن حافظه و میزبانی از قابلیتهای امنیتی جدید در محیط سیستمعامل مانند HVCI استفاده کند. شکل 1 جایگاه فناوری HVCI و VBS در هسته کرنل ویندوز 11 را نشان میدهد.

شکل 1

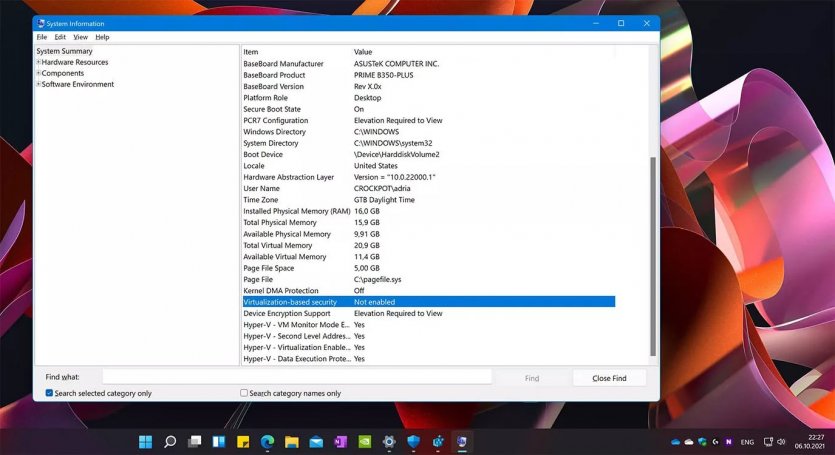

به عبارت دیگر، VBS بخشی از حافظه اصلی سیستم را به خود اختصاص میدهد و آنرا از سیستم جدا میکند و سپس از فضای ایزوله شده برای نگهداری ماژولهای امنیتی استفاده میکند. مایکروسافت سعی دارد از قابلیت فوق به عنوان حربهای برای مقابله با هکرها و محافظت از کاربران در برابر حملههای سایبری استفاده کند. کاری که دو ویژگی VBS و HVCI انجام میدهند این است که از نفوذ هکرها به سیستم از طریق اجرای کدهای مخرب در نرمافزارها و درایورهایی که در ظاهر تأییدشده و مورد اعتماد هستند پیشگیری میکنند، زیرا تلاش آنها برای نفوذ به سیستم با استفاده از روش بررسی یکپارچگی کد با شکست روبرو میشود. با اینحال، کارشناسان امنیتی نسبت به این مسئله تردید دارند، زیرا به لحاظ تئوری ماژولهای فوق عملکرد خوبی دارند، اما بررسیهای بیشتر نشان میدهند این دو ویژگی عملکرد سامانهها را کاهش میدهند و به ویژه در انجام بازیها به میزان 28 درصد باعث افت عملکرد سیستم میشوند. نکتهای که باید به آن دقت کنید این است که اگر از ویندوز 10 به ویندوز 11 مهاجرت کردهاید، VBS مادامی که روی ویندوز 10 فعال نشده باشد، فعال نخواهد شد. البته این ویژگی در کامپیوترهای جدید به شکل پیشفرض یا هنگامی که ویندوز 11 را از ابتدا بهشکل کامل روی سیستمی نصب میکنید، فعال میشود؛ بنابراین دانستن این نکته که ویژگی مذکور روی دستگاه شما فعال است یا خیر و نحوه غیر فعال کردن آن برای دستیابی به عملکرد سابق حائز اهمیت است. اگر به هر دلیلی قصد دارید، قابلیت فوق را غیر فعال کنید، ابتدا باید اطمینان حاصل کنید که فعال است یا خیر. برای این منظور برنامه System Information را اجرا کنید که اطلاعات کامل سیستم را نشان میدهد. در بخش System Summary، ردیف Virtualization-based security را بررسی کنید، اگر گزینه Not Enabled نمایش داده شده، نیازی به انجام کار اضافی نیست. اگر Running نمایش داده میشود، مراحل زیر را دنبال کنید (شکل 2).

شکل 2

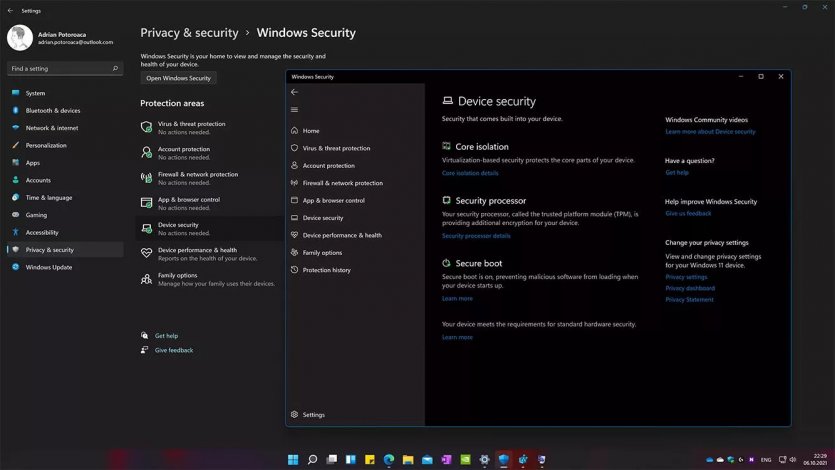

دو راهکار برای غیرفعال کردن VBS در ویندوز 11 وجود دارد. در روش اول، برنامه Settings را اجرا کنید، در پنل سمت چپ تنظیمات، روی بخش Privacy & Security کلیک کنید. در این حالت تنظیمات امنیتی، مجوزهای ویندوز و برنامهها را مشاهده میکنید. روی اولین گزینه که Windows Security نام دارد کلیک کنید و در ادامه روی Device Security کلیک کنید. در مرحله بعد گزینه آبی رنگ Core isolation details را انتخاب کنید. در این بخش، نماد تغییر وضعیت Memory Integrity را مشاهده میکنید. اگر روشن است باید آنرا خاموش کنید. پس از انجام این مراحل، سیستم را راهاندازی کنید تا تغییرات اعمال شوند (شکل 3).

شکل 3

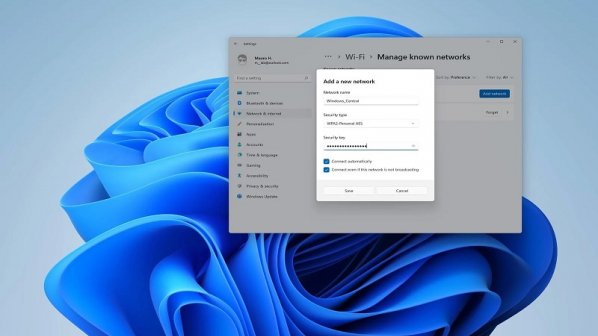

راه دوم، غیر فعال کردن VBS از طریق رجیستری ویندوز است. در کادر جستوجوی ویندوز 11 عبارت Registry Editor را تایپ کنید و روی گزینه انتخاب شده کلیک کنید. اکنون به مسیر زیر بروید.

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\DeviceGuard

در بخش سمت راست، یک کلید DWORD Value به نام EnableVirtualizationBasedSecurity وجود دارد. دو بار روی آن کلیک کنید و مقدار فیلد Value data را به 0 تنظیم کنید. پس از انجام اینکار سیستم را راهاندازی کنید تا تغییرات اعمال شوند (شکل 4).

شکل 4

قابلیت Hypervisor-Protected Code Integrity

مایکروسافت همراه با بهروزرسانی آوریل 2018 ویندوز 10 ویژگیهای امنیتی جدیدی بهنامهای Core Isolation و Memory Integrity را معرفی کرد، اما تنها در نسخه سازمانی ویندوز 10 قرار داشت، اما دیگر اینگونه نیست و نسخههای مختلف ویندوز 11 از آن پشتیبانی میکنند. این دو ویژگی قدرتمند از رویکرد مجازیسازی برای محافظت از پردازههای هسته سیستمعامل در برابر دستکاری و خرابکاری استفاده میکنند. البته قابلیت محافظت از حافظه در حالت پیشفرض برای سیستمهای مجهز به ویندوز 10 غیر فعال بود، اما در ویندوز 11 از همان ابتدا ویژگی فوق فعال است. قابلیت فوق با ویژگی جدید دیگری بهنام Core Isolation به محافظت از سیستم کاربران میپردازد. ویژگی امنیتی مهم دیگر مرتبط با ماژولهای فوق Memory Integrity نام دارد که بهنام HVCI سرنام Hypervisor protected Code Integrity از آن یاد میشود. قابلیت محافظت مجازی از یکپارچکی کد (HVCI) در واقع یکی از ویژگیهای VBS است که از محیط ایزوله ایجاد شده توسط VBS حفاظت میکند. HVCI اطمینان خاطر میدهد که هسته ویندوز در امنیت کامل قرار دارد. آمارها نشان میدهند بخش عمدهای از آسیبپذیریهای ویندوز مرتبط با هسته این سیستمعامل هستند و به همین خاطر HVCI نقش کلیدی در امنیت ویندوز 11 دارد. به بیان سادهتر میتوان گفت که HVCI بهطور دایم هسته سیستمعامل را بررسی میکند تا کدهای مخربی به آن وارد نشوند. تنها نکته منفی که پیرامون HVCI وجود دارد این است که ماژول فوق عملکرد پردازندههای قدیمی را کاهش میدهد و به همین دلیل است که مایکروسافت ویندوز 11 را به پردازندههای نسل 8 اینتل و بالاتر و پردازندههای Zen 2 و بالاتر ایامدی محدود کرده است. پردازندههای جدید از سختافزار خاصی برای پشتیبانی از HVCI استفاده میکنند تا عملکرد آنها کاهش پیدا نکند.

بوت امن UEFI

قبل از صحبت درباره بوت امن UEFI بهتر است به این نکته اشاره کنیم که اگر سیستم شما قبل از بوت آلوده شود، هیچ کاری از دست ابزارهای امنیتی و پروتکلهای ویندوز بر نمیآید و باید سیستم خود را به مراکز معتبر ببرید تا کدهای مخربی درون رام سیستم پاک شوند، این حالت هنگامی به وجود میآید که سیستم خود را با یک فلش آلوده راهاندازی کرده باشید. به بیان دقیقتر، اگر ویندوز با یک کد مخرب راهاندازی شود، کد مخرب میتواند از تمامی لایههای امنیتی عبور کند. بوت امن UEFI به کاربران این اطمینان خاطر را میدهد که سیستم آنها آلوده به بدافزاری نخواهد شد و تنها به برنامهها و اسکریپتهای معتبر اجازه اجرا میدهد. این منبع قابل اعتماد میتواند سازنده دستگاه، سازنده تراشه یا مایکروسافت باشد. تمامی دستگاههای مجهز به ویندوز 11 از همان ابتدای کار از طریق بوت امن UEFI راهاندازی میشوند و همین نکته باعث میشود که سطح امنیت سیستمعامل جدید مایکروسافت بهتر از ویندوز 10 باشد.

Secure Boot چیست؟

Secure boot یک استاندارد امنیتی است که توسط اعضای صنعت کامپیوتر برای حصول اطمینان از بوت دستگاه تنها با استفاده از نرمافزارهایی است که مورد اعتماد سازنده تجهیزات اصلی (OEM) هستند. Secure Boot کنترل میکند کدام درایورهای راهانداز و فایلهای سیستمی مجاز به فعال شدن روی کامپیوتر هستند. این ویژگی نقاط مثبت و منفی دارد. از یک سو، میتواند به مقابله با طیف گستردهای از بدافزارها بپردازد و از سامانهها در برابر تهدیدات بدافزاری و باجافزار محافظت کند. در سویی دیگر، میتواند مانع نصب سیستمعاملهای چندگانه و به نمایش درآمدن دو گزینه هنگام روشن کردن سامانهها شود. بنابراین، این احتمال وجود دارد که اگر در نظر دارید با توزیعهای لینوکسی کار کنید، Secure Boot مشکلاتی به وجود آورد.

Microsoft Azure Attestation

ویندوز 11 با پشتیبانی از Microsoft Azure Attestation از راهحلهای امنیتی اعتماد صفر (Zero Trust) با هدف ارایه یک لایه امنیتی مضاعف برای ویندوز 11 استفاده کرده است. کاربران میتوانند خطمشیهای اعتماد صفر را برای دسترسی به منابع حساس ابری به کار گیرند. پشتیبانی از Microsoft Azure Attestation به ویندوز 11 کمک میکند اطلاعات موردنیاز را از طریق گواهیها بهدست آورد. به بیان دقیقتر، سازمانها میتوانند به درک درستی از وضعیت امنیتی واقعیشان دسترسی داشته باشند. این خطمشیهای انطباقی Azure Attestation هویت و پلتفرم را تأیید و نقش مهمی در حفاظت از منابع شرکتی ایفا میکند.

سایر ویژگیهای امنیتی ویندوز 11

مایکروسافت در خبری که اوایل آبانماه 1400 منتشر شد اعلام کرد که هنوز هم روی ویژگیهای امنیتی ویندوز 11 با هدف بهبود مکانیزمهای امنیتی برای مقابله با تهدیدات نوین در حال کار است تا یک پلتفرم قدرتمند یکپارچه در اختیار کاربران قرار دهد. نسل جدید سیستمعاملهای دسکتاپ مایکروسافت با استفاده از پردازندههای پیشرفتهتر و مکانیزمهایی مثل امنیت مبتنی بر مجازیسازی (VBS)، یکپارچگی کد محافظتشده هایپروایزر (HVCI) و بوت امن داخلی، امنیت پایه را بهبود بخشیدهاند، بهطوری که این ویژگیها بهشکل پیشفرض فعال هستند تا از دستگاهها در مقابل بدافزارهای متداول، باجافزارها و حملههای پیچیدهتر محافظت کند. ویندوز 11 با نوآوریهای امنیتی جدید، مانند حفاظت از پشتههای سختافزاری برای مولفههای سختافزاری مثل پردازندههای مرکزی اینتل و ایامدی AMD سعی کرده است تا مشکلاتی که سال 2009 میلادی پدید آمد تکرار نشوند. رویکرد فوق به محافظت از کاربران در برابر آسیبپذیری روز صفر کمک زیادی میکند.

در ویندوز 11 برای حفاظت بهتر از اطلاعات کاربران، عملکرد مکانیزم امنیتی Windows Hello بهتر شده است. علاوه بر این، برای شرکتها، Windows Hello for Business از مدلهای ساده بدون گذرواژه برای دستیابی به وضعیت deploy-to-run در چند دقیقه پشتیبانی میکند. بهعلاوه، این سیستم شامل کنترل دقیق روشهای تأیید اعتبار سرپرستان IT است و میتواند به شکل بهتری از دادهها و هویت حسابهای کاربری محافظت کند.

مایکروسافت میگوید در ویندوز 11 امنیت و بهرهوری همگام با هم در حال پیشرفت هستند، البته در برخی موارد این گفته صحیح نیست. این مولفهها در پسزمینه تلاش میکنند بدون افت محسوس عملکرد یا خراب کردن تجربه کاربری، امنیت بهتری در اختیار کاربران قرار دهند. با اینحال، اخبار منتشر شده نشان میدهند دستکم یکسان دیگر ویندوز 11 به پایداری و عملکردی خواهد رسید که مدنظر کاربران حرفهای است.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟