برای مطالعه بخش قبل روی این آدرس کلیک کنید.

وضعیت امنیتی

هنگامی که الزامات پایه امنیتی ایجاد و مستندسازی شدند، زمان آن فرا میرسد که خط پایه امنیتی را پیادهسازی کنید. برای این منظور باید به مراحل کلیدی مدیریت خطوط پایه امنیتی دقت کنید.

پیکربندی خط پایه اولیه (Initial Baseline Configuration): برای پیکربندی خط پایه امنیتی اولیه در یک سیستم، باید از اسناد پایه امنیتی استفاده کنید. به روشهای مختلفی میتوانید خط پایه امنیتی اولیه را برای یک سیستم اعمال کنید، یکی از موثرترین آنها ایمیجبرداری از یک سیستم با یک ایمیج از پیش پیکربندی شده یا شاید اعمال یک الگوی امنیتی برای سیستمی است که به خط پایه امنیتی اولیه نیاز دارد. ایمیجبرداری به فرآیندی اشاره دارد که از سیستمعامل تازه نصب شده روی یک سیستم کپی گرفته میشود تا اگر مشکلی پیش آمد یا نیاز بود سیستم عامل روی دستگاه دیگری نصب شود، این فرآیند در مدت زمان کمتری انجام شود.

نظارت مستمر امنیتی (Continuous Security Monitoring): هنگامی که سیستمی را با خط پایه امنیتی اولیه پیکربندی کردید، باید نظارت دقیقی بر سیستم اعمال کنید تا مطمئن شوید در حالت ایمن به کار خود ادامه میدهد. نظارت مستمر شامل تعدادی ابزار و فناوری برای کمک به شناسایی مسائل امنیتی در صورت بروز یک اتفاق است. شرکتها باید بهطور منظم از یک اسکنر کشفکننده آسیبپذیری برای بررسی سیستمها استفاده کنند. اسکن آسیبپذیری به شما در مورد هرگونه پیکربندی نادرست در امنیت سیستم اطلاع میدهد و همچنین به شما اطلاع میدهد که آیا وصلهای برای این منظور ارائه شده یا خیر. امروزه نرمافزارهای اسکن آسیبپذیری محبوبی وجود دارد که از آن جمله باید به Nessus (معمول برای لینوکس)، ابزار ویندوزی Microsoft Baseline Security Analyzer و GFI’s LANguard اشاره کرد. میتوانید MBSA را به صورت رایگان از وبسایت مایکروسافت دانلود و استفاده کنید یا میتوانید از نسخه رایگان Nessus برای اسکن حداکثر 16 آدرس IP استفاده کنید. نسخه کامل Nessus و LANguard پولی هستند، زیرا محصولات تجاری هستند. تعدادی از راهحل های نظارت سازمانی نیز در قالب ابزارهای تجاری در دسترس هستند که امکان خریداری آنها وجود دارد. بهطور مثال، SCOM سرنام System Center Operation Manager و ابزار SCCM سرنام System Center Configuration Manager ،که هر دو توسط مایکروسافت ارائه میشوند از آن جمله هستند.

نظارت مستمر همچنین شامل استفاده از ضد بدافزار برای محافظت از سیستمها در مقابل بدافزارها است. بهعنوان یک کارشناس امنیتی باید مطمئن شوید که وصلههای امنیتی را به طور منظم در سیستمها اعمال میکنید. چندین ابزار از جمله WSUS مایکروسافت برای کمک به وصله کردن در دسترس است. LANguard همچنین دارای یک ویژگی است که میتوانید از آن برای استقرار وصلهها در یک سیستم استفاده کنید. در نهایت، نظارت مستمر شامل استفاده از پروتکل مدیریت شبکه ساده (SNMP) برای نظارت بر پیکربندی و آمار دستگاههای شبکهای است که از SNMP پشتیبانی میکنند.

نکته: برای آزمون، به یاد داشته باشید که نظارت مستمر شامل نظارت مستمر بر آسیبپذیریها و پیکربندیهای نادرست، حفاظت در مقابل بدافزار، استقرار وصله، و نظارت بر پیکربندیها و بررسی وضعیت دستگاهها با SNMP است.

ترمیم/اصلاح (Remediation): بعد از اجرای اسکنر آسیبپذیری برای شناسایی اشتباهات پیکربندی یا وصلههای از دست رفته، باید مطمئن شوید که مشکل را اصلاح کردهاید. وصله کردن فرآیند اصلاح عیبی در سیستم است. برای مثال، اگر تنظیمات پیکربندی امنیتی را پیدا کردید که در سیستم اعمال نشده است، ممکن است لازم باشد به خط پایه امنیتی اولیه برگردید و مطمئن شوید که مرحله پیکربندی اعمال شده است.

ترمیم، همچنین ممکن است شامل اصلاح وضعیت امنیتی کاربرانی باشد که سعی در اتصال به شبکه دارند. به عنوان مثال، اگر از سرور خط مشی شبکه (NPS) استفاده میشود، بررسی کنید که آیا کاربر پچها و بهروزرسانی های تعریف ویروس را بهروز کرده است یا خیر. اگر کاربر آن شرایط خاص را نداشته باشد، NPS کاربر را در یک زیرشبکه محدود قرار میدهد که سیستم میتواند وصلههای گمشده و بهروزرسانی تعریف ویروس را دانلود و نصب کند. ابزار فوق نمونهای از فناوری است که برای کمک به اصلاح و حفظ امنیت استفاده میشود، زیرا کاربر در یک زیرشبکه محدود بدون دسترسی به منابع شبکه قرار می گیرد.

گزارشنویسی

اکثر سیستمها، دستگاهها و برنامهها را میتوان برای ارسال اعلانها هنگام وقوع رویدادهای خاص پیکربندی کرد، اما آنها از روشهای مختلفی برای گزارش در ارتباط با رویداد و سطح مخاطرهآمیز بودن آنها استفاده میکنند. در زیر روشهای محبوب گزارشدهی وجود دارد که باید برای امتحان Security+ با آنها آشنا باشید.

اخطارها(Alarms) از اخطار برای گزارشدهی رویدادهای حیاتی استفاده میشود که معمولاً به نوعی اقدام از سوی سرپرست سیستم یا شبکه را نیاز دارند. به عنوان مثال، ممکن است از یک اخطار برای اطلاع دادن به مدیر درباره ترافیک مشکوک در شبکه استفاده شود. در این حالت از اخطارها برای جلب توجه مدیران شبکه استفاده می شود تا بتوانند موضوع را بررسی کنند.

هشدارها (Alerts): هشدار شدت کمتری نسبت به اعلان دارد و بیشتر برای اطلاع دادن به سیستم یا سرپرست شبکه از وقوع یک رویداد خاص استفاده میشود، اما ممکن است هیچ اقدامی توسط سرپرست مورد نیاز نباشد. به طور معمول، یک هشدار برای اطلاع دادن به مدیر از تغییری که رخ داده است، مانند آنلاین شدن سیستم یا پاک شدن چاپگر استفاده میشود.

روندها (Trends): روند نوعی روش گزارشدهی است که برای شناسایی مسائل امنیتی مانند شخصی که در حال انجام اسکن پورت در شبکه است استفاده میشود. تجزیه و تحلیل روند معمولاً شامل بررسی پروندههای گزارش یا بستههای ضبط شده و تجزیه و تحلیل اطلاعات برای شناسایی روندی است که ممکن است به مدیر در درک آنچه در شبکه اتفاق میافتد کمک کند. به عنوان مثال، اگر مدیر شبکه به ضبط بسته نگاه میکند و میبیند که آدرس IP منبع یکسان در مدت زمان بسیار کوتاهی به چندین پورت متصل میشود، متوجه میشود که به احتمال زیاد یک پورت اسکن در حال انجام است.

روشهای قدرتمند برای ایمنسازی سرور

در این بخش به روشهایی اشاره میکنیم که برای ایمنسازی سرورهای شبکه در دسترس قرار دارند. از جمله این روشها باید به قفل کردن پورتهای باز و سرویسهای غیر ضروری در حال اجرا در هر سرور اشاره کرد.

سرورها

قبل از اینکه به انواع محبوب سرورها و گامهای رایجی که باید برای ایمنسازی سرورها نیاز دارید اشاره کنیم، ابتدا باید به نکاتی اشاره کنیم که در مورد همه سرورها صدق میکند. اولین کاری که باید با هر سروری انجام دهید این است که آن را ایمن کنید و فقط نرمافزارها و سرویسهای لازم را روی آن نصب کنید.

هنگامی که سیستم را ایمن کردید، مطمئن شوید که سیستم و برنامههایی که روی آن اجرا میشوند را وصله کردهاید. پس از وصله سیستم، مطمئن شوید که هرگونه خطمشی مانند سیاستهای رمز عبور و خطمشی قفل حساب را پیکربندی کرده و سپس حسابرسی را در سیستم فعال کردهاید.

همچنین، حسابهای کاربری را بررسی کنید. اکانتهای غیر ضروری را غیرفعال کنید و روی حسابهای باقیمانده رمز عبور قوی تنظیم کنید. همچنین نامهای حساب پیشفرض را به چیزی که به راحتی قابل حدس زدن نیست تغییر دهید. به عنوان مثال، میتوانید نام حساب کاربری Administrator را به HAL12345 تغییر دهید.

سرورهای HTTP

تمامی موارد ذکر شده در پاراگراف قبل در مورد سرورهای وب، صادق است، اما چند کار اضافیتر نیز وجود دارد که باید انجام دهید. ابتدا مطمئن شوید که سرورهای وب در یک DMZ قرار گرفتهاند، ناحیهای بین فایروال بیرونی و فایروال داخلی. وب سرور باید ایمن شود تا هیچ نرمافزار یا حساب کاربری اضافی روی سرور وجود نداشته باشد.

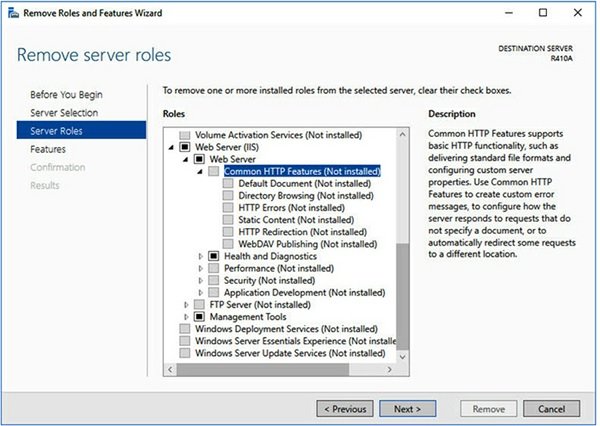

همچنین، ویژگیهای وب سرور را که قرار نیست استفاده شود، غیرفعال کنید. بهعنوان مثال، اگر وبسایت شما فقط از صفحات HTML ایستا استفاده میکند، مطمئن شوید که تمام ویژگیهای محتوای فعال مانند ASP و سمت سرور در وبسرور غیرفعال باشند. اگر به مدیر سرور بروید و Remove Roles and Features را انتخاب کنید، میتوانید ویژگیهای سرور IIS مایکروسافت را مدیریت کنید. در جادوگر، هنگامی که فهرستی از نقشها ارائه میشود، نقش سرور وب را گسترش دهید و ویژگیهایی را که قرار نیست استفاده کنید، از حالت انتخاب خارج کنید.

لازم به ذکر است که سالها قبل سرورهای ویندوز به صورت پیشفرض IIS را نصب میکردند، اما دیگر اینطور نیست. هنگام ارزیابی امنیت یک سرور، باید موارد نصب شده را بررسی کنید و اگر IIS به دلیل نصب آن توسط شخصی نصب شده است، باید تأیید کنید که به آن نیاز است و اگر نه، آنرا حذف کنید.

اگر قرار نیست عموم به وبسرور دسترسی داشته باشند، مطمئن شوید که دسترسی ناشناس را غیرفعال کردهاید (حسابهایی که به هر کسی اجازه دسترسی به سرور را میدهد) و احراز هویت را در سرور فعال کنید. اگر با دادههای محرمانه در وبسایت کار میکنید، مطمئن شوید که ترافیک وب را با SSL/TLS ایمن کنید.

سرورهای DNS

برای ایمنسازی سرور DNS خود، باید تمام مراحل بخش قبلی را اعمال کنید، اما علاوه بر این باید انتقال منطقه را در سرور DNS محدود کنید. انتقال منطقه زمانی اتفاق می افتد که سرور DNS اولیه دادههای DNS را به سرور DNS ثانویه ارسال میکند. اگر یک هکر دادههای DNS را با انجام یک انتقال منطقه به دست آورد، آدرسهای IP مورد استفاده توسط سیستمهای مختلف را خواهد داشت.

در ویژگیهای سرور DNS خود، باید گزینهای را پیدا کنید که در آن میتوانید سیستمهایی را که میتوانند انتقال منطقه را از سرور DNS خود دریافت کنند، محدود کنید. شما باید مطمئن شوید که فقط سرورهای DNS شما در فهرست شدهاند. شکل زیر نحوه محدود کردن انتقال منطقه در سرور DNS مایکروسافت را نشان میدهد.

همچنین، میتوانید پورت شماره 53 پروتکل TCP که توسط انتقال منطقه استفاده میشود را در فایروال خود مسدود کنید تا کسی خارج از شبکه نتواند انتقال منطقه را انجام دهد. اگر سرور DNS ثانویه در مکان دیگری در اینترنت دارید، ممکن است این گزینه در دسترس نباشد.

تمرین محدود کردن انتقالات منطقه DNS

در این تمرین مطمئن شوید که انتقالات ناحیه DNS روی سرور ویندوز شما فقط به سرورهای DNS ثانویه شما محدود میشود.

1. مطمئن شوید که ماشینهای مجازی ServerA و Windows 10 در حال اجرا هستند. از هر سیستم خارج شوید.

2. به سرور مجازی ماشین مجازی بروید. از منوی Start، DNS را انتخاب کنید تا کنسول مدیریت DNS راهاندازی شود.

3. ServerA در سمت چپ را گسترش دهید و سپس Forward Lookup Zones را گسترش دهید. روی منطقه DNS خود کلیک راست کرده و Properties را انتخاب کنید. بهعنوان مثال، روی certworld.loc کلیک راست کرده و Properties را انتخاب کنید.

4. در کادر گفتوگوی Zone Properties، زبانه Zone Transfers را انتخاب کنید.

5. کادر Allow Zone Transfers را علامت بزنید و سپس دکمه رادیویی Only to the Following Systems را انتخاب کنید.

6. آدرس IP کلاینت Windows 10 خود را تایپ کنید و سپس روی دکمه Add کلیک کنید تا سیستم Windows 10 به عنوان سیستمی که میتواند انتقالهای ناحیه را از این سرور DNS دریافت کند، اضافه شود. برای این تمرین، فرض کنید که سیستم ویندوز 10 سرور DNS ثانویه شما است.

7. OK را کلیک کنید.

8. به ماشین مجازی ویندوز 10 بروید و ابزار command prompt را اجرا کنید.

9. دستورات زیر را در خط فرمان تایپ کنید، بعد از هر دستور کلید اینتر را بزنید. برای مثال، نام دامنه شما ممکن است certworld.loc باشد.

Nslookup

Ls certword.loc

10. باید دادههای DNS را روی صفحه ببینید. اگر دستورات یکسانی را از سیستم دیگری امتحان کنید، باید خطای پرسوجو رد شد را دریافت کنید، زیرا انتقال منطقه فقط برای یک آدرس IP مجاز است.

سرورهای DHCP

میتوانید با استفاده از تمام تکنیکهای ایمنسازی مورد بحث در بخش سرورها به ایمنسازی سرورهای DHCP خود کمک کنید، اما میتوانید چند کار محتاطانه اضافی را اعمال کنید. ابتدا، هنگامی که یک محدوده ایجاد میکنید (آدرسهای IP برای ارائه DHCP)، فقط آدرسهای کافی برای آنچه در شبکه نیاز است تعریف کنید. به عنوان مثال، اگر 20 سیستم دارید که به آدرس نیاز دارند، باید محدودهای ایجاد کنید که تنها 20 آدرس را ارائه دهد. مزیت این است که اگر یک فرد غیرمجاز به شبکه متصل شود (سیستم شماره 21)، هیچ آدرس IP موجودی در محدوده سرور DHCP وجود نخواهد داشت تا به سیستم کلاینت بدهد. نتیجه این است که سیستم قادر به برقراری ارتباط در شبکه نخواهد بود.

علاوه بر داشتن آدرسهای کافی در محدوده، میتوانید رزرو آدرس را نیز پیادهسازی کنید، که در آن هر یک از 20 آدرسی که در محدوده ایجاد کردهاید یک آدرس MAC مرتبط با آن دارند. مزیت این است که هر آدرس فقط به کارت شبکهای اختصاص داده میشود که آدرس MAC مربوط به آن است.

سرورهای SMTP و سرورهای FTP

با سرورهای SMTP و سرورهای FTP، باید تکنیکهای ایمنسازی که در بخش سرور مورد بحث قرار گرفت را اعمال کنید، اما باز هم، باید اقدامات امنیتی خود را کمی فراتر ببرید.

هنگام کار با سرورهای SMTP، مطمئن شوید که سرور را با فایروال محافظت میکنید و پورت 25 TCP را باز کنید تا سرور SMTP از فایروال عبور کند و به سرور برسد. همچنین باید مطمئن شوید که رله SMTP در سرور SMTP غیرفعال است. رله SMTP مفهومی است که سرور SMTP شما هر پیام SMTP را که برای آن تعیین نشده است به سرور مقصد ارسال میکند. رله کردن فرایند جالبی نیست، زیرا یک هکر میتواند پیامهای اسپم را به سرور شما ارسال کند که سرور این پیامها را برای مقصد ارسال میکند. از نقطه نظر مقصد، سرور شما در حال ارسال هرزنامه است!

با سرورهای FTP، مطمئن شوید که محدودیتهایی برای آپلود فایلها در سرور FTP دارید و شاید اجازه دهید فقط فایلها از سرور دانلود شوند. همچنین باید تصمیم بگیرید که آیا اجازه دسترسی ناشناس به سرور FTP را بدهید یا افراد را مجبور به احراز هویت به سرور کنید. اگر احراز هویت اجباری انجام میدهید، مطمئن شوید که آنرا به روشی امن انجام میدهید.

استراتژیهای کاهش اشتراکات

تا این بخش از مقاله در مورد برخی از استراتژیهای رایج برای کاهش احتمال وقوع یک حادثه امنیتی نکاتی را یاد گرفتید. در اینجا خلاصهای از آن نکات که در آزمون سکیوریتی پلاس به آنها اشاره خواهند شد را بررسی میکنیم.

■ بخشبندی شبکه: تقسیمبندی شبکه به شما امکان میدهد کنترل کنید کدام سیستمها میتوانند با یکدیگر در شبکه ارتباط برقرار کنند. برای ایجاد بخشهای شبکه میتوانید از VLANها و زیرشبکههای IP استفاده کنید. در برخی سناریوهای رایج، شما میخواهید شبکه را به منظور جداسازی سیستمهای تولیدی از سیستمهای مشتری تقسیمبندی کنید. بهعنوان مثال، مهمانان هتل یا سیستمهای دانشجویی در یک محیط کلاس درس. شما همچنین میخواهید سیستمهای فوق سری را از سایر سیستمهای متمایز کرده و در یک محیط بسیار امن قرار دهید.

■ لایههای امنیتی: به فرآیند وصلهسازی سیستمها، با استفاده از فایروالها و بخشبندی شبکه و ایمنسازی سیستمها اشاره دارد.

■ فایروالهای لایه کاربرد: از فایروالهای لایه کاربرد استفاده کنید، زیرا به شما امکان میدهند ترافیک را بر اساس دادههای بارگذاری موجود در بسته فیلتر کنید.

■ بهروزرسانیهای دستی: بهروزرسانیهای سیستمها را بهطور منظم انجام دهید تا اطمینان حاصل کنید که هرگونه مشکل امنیتی شناختهشده در سیستم وصلهشده است.

■ کنترل نسخه میانافزار: حتماً بهروزرسانیهای میانافزار را برای دستگاههایی مانند روترها و سوئیچها بهطور منظم اعمال کنید.

■ Wrapperها: در صورت امکان، باید از wrapperهایی مانند Wrapperهای TCP برای ایجاد خطمشیهای اتصال به سرویسهای خاص در یک سیستم استفاده کنید. به عنوان مثال، در لینوکس میتوانید از فایل /etc/hosts.allow برای تعیین سیستمهایی استفاده کنید که میتوانند به خدماتی مانند سرویس FTP و سرویس HTTP دسترسی داشته باشند.

■ کنترل افزونگی و تنوع کنترل افزونگی: اصل امنیتی است که تضمین میکند محصولاتی را که برای ایجاد لایههای امنیتی استفاده میشوند متنوع کنید. به عنوان مثال، اگر تصمیم دارید چندین فایروال بین شبکه داخلی و اینترنت خود داشته باشید، می توانید چندین لایه فایروال ایجاد کنید که یک هکر برای دسترسی به شبکه داخلی باید آنها را به خطر بیاندازد. اگر از یک محصول فایروال در هر لایه استفاده کنید، زمانی که هکر متوجه میشود که چگونه اولین فایروال را به خطر بیندازد، بهراحتی میتواند بقیه فایروال را دور بزند. اگر محصولات فایروال متفاوتی را برای استفاده در هر لایه خریداری کنید، هر کدام آسیبپذیریهای متفاوتی خواهند داشت و هکر باید به جای استفاده از دانش به دست آمده از لایه اول، برای کشف نحوه عبور از هر یک وقت بگذارد.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

- تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟