برای مطالعه بخش قبل روی این آدرس کلیک کنید.

ایمنسازی شبکه بیسیم

چندین سال قبل که اولین روتر بیسیم خود را خریدم، چیزی در مورد مفاهیم بیسیم نمیردانستم و نگران بودم که نتوانم شبکه بیسیم را راهاندازی کنم. وقتی روتر بی سیم (نقطه دسترسی) را از جعبه خارج کردم و پریز برق متصل کردم، نگرانیهای من به سرعت برطرف شد. لپتاپ من تقریباً بلافاصله وصل شد! از اینکه اتصال به شبکه بیسیم چقدر آسان بود شگفتزده شدم، هیچ پیکربندی مورد نیاز نبود. بهمرور زمان به این نکته فکر کردم که اگر لپتاپ من بدون پیکربندی به شبکه متصل شود، چه چیزی مانع از اتصال بقیه جهان به شبکه بیسیم من میشود؟ البته پاسخ این است که هیچ چیز مانع از این نمیشود که فردی بیرون از آپارتمان یا حیاط خانه من بنشیند و موفق نشود به شبکه بیسیم من وصل شود. من باید بفهمم که چگونه دسترسی غیرمجاز به نقطه دسترسی بیسیم خود را متوقف کنم.

میتوانید از تکنیکهای مختلفی برای جلوگیری از اتصال افراد غیرمجاز به شبکه بیسیم خود استفاده کنید. ممکن است بخواهید برخی یا همه این ویژگیها را پیاده سازی کنید. برای کمک به ایمنسازی زیرساخت بیسیم خود، به تغییر تنظیمات روتر مانند رمز عبور مدیریت، SSID و فیلتر MAC توجه کنید. در زیر برخی از بهترین شیوههای اساسی برای ایمنسازی روتر بیسیم شما آورده شده است. میتوانید مراحل پیکربندی این ویژگیها را در بخش بعدی پیکربندی شبکه بیسیم ببینید.

بهترین شیوههای امنیتی

اکنون که درک اولیهای از مفاهیم و اصطلاحات بیسیم دارید، اجازه دهید در هنگام پیکربندی یک شبکه بیسیم برخی از بهترین شیوههای امنیتی را بررسی کنیم. برای داشتن یک محیط امن باید تعدادی تغییر در تنظیمات پیشفرض یک نقطه دسترسی بیسیم ایجاد کنید.

رمز عبور مدیریت را تغییر دهید

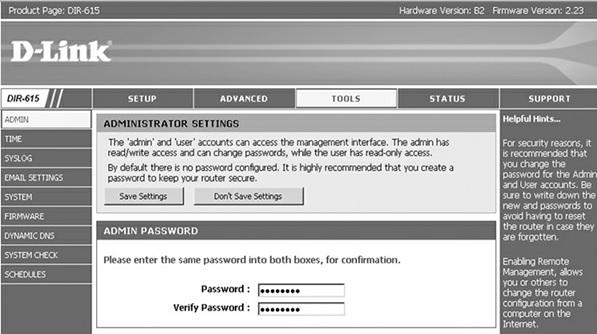

اولین کاری که باید بعد از خارج کردن روتر بیسیم از جعبه و وصل کردن آن به پریز برق و خط تلفن انجام دهید، تغییر رمز عبور مدیریت است. رمز عبور admin برای اتصال به صفحات مدیریت وب و تغییر تنظیمات روتر مورد نیاز است. همه روترها یک رمز عبور پیشفرض مدیریتی دارند، بنابراین حتما رمز عبور را از پیشفرض تغییر دهید.

شکل زیر نحوه تغییر رمز عبور مدیریت در روتر D-Link را با رفتن به لینک Tools در بالا و سپس انتخاب پیوند Admin در سمت چپ نشان میدهد.

شناسه مجموعه خدمات (Service Set Identifier)

شناسه مجموعه سرویس (SSID) نامی است که به شبکه بیسیم میدهید، برای اینکه شخصی بتواند به شبکه بیسیم متصل شود باید SSID را بداند. هر کلاینتی که بخواهد به شبکه بیسیم شما متصل شود باید نام SSID را در تنظیمات کارت شبکه بیسیم خود مشخص کند. بنابراین، مهم است که SSID را از پیشفرض تغییر دهید.

مشکل این است که روترهای بیسیم برای تبلیغ خودکار این SSID پیکربندی شدهاند، بنابراین اگر SSID را به چیزی که حدس زدن آن سخت است تغییر دهید، روتر نام آن را نشان میدهد. این بدان معنی است که یک فرد میتواند بدون اینکه از قبل نام شبکه را بداند، به آن متصل شود، زیرا روتر آن نام را منتشر میکند.. اثبات این موضوع زمانی است که در ویندوز گزینه اتصال به شبکه را انتخاب میکنید و یک کادر محاورهای مثل شکل زیر را مشاهده میکنید که تمام شبکههای بیسیم اطراف را نشان میدهد.

برای حل این مشکل، روتر را طوری پیکربندی کنید که SSID را منتشر نکند. کلاینتهای ویندوز، شبکههای بیسیم را با پخش SSID غیرفعال بهعنوان «شبکه پنهان» فهرست میکنند. کاربران هنگام تلاش برای اتصال به "شبکه پنهان" باید SSID صحیح را ارائه کنند. شکل زیر نحوه غیرفعال کردن پخش SSID در روتر بی سیم D-Link را نشان می دهد (وضعیت دید را روی نامرئی تنظیم کنید). اکثر روترها این قابلیت را به عنوان تنظیماتی به نام غیرفعال کردن پخش SSID دارند.

بنابراین، برای خلاصه کردن مشکل SSID، مطمئن شوید که SSID را به چیزی که حدس زدن آن دشوار است تغییر دادهاید (اگر شبکه بیسیم را برای شرکت راهاندازی میکنید، از نام شرکت خود استفاده نکنید) و مطمئن شوید که انتشار SSID روی روتر را غیرفعال کردهاید.

فیلتر کردن آدرس MAC

اکثر شبکههای بیسیم به شما امکان میدهند کارتهای شبکه بیسیم را که میتوانند به نقطه دسترسی بیسیم متصل شوند، محدود کنید. میتوانید با پیدا کردن آدرسهای MAC سیستمهایی که میخواهید اجازه اتصال به آنها را بدهید و سپس پیکربندی روتر به گونهای که ترافیک از همه سیستمها به جز آدرسهای MAC وارد شده شما ممنوع شود، محدود کنید. رویکرد فوق بهنام فیلتر آدرس MAC شناخته میشود.

بهطور پیشفرض، نقاط دسترسی بی سیم برای فیلتر آدرس MAC پیکربندی نشدهاند، بنابراین مطمئن شوید که آنرا پیکربندی کردهاید. توجه داشته باشید که فیلتر MAC به خودی خود هکر مصمم را دور نگه نمیدارد. یک هکر مصمم میتواند هر ترافیکی که پیدا میکند را تحلیل کند، آدرس MAC یک کلاینت مجاز را مشاهده کند و سپس آن آدرس را جعل کند تا ترافیک هکر مجاز باشد. شکل زیر فیلتر MAC را در حال پیکربندی روی یک نقطه دسترسی بیسیم نشان میدهد.

محل قرارگیری آنتن و سطوح قدرت

یکی دیگر از بهترین روشهای امنیتی مهم، قرار دادن نقطه دسترسی بیسیم است. شما باید نقطه دسترسی بیسیم را در منطقهای از ساختمان قرار دهید که به همه کلاینتهای بیسیم امکان اتصال را بدهد، اما قرار گرفتن انتشار سیگنالهای بیسیم به خارج از ساختمان را به حداقل برساند. بهعنوان مثال، شما نباید نقطه دسترسی بیسیم را نزدیک دیوارهای بیرونی ساختمان قرار دهید، زیرا ممکن است به فردی خارج از ساختمان اجازه دهد تا به شبکه بیسیم متصل شود. نقطه دسترسی بیسیم باید در مرکز ساختمان قرار گیرد تا دریافت سیگنالهای شبکه برای افرادی که خارج از ساختمان قرار دارند با مشکل روبرو شود.

رمزگذاری ترافیک بی سیم

اطمینان حاصل کنید که هر گونه ترافیکی را از کلاینتهای بی سیم به نقطه دسترسی رمزگذاری میکنید. اگرچه میتوانید از WEP، WPA، WPA2 یا WPA3 برای رمزگذاری ترافیک استفاده کنید، به یاد داشته باشید که همیشه باید از امنترین پروتکل استفاده کنید که در حال حاضر WPA2 یا WPA3 است.

نکته دیگری که در مورد استفاده از پروتکلهای رمزگذاری بیسیم باید به آن اشاره کرد این است که نه تنها ترافیک شما را رمزگذاری میکند، بلکه هر کسی که میخواهد به شبکه بیسیم شما متصل شود، باید کلید را بداند. همچنین، هنگام اتصال به شبکه، باید کلاینت بیسیم خود را با آن کلید پیکربندی کند. اگر فردی کلید را نداند قادر نخواهد بود به شبکه بیسیم وصل شوند! رویکرد فوق کمک میکند تا اطمینان حاصل کنید که تنها کلاینتهای مجاز قادر به اتصال به شبکه بیسیم هستند.

علاوه بر این باید از راهحلهای VPN نیز استفاده کنید تا یک مکانیزم ارتباطی ایمن پیادهسازی کنید. برای این منظور پیشنهاد میکنیم برای موفقیت در آزمون سکیوریتی پلاس حتما در ارتباط با VPN و روشهای پیادهسازی آن در شبکههای سازمانی سطح دانش خود را ارتقا دهید.

آسیبپذیریهای شبکههای بیسیم

اکنون که برخی از روشهای رایج مورد استفاده برای ایمن کردن شبکههای بیسیم را متوجه شدید، میخواهم آسیبپذیریهای رایج شبکههای بیسیم را که هکرها در حملات بیسیم از آنها سوءاستفاده میکنند، بررسی کنم. در زیر برخی از آسیبپذیریهای کلیدی وجود دارد که باید برای دنیای واقعی و همچنین برای آزمون سکیوریتی پلاس اطلاعاتی در مورد آنها داشته باشید.

انتشار داده، پارازیت/تداخل، و شنود بسته

از آنجایی که ترافیک شبکه بیسیم از طریق هوا انتقال پیدا میکند، مستعد تداخل و شنود است. ملاحظات زیر در رابطه با آسیبپذیری های بیسیم هستند:

■ انتشار دادهها: امروزه ابزارها و نرمافزارهایی برای جمعآوری اطلاعات بیسیم طراحی شدهاند که امکان جمعآوری و کنار هم قرار دادن اطلاعات را در اختیار آنها قرار میدهد.

■ تداخل: همانطور که قبلاً اشاره شد، شبکههای بیسیم با تداخل امواجی از دستگاههایی مثل تلفنهای بیسیم روبرو هستند. این یک مسئله امنیتی است زیرا تداخل میتواند شبکه بی سیم را از کار بیاندازد که اصل دسترسپذیری را نقض کند.

■ شنود (Sniffing): بسته هر کسی که کارت شبکه بیسیم و ابزار شنود داشته باشد، میتواند به راحتی دادههای بیسیم را دریافت کند. برای محافظت از دادههای محرمانه، مطمئن شوید که تمام ارتباطات بیسیم را رمزگذاری کردهاید.

War Driving and War Chalking

یکی دیگر از آسیبپذیریهای رایج در شبکههای بیسیم، رانندگی در جنگ (War Driving) است، یعنی زمانی که شخصی با لپتاپ در اطراف شما قرار دارد و سعی میکند شبکههای بیسیمی را که میتواند به آن متصل شوند را ارزیابی میکند.

اصطلاح دیگری که مرتبط با رانندگی در جنگ است، War Chalking است. در این بردار حمله، زمانیکه شخصی یک شبکه بیسیم را کشف میکند، از طریق انتشار نمادهای خاصی به سایر هکرها که ممکن است در اطراف قرار داشته باشند اطلاعاتی در ارتباط با یک شبکه بیسیم درون سازمانی میده. هکرها از نمادهای مختلف به منظور اطلاعرسانی در این مورد که پیکربندی شبکه بیسیم را کشف کردهاند استفاده میکنند. به عنوان مثال، شکل زیر سه نماد مختلف را نشان میدهد: یک شبکه باز که به همه اجازه میدهد تا متصل شوند. یک شبکه بسته با SSID و یک شبکه امن با استفاده از WEP. با هر نماد، هکر SSID را بالای نماد و پهنای باند را در زیر آن قرار میدهد.

SSID پخشی (SSID Broadcasting)

آسیبپذیری رایج دیگری که باید در مورد آن صحبت کردیم، SSID پخشی است. با فعال بودن قابلیت فوق، افراد بهراحتی میتوانند شبکه بیسیم شما را پیدا کنند و سعی کنند به آن وصل شوند. بنابراین پیشنهاد میشود SSID را بهنامهای غیر آشنا تغییر دهید و همچنین ویژگی پخشی SSID در روتر بیسیم را غیرفعال کنید.

WPS و حملات بازپخشی

دو نوع دیگر از حملاتی که پیرامون شبکههای بیسیم قرار دارند و باید در مورد آنها اطلاعاتی داشته باشید، حمله WPS و حمله بازپخشی است. مجدد است. در زیر به تشریح این دو نوع مختلف حمله می پردازیم:

■ WPS Protected Setup : پیکربندی محافظت شده WPS یک ویژگی امنیتی بیسیم است که چند سال قبل معرفی شد و به کاربر اجازه میداد یک پین را برای اتصال به شبکه بیسیم وارد کند. پس از استفاده از پین، SSID و کلید رمزگذاری WPA2 بهطور خودکار پیکربندی میشوند. این ویژگی امنیتی ایجاد شده است تا به کاربران خانگی که اطلاعات بسیار کمی از شبکههای بیسیم دارند، اجازه دهد بهراحتی شبکه بیسیم خود را ایجاد کرده و به آن متصل شوند. در سال 2011، آسیبپذیری در WPS شناسایی شد که به مهاجم اجازه میداد تا از طریق یک حمله brute-force روی پین WPS به شبکههای بیسیم متصل شود.

■ حمله بازپخشی (Replay attack): حمله بازپخشی یک نوع رایج حمله به شبکههای بیسیم است که هکر سعی میکند کلید رمزگذاری را بشکند. برای شکستن کلید رمزگذاری، هکر باید ترافیک کافی ایجاد کند تا به ابزارهای کرک اجازه دهد مکانیزمهای امنیتی شبکه را بشکنند. هکر میتواند به جای منتظر ماندن برای دریافت ترافیک کافی از نقطه دسترسی بیسیم، ترافیک را با ابزار شنود ضبط کند و ترافیک را دوباره ارسال کند که به آن بازپخشی میگویند.

Bluejacking و Bluesnarfing

دو نوع دیگر از آسیب پذیریهای پیرامون شبکههای بیسیم که مرتبط با دستگاههای بلوتوث هستند bluejacking و bluesnarfing هستند.

■ Bluejacking : ارسال پیامهای ناخواسته با استفاده از پروتکل بیسیم بلوتوث به سایر دستگاههای دارای بلوتوث مانند تلفنها و تبلتها است.

■ Bluesnarfing: سوء استفاده از دستگاه دارای بلوتوث با هدف کپی کردن دادهها از آن.

نقاط دسترسی سرکش و دوقلوهای شیطانی (Rogue Access Points and Evil Twins)

نقاط دسترسی سرکش یک آسیبپذیری جدی پیرامون همه سازمانها بزرگ است و باید برای آزمون گواهینامه سکیوریتی پلاس با آن آشنا باشید. سناریو این است که شما محیط شبکه خود را ایمن کردهاید، اما امنیت شبکه میتواند به راحتی توسط کارمندی که یک روتر بیسیم را به شبکه متصل میکند به خطر افتاده باشد.

موضوعی که این گروه از کارمندان در مورد آن اطلاعی ندارند، خطری است که اتصال یک روتر بیسیم به شبکه برای داراییهای سازمان بهوجود میآورد، زیرا یک نقطه دسترسی سرکش به شبکه اضافه میشود که غیرمجاز است و مشکلات امنیتی مختلفی دارد و متاسفانه مدیر شبکه اطلاعی در مورد آنها ندارد.

لازم به ذکر است که در شبکههای سازمانی از کنترلکنندههای بیسیم برای پیکربندی متمرکز نقاط دسترسی بیسیم در کل شبکه استفاده میشود و میتوانند برای شناسایی و مسدود کردن نقاط دسترسی سرکش در شبکه استفاده شوند.

یک هکر میتواند یک اکسس پوینت سرکش را از طریق اتصال بیسیم روی لپتاپ آماده کند تا لپتاپ را بهعنوان یک نقطه دسترسی معتبر نشان دهد. این بردار حمله بهنام دوقلو شیطانی نیز شناخته میشود. مزیتی که روش فوق در اختیار هکر قرار میدهد این است که کلاینتها تصور میکنند یک شبکه بیسیم معتبر در اختیار دارند. در این حالت، تمام دادههای ارسال شده در این شبکه بیسیم به لپتاپ هکر ارسال میشود، جایی که میتواند دادهها دریافت کرده و آنها را بخواند.

نکته: برای آنکه برای آزمون سکیوریتیپلاس آمادگی خوبی بهدست آورید، پیشنهاد میکنم مبحث شکستن WEP با استفاده از سیستمعامل کالی لینوکس را مطالعه کنید و از ابزارهایی مثل Kismet برای این منظور استفاده کنید.

ملاحظات نصب

هنگام نصب و مدیریت شبکههای بیسیم، باید ملاحظات امنیتی مهم را رعایت کنید که شامل بررسی سایت، تعیین بهترین مکان برای نقاط دسترسی و استفاده از ابزارهایی مانند تحلیلگرهای Wi-Fi است.

■ بررسی سایت (Perform a Site Survey): انجام یک بررسی وضعیت سایت بهمنظور شناسایی مکانهایی که ممکن است دستگاههای بیسیم سرکش متصل به شبکه در آن مناطق مستقر شوند مهم است. برای یک کارمند در سازمان معمول است که یک روتر بیسیم را به جک شبکه خود در دفتر متصل میکند و سپس ایستگاه کاری شرکت خود را به روتر بیسیم متصل میکند. کارمند معمولاً اینکار را انجام میدهند تا بتوانند از یک دستگاه همراه مانند لپتاپ یا تبلت برای اتصال به شبکه شرکت استفاده کند.

اینکار یک مشکل امنیتی بزرگ برای شرکت ایجاد میکند، زیرا در یک چشم برهم زدن تمام امنیت فیزیکی شرکت را قربانی میکند، زیرا یک هکر میتواند از طریق روتر بیسیمی که کارمند به شبکه متصل کرده به شبکه دسترسی پیدا کند! حتما از یک اسکنر بیسیم برای بررسی سایت استفاده کنید که به شما امکان میدهد روترهای بیسیم یا نقاط دسترسی را شناسایی کنید.

■ ابزارهای تحلیل وایفای: ابزارهای تحلیل وایفای برای کشف شبکههای بیسیم و ویژگیهای آنها، مانند کانال عملیاتی، نوع امنیت، قدرت سیگنال، هرگونه نویز و تداخلی که در شبکه وجود دارد و نرخ داده استفاده میکنند. این ابزارها توسط متخصصان امنیتی هنگام انجام بررسیهای مکانی استفاده میشود.

■ نقشههای حرارتی: بسیاری از ابزارهای تحلیل وایفای قابلیت ساخت نقشههای حرارتی را دارند که نمای گرافیکی از طرح شبکه و قدرت سیگنال در مناطق مختلف ساختمان با استفاده از رنگهای متفاوت نشان میدهد. بهعنوان مثال، مناطق قرمز ممکن است قدرت سیگنال عالی را نشان دهند، در حالی که آبی ممکن است قدرت سیگنال بسیار ضعیف را نشان دهد و سفید ممکن است مناطق بدون سیگنال را نشان دهد.

■ همپوشانی کانالها: اگر چند شبکه بیسیم در ساختمان خود دارید، ممکن است با تداخل سایر دستگاههای بیسیمی که در کانالهای یکسان کار میکنند روبرو شوید. از یک ابزار تحلیلگر بیسیم برای شناسایی شبکههای بیسیم دیگر و شناسایی کانالهای آنها استفاده کنید و کانال بیسیم را به یک کانال بدون همپوشانی تغییر وضعیت دهید.

■ امنیت کنترلکننده و نقطه دسترسی: مطمئن شوید که بهترین پروتکلهای امنیتی پشتیبانیشده توسط کنترلکننده بیسیم یا اکسس پوینت خود را پیادهسازی کنید و تا آنجا که ممکن است ویژگیهای امنیتی را اجرا کنید. این شامل استفاده از رمزگذاری WPA2/WPA3، پیادهسازی فیلتر MAC و دستکاری سطح توان سیگنال است. برای شبکههای سازمانی، به استاندارد 802.1X دقت کنید تا اطمینان حاصل کنید که کلاینتها قبل از دسترسی به شبکه بیسیم توسط سرور RADIUS احراز هویت میشوند.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

- تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

- تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟