برای مطالعه بخش قبل روی این آدرس کلیک کنید.

توکن (نشانه)

امروزه بسیاری از محیطهای شبکه از توکنها استفاده میکنند. هنگام بحث در مورد امنیت، ما سه نوع اصلی توکن داریم:

■ Hardware Token: دستگاه کوچکی که معمولاً برای شناسایی یک فرد استفاده میشود و در فرآیند احراز هویت استفاده میشود. از بین انواع مختلف توکنهای سختافزاری، محبوبترین آنها دستگاهی است که یک عدد تصادفی را برای 30 تا 60 ثانیه نمایش میدهد. کاربر برای استفاده از این دستگاه باید شماره تصادفی را بههمراه نام کاربری و رمز عبور خود وارد میکند.

■ Software token: توکن نرمافزاری بسیار شبیه توکن سختافزاری است، با این تفاوت که نرمافزار (برنامهای) بهجای دستگاه سختافزار محاسبات را انجام داده و نتایج را نگهداری میکند.

■ Logical token: توکن منطقی، رمزی است که هنگام ورود به سیستم تولید میشود و حاوی SID کاربر، SIDهای گروه و امتیازات کاربر است. این توکن قابل استفاده با هر سامانهای است که میزبان منابعی است که کاربر قصد اتصال به آنرا دارد.

توکنهای سختافزاری میتوانند اشیایی فیزیکی باشند که کاربران برای دسترسی به یک ساختمان باید در اختیار داشته باشند، مانند کارت یا دستگاه متصل به جاکلیدی که برای ورود به قسمتی از ساختمان از کنار یک کارخوان الکترونیکی عبور داده میشود.

نگاهی به بیومتریک

بیومتریک فرآیند احراز هویت در یک سیستم یا شبکه با استفاده از یک ویژگی فیزیکی مثل اثر انگشت، الگوی شبکیه چشم یا الگوی صوتی است. بیومتریک بالاترین سطح امنیت را در ارتباط با احراز هویت ارائه میکند، اما به دلیل هزینهای که دارد، به اندازه یک نوع نام کاربری و رمز عبور ساده برای احراز هویت رایج نیست. موارد زیر برخی از مولفههای رایج احراز هویت بیومتریک هستند:

■ اثر انگشت (Fingerprint): یک اسکنر اثر انگشت، اثر انگشت شما را اسکن میکند و آنرا با اثر انگشت ذخیرهشده در سیستم که قبلاً در هنگام ثبتنام ارسال کردهاید مقایسه میکند. سیستم دیگر در این زمینه اسکنر کف دست است.

■ شبکیه (Retina): یک اسکنر شبکیه، الگوی رگهای خونی اطراف شبکیه چشم شما را اسکن میکند و آنرا با تصویر ذخیرهشده در سیستم مقایسه میکند.

■ عنبیه (Iris): یک اسکنر عنبیه قسمت رنگی چشم شما را که مردمک را احاطه کرده اسکن میکند و آنرا با تصویر ذخیره شده در سیستم مقایسه میکند.

■ تشخیص چهره (Facial recognition): کاربر را بر اساس نقاط مرجع روی صورت (فاصله بین چشمهای او و فاصله بینی کاربر از چانه) احراز هویت میکند که اساساً نقشه مرجع چهره اوست.

■ صدا (Voice): یک سیستم تشخیص صدا از شما میخواهد صحبت کنید و الگوی صدای شما را بر اساس نمونه ذخیرهشده در سیستم که قبلاً ارسال کردهاید تأیید میکند.

■ رگهای خونی (Vein): به عنوان مکانیزم تشخیص عروقی نیز شناخته میشود، شامل تجزیه و تحلیل الگوی رگهای خونی است که از طریق پوست فرد مشاهده میشود.

■ تحلیل راه رفتن (Gait): حرکات بدن افراد را به عنوان روشی برای شناسایی آنها تجزیه و تحلیل میکند. تجزیه و تحلیل راه رفتن معمولاً گامهای فرد را هنگام راه رفتن یا دویدن تجزیه و تحلیل میکند.

اولین باری که شخصی از یک دستگاه بیومتریک استفاده میکند، مراحل ثبت نام مشخصی را طی میکند. با فرآیند ثبتنام، دادههای بیومتریک از یک بیومتریکخوان گرفته میشود و سپس به یک نمایش دیجیتالی تبدیل میشود. سپس دادههای بیومتریک از طریق یک عملیات ریاضی اجرا میشوند و نتایج آن عملیات در یک پایگاه داده برای احراز هویت در سیستم ذخیره میشود.

نرخهای اثربخشی و انواع خطاهای بیومتریک

هنگام ارزیابی سیستمهای بیومتریک، درک میزان اثربخشی و میزان خطا بسیار مهم است. میزان اثربخشی به معنای میزان تأثیرگذاری سیستم در انجام کار مطلوب است.

اگرچه بیومتریک ایمنترین روش احراز هویت است، اما به دلیل سطح جزئیات در شناسایی، ممکن است اشتباه کند. دو نوع خطای رایج در بیومتریک به شرح زیر است:

■ Type I: به عنوان نرخ رد نادرست (FRR) شناخته میشود و زمانی رخ میدهد که سیستم بیومتریک نتواند شخصی را که مجاز به دسترسی به سیستم است تأیید کند.

■ Type II: نقطه مقابل خطای نوع I است که به شخصی اجازه میدهد به سیستمی دسترسی پیدا کند که مجاز به دسترسی به سیستم نیست. این نوع خطا به نرخ پذیرش نادرست (FAR) معروف است.

گاهی اوقات دستگاههای بیومتریک بر اساس درصد خطاهایی که با استفاده از مقداری به نام نرخ خطای متقاطع (CER) رخ میدهند، رتبهبندی میشوند. CER عددی است که نشاندهنده زمانی است که تعداد خطاهای نوع I برابر با تعداد خطاهای نوع II است. بهعنوان مثال، اگر 5 از 100 تلاش برای احراز هویت خطاهای نوع I و 5 از 100 تلاش برای احراز هویت خطاهای نوع II باشد، CER برابر با 5 است. هرچه مقدار CER کمتر باشد، سیستم بیومتریک دقیقتر است.

IEEE 802.1X

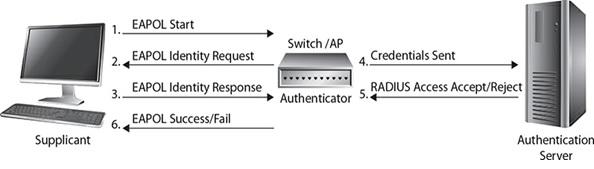

هنگامیکه به دنبال کنترل دستگاههایی هستید که میتوانند برای اتصال به شبکه بیسیم یا LAN سیمی استفاده شوند، میتوانید از پروتکل 802.1X همراه با پروتکل تأیید اعتبار توسعهپذیر از طریق LAN (EAPOL) استفاده کنید. شکل زیر پیکربندی اولیه یک محیط مبتنی بر استاندارد فوق را نشان میدهد.

مولفههای 802.1X

اصطلاح IEEE 802.1X نشان داده شده در شکل بالا یک کامپیوتر کلاینت یا دستگاهی را در سمت چپ نشان میدهد که سعی میکند به یک سوئیچ سازگار با 802.1X یا یک نقطه دسترسی بیسیم مرکزی متصل شود. سیستم کلاینت که سعی در برقراری اتصال دارد به عنوان درخواستکننده شناخته میشود، در حالیکه سوئیچ سازگار با 802.1X یا نقطه دسترسی بیسیم به عنوان احراز هویتکننده شناخته میشود. سمت راست شکل یک سرور احراز هویت مرکزی را نشان میدهد که یک سرور RADIUS است. توجه داشته باشید که احراز هویت در حال ارتباط با سرور RADIUS است که در این سناریو احراز هویتکننده را به کلاینت RADIUS تبدیل میکند.

برای اینکه درخواستکننده به شبکه دسترسی پیدا کند، یک فریم EAPOL را برای احراز هویت ارسال میکند تا دسترسی به شبکه را درخواست کند. توجه داشته باشید که درخواستکننده در این مرحله دسترسی به شبکه ندارد و تنها ترافیکی که احراز هویت میپذیرد، ترافیک EAPOL است تا زمانیکه درخواست کننده مجاز شناخته شود. در یک پیکربندی ساده، از ترافیک EAPOL میتوان برای انتقال نام کاربری و رمز عبور از درخواستکننده به تأیید کننده استفاده کرد یا در یک پیکربندی پیچیدهتر، ترافیک EAPOL میتواند یک گواهی برای احراز هویت از درخواستکننده به احراز هویت ارسال کند.

هنگامیکه ابزار احراز هویت اطلاعات لازم را داشته باشد، آن اطلاعات را در یک بسته IP قرار میدهد تا با استفاده از RADIUS به سرور احراز هویت تحویل دهد. اگر سرور احراز هویت با نشان دادن اینکه اعتبارنامهها خوب هستند پاسخ دهد، احراز هویت به درخواستکننده اجازه میدهد به شبکه (سوئیچ یا نقطه دسترسی بی سیم) دسترسی پیدا کند.

دقت کنید آزمون سکیوریتی پلاس از شما انتظار دارد در ارتباط با استاندارد 802.1X اطلاعات کاملی داشته باشید. شکل زیر مراحل برقراری ارتباط بین مولفههای 802.1X را نشان میدهد.

1. EAPOL Start Communication: فرآیند با ارسال پیام EAPOL Start توسط دستگاه کلاینت یا درخواستکننده آغاز میشود. این یک فریم لایه 2 است که درخواست دسترسی به سوئیچ یا نقطه دسترسی بیسیم را دارد.

2. EAPOL Identity Request: سوئیچ یا نقطه دسترسی بیسیم که به عنوان احراز هویتکننده نیز شناخته میشود، یک فریم EAPOL را به درخواستکننده میفرستد و از درخواستکننده درخواست میکند خودش را شناسایی کند.

3. EAPOL Identity Response: درخواستکننده یک پیام پاسخ EAPOL ارسال میکند که شامل اطلاعات احراز هویت است. این پیام میتواند یک نام کاربری و رمز عبور یا میتواند یک گواهی باشد.

4. Credentials : اطلاعات اعتباری ارسال شده احراز هویت از RADIUS برای ارسال یک بسته IP حاوی اطلاعات کاربری به سرور احراز هویت استفاده میکند.

5. RADIUS Access: سرور احراز هویت یک پیام RADIUS Access را برای احراز هویتکننده ارسال میکند که شامل وضعیت پذیرش یا رد است. اگر اعتبارنامه تایید شده باشد، یک پیام Access-Accept و اگر اعتبارنامه نادرست بود، یک پیام Access-Reject ارسال میکند.

6. EAPOL Success/Fail: در نهایت، احراز هویت یک پیام EAPOL را با وضعیت موفقیت یا عدم موفقیت به درخواستکننده ارسال میکند. با یک پیام موفقیت، به سیستم کلاینت اجازه دسترسی به شبکه متصل شود.

کنترل دسترسی (Access Control)

هنگام پیکربندی امنیت در هر محیطی، یکی از اولین خطوط دفاعی احراز هویت است. پس از احراز هویت، کاربر مجوز دسترسی به منابع یا انجام وظایف سیستم را پیدا میکند. مجوز معمولاً با سیستمهای کنترل دسترسی اجرا میشود. یک سیستم کنترل دسترسی تعیین میکند چه کسانی به محیط دسترسی دارند و چه سطحی از دسترسی دارند.

هنگام اجرای کنترل دسترسی به یک منبع، مانند یک شبکه یا فایل، معمولاً چیزی را ایجاد میکنید که به عنوان لیست کنترل دسترسی (ACL) سرنام access control list شناخته میشود که فهرستی از سیستمها یا افرادی است که مجاز به دسترسی به داراییها هستند.

انواع کنترلهای امنیتی

کنترل امنیتی مکانیزمی است که برای محافظت از دارایی استفاده میشود. به عنوان مثال، فایروال یک کنترل امنیتی است که از شبکه در برابر حملاتی که از خارج نشات میگیرند محافظت میکند. برای آزمون سکیوریتی پلاس باید با دستههای مختلف کنترلهای امنیتی و انواع مختلف کنترلهای امنیتی آشنا باشید.

دستهبندی کنترلها

سه دسته اصلی از کنترلهای امنیتی وجود دارد که هر دسته از کنترلها اهداف متفاوتی را دنبال میکنند:

■ کنترل مدیریتی (Administrative): یک خطمشی، رویه یا دستورالعمل مکتوب است. شما هنگام طراحی خطمشی امنیتی ابتدا کنترلهای مدیریتی را ایجاد میکنید، زیرا آنها انواع دیگر کنترلهایی را که باید استفاده شوند دیکته میکنند. نمونههایی از کنترلهای مدیریتی، خطمشی رمز عبور، خطمشی استخدام، غربالگری کارکنان، مرخصیهای اجباری و آموزش آگاهی از امنیت است.

■ کنترل منطقی/فنی (Logical): یک کنترل منطقی که به عنوان کنترل فنی نیز شناخته میشود، مسئول کنترل دسترسی به یک منبع خاص است. نمونههایی از کنترلهای منطقی فایروالها، رمزگذاری، رمزهای عبور، سیستمهای تشخیص نفوذ (IDS) یا هر مکانیسم دیگری است که دسترسی به یک منبع را کنترل میکند. مثال دیگر، سیاستهای گروهی است که کنترلهای فنی هستند که شما برای پیادهسازی خطمشی رمز عبور (کنترل مدیریتی) تعریف شده توسط سازمان خود استفاده میکنید.

■ کنترل عملیاتی (Operational): کنترلهایی هستند که بخشی از فعالیتهای روزانه مورد نیاز برای ادامه عملیات هستند. یک مثال خوب از یک کنترل عملیاتی، پشتیبانگیری است.

کلاسهای کنترل / انواع کنترلها

نکته کلیدی دیگری که باید در مورد کنترلهای امنیتی بدانید، کلاسهای مختلف است. برخی از کنترلهای امنیتی برای اصلاح یک مشکل طراحی شدهاند، در حالی که برخی دیگر ممکن است برای شناسایی مشکل تعریف شده باشند. لیست زیر کلاسهای مختلف کنترلهای امنیتی را مشخص میکند:

■ پیشگیرانه (Preventative): یک کنترل پیشگیرانه برای جلوگیری از وقوع یک حادثه امنیتی استفاده میشود. به عنوان مثال، استفاده از قفل کابل روی لپتاپ به جلوگیری از سرقت لپتاپ کمک میکند و میتواند به عنوان یک کنترل بازدارنده طبقهبندی شود، زیرا وجود قفل قابل مشاهده، دزد را از تلاش برای سرقت لپتاپ باز میدارد.

■ اصلاح (Corrective): یک کنترل اصلاحی برای اصلاح یک حادثه امنیتی و بازگرداندن سیستم به حالت اولیه قبل از وقوع حادثه امنیتی استفاده میشود.

■ شناسایی (Detective): برای تشخیص وقوع یک حادثه امنیتی استفاده میشود. به عنوان مثال، شما میتوانید یک زنگ امنیتی به عنوان یک کنترل آشکارساز فیزیکی داشته باشید یا از یک سیستم تشخیص نفوذ به عنوان یک کنترل فنی استفاده کنید.

■ بازدارنده (Deterrent): کنترل بازدارنده نوعی کنترل است که شخصی را از انجام یک عمل باز میدارد، اما لزوماً مانع از آن نمیشود. یک نمونه از کنترل بازدارنده تهدید به نظم و انضباط یا حتی پایان کار در صورت عدم رعایت سیاست امنیتی است. دوربین امنیتی قابل مشاهده نمونه دیگری از کنترل بازدارنده است. اگر کسی بداند که در دوربین دیده میشود، کمتر احتمال دارد اقداماتی را انجام دهد که میتواند او را به دردسر بیاندازد.

■ کنترل فیزیکی (Physical): کنترلهای فیزیکی برای کنترل دسترسی به دارایی، ساختمان(ها) یا محوطه سازمان استفاده میشود. نمونههایی از کنترلهای فیزیکی درها، قفلها، نردهها، محافظهای امنیتی، کابلهای قفل (قفل کابل) و تجهیزات نظارت تصویری هستند.

هشدار مثبت/منفی کاذب:

بسیاری از کنترلهای امنیتی برای تأیید وضعیت یک شی مانند یک فایل یا پیام ایمیل، به دنبال یک حادثه امنیتی، نوعی آزمایش را انجام میدهند. در زیر برخی از نتایج متداول این آزمایشات وجود دارد که باید از آنها آگاه باشید:

■ مثبت کاذب: آزمایش به صورت درست (مثبت) برمیگردد، اما نتایج آزمایش اشتباه است (نادرست)، و آزمایش باید نادرست میبود. به عنوان مثال، نرمافزار آنتیویروس به اشتباه یک فایل را مسدود میکند و فکر میکند ویروس دارد در حالی که ندارد، یا یک فیلتر هرزنامه به اشتباه یک پیام را بهعنوان ایمیل هرزنامه پرچمگذاری میکند، در حالی که وجود ندارد.

■ منفی کاذب: تست غلط (منفی) را برمیگرداند، اما نتایج اشتباه است (نادرست). در واقع، آزمون باید به عنوان واقعی باز میگشت.

از نقطه نظر امنیتی، مهم است که کنترلهای امنیتی را برای نتایج نادرست مانند مثبت کاذب و منفی کاذب آزمایش کنید و سپس پیکربندی کنترل را به منظور کاهش این نتایج نادرست تغییر دهید.

انکار ضمنی (Implicit Deny)

پیادهسازی کنترل دسترسی در محیطهای مختلف معمولاً شامل یک قانون پیشفرض بهنام «انکار ضمنی» است. به این معنی که وقتی فهرست کنترل دسترسی (ACL) را پیکربندی میکنید، هر چیزی که در لیست نباشد برای دسترسی به منبع ممنوع است. به عنوان مثال، هنگام پیکربندی مجوزهای NTFS روی یک فایل، هر فردی که در لیست مجوزها (معروف به ACL) فهرست نشده است، بهطور پیشفرض از دسترسی به فایل محروم میشود. چند مورد از قوانین انکار ضمنی به شرح زیر است:

■ Router ACLs : فهرستهای کنترل دسترسی روترها برای روتر مشخص میکنند که چه ترافیکی، چه از شبکه خارج شده چه در حال ورود، مجاز به عبور از کانال ارتباطی است. هنگامیکه لیستهای دسترسی را در روتر فعال میکنید، یک انکار ضمنی پیشفرض به این معنی است که، مگر اینکه در غیر این صورت مشخص شده باشد، ترافیک ممنوع است.

■ مجوزها (Permissions): هنگام پیکربندی مجوزهای NTFS روی یک فایل، فهرستی از افرادی که میتوانند به فایل دسترسی داشته باشند و چه مجوزهایی دارند را فهرست میکنید. اگر شخصی در لیست مجوزها قرار نگیرد، چه مستقیماً یا از طریق عضویت در گروه، به طور ضمنی از دسترسی به فایل منع میشود.

■ فایروالها (Firewalls): وقتی فایروال را پیکربندی میکنید، یک قانون پیشفرض تمام ترافیک را از ورود به شبکه منع میکند، به جز ترافیکی که مطابق با قوانینی است که شما روی دیوار آتش پیکربندی کردهاید. برای مثال، ممکن است تصمیم بگیرید به ترافیک پورت TCP 80 اجازه دهید از فایروال عبور کند، بنابراین یک قانون را برای انجام اینکار پیکربندی کنید. تمام ترافیکهای دیگر به طور پیشفرض توسط فایروال مسدود میشود.

برای آزمون سکیوریتی پلاس باید در مورد مجوزها اطلاعات کافی داشته باشید، بنابراین توصیف میکنیم در این خصوص مطالعه بیشتری انجام دهید.

طرحهای کنترل دسترسی (Access Control Schemes)

هنگامیکه کنترل دسترسی را روی منابع خود پیکربندی میکنید، نحوه اعمال آن به مدل کنترل دسترسی مورد استفاده بستگی دارد. در این بخش میخواهم در مورد مدلهای اصلی کنترل دسترسی، مانند کنترل دسترسی اختیاری، کنترل دسترسی اجباری، کنترل دسترسی مبتنی بر نقش، کنترل دسترسی مبتنی بر قانون، کنترل دسترسی مبتنی بر گروه و در نهایت کنترل دسترسی مبتنی بر ویژگی بحث کنم. مطمئن باشید که این بخش را درک میکنید، زیرا برای گواهینامه سکیوریتیپلاس باید با مدلهای کنترل دسترسی آشنا باشید.

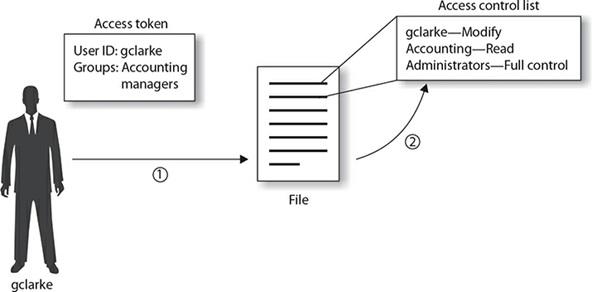

کنترل دسترسی اختیاری (Discretionary Access Control)

کنترل دسترسی اختیاری که به نام DAC نیز شناخته میشود، مدلی است که تصمیم میگیرد بر اساس فهرست کنترل دسترسی اختیاری (DACL) چه کسی به یک منبع دسترسی پیدا کند. DACL فهرستی از کاربران یا گروهها (معروف به اصول امنیتی) است که به یک منبع دسترسی دارند و DACL معمولاً نوع دسترسی کاربر را تعیین میکند. یعنی DACL مجوزهایی است که به یک فایل اختصاص داده شده است. همانطور که در شکل زیر نشان داده شده است، هر ورودی در DACL به عنوان ورودی کنترل دسترسی (ACE) شناخته میشود.

در محیطهای مایکروسافتی، هر اصل امنیتی، مانند حساب کاربری، حساب رایانه یا گروه، یک شناسه امنیتی (SID) دریافت میکنند. هنگامیکه یک کاربر وارد شبکه میشود، بخشی از فرآیند احراز هویت، تولید یک نشانه دسترسی برای کاربر است (که به عنوان یک توکن منطقی شناخته می شود). نشانه دسترسی شامل SID حساب کاربری، به علاوه هر SID برای گروههایی است که کاربر در آن عضو است. هنگامیکه کاربر سعی میکند به منبع دسترسی پیدا کند، نشانه دسترسی با DACL مقایسه میشود تا تصمیم بگیرد که آیا کاربر باید به منبع دسترسی پیدا کند یا خیر.

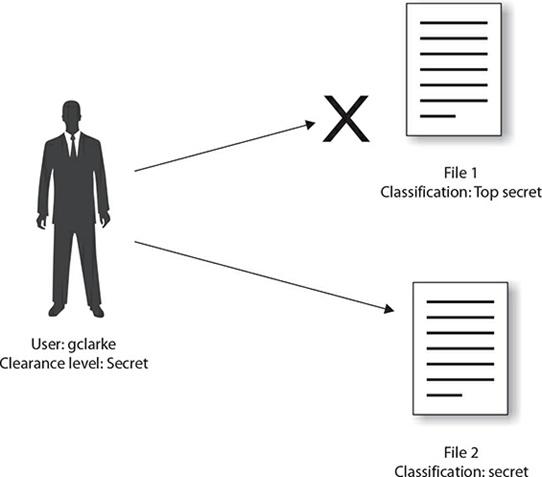

کنترل دسترسی اجباری (Mandatory Access Control)

با مدل کنترل دسترسی اجباری (MAC)، به هر فرد (معروف به یک موضوع) یک سطح مجوز مانند محدود، مخفی یا فوق سری اختصاص داده میشود. دادهها و سایر داراییها در سازمان دارای برچسبهای طبقهبندی هستند که نشاندهنده حساسیت اطلاعات است. نمونههایی از برچسبهای طبقهبندی عبارتند از: عمومی، محرمانه، محرمانه، محرمانه، و طبقهبندینشده.

همانطور که در شکل زیر نشان داده شده است، سیستم کنترل میکند که چه کسانی بر اساس سطح دسترسی قادر به دسترسی به منبع هستند. توجه به این نکته ضروری است که اگر فردی سطح دسترسی بالایی داشته باشد به همه اطلاعات دسترسی خواهد داشت.

کنترل دسترسی مبتنی بر نقش (Role-Based Access Control)

کنترل دسترسی مبتنی بر نقش (RBAC) رویکرد متفاوتی نسبت به MAC برای کنترل دسترسی به منابع و امتیازات دارد. سیستم مجوزهای ویژهای را به نقشهای مختلف اعطا میکند. نقش یک شی کانتینری است که دارای امتیازات از پیش تعریف شده در سیستم است. هنگامیکه کاربران را در نقش مشخصی قرار میدهید، کاربر امتیازات یا مجوزهای کنترل دسترسی اختصاص داده شده به نقش را دریافت میکنند. تعدادی از برنامهها از RBAC استفاده میکنند، مانند Microsoft SQL Server و Microsoft Exchange Server.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

تهران: آموزشگاه عصر رایان شبکه

مهندس اطلاعات

تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟