دو کارشناس دنیای امنیت آلکس هالدرمان و نادیا هانینگر در مقاله خود نشان دادند آژانس امنیتی NSA چگونه توانایی رمزگشایی حجم وسیعی از ارتباطات مبتنی بر HTTPS، VPN، SSH را با پیادهسازی یک مکانیزم حمله روی الگوریتم تعویض کلید 1024 بیتی دیفنهلمن دارند. مقاله منتشر شده از سوی این دو کارشناس بازتاب گستردهای در محافل علمی پیدا کرد. البته این دو کارشناس سابقه بررسی الگوریتم رمزنگاری دیفنهلمن را پیش از این نیز داشتند. در اوایل سال جاری میلادی، این گروه تحقیقاتی، حمله Logjam را کالبد شکافی کردند. تجزیه و تحلیل الگوریتم 1024 بیتی دیفن هلمن و مقایسه تکنیک مورد استفاده NSA و در ادامه بررسی مستندات افشا شده، نشان داد این سازمان از مدتها و در اختفای کامل توانایی شکستن کلیدهای 1024 دیفن هلمن را داشته است. اما خبرها همیشه منفی نیست، و خبرهای خوبی نیز وجود دارد. تحقیقات اخیر نشان داده است، تولیدکنندگان بزرگ مرورگرهای اینترنتی (موزیلا، مایکروسافت و گوگل) پشتیبانی از الگوریتم 512 بیتی دیفن هلمن را کنار گذاشتهاند، در نتیجه نگرانی از بابت یکی از بزرگترین آسیبپذیریهای موجود برای همیشه از میان رفت. با این حال، پشتیبانی از کلید 1024 بیت دیفن هلمن همچنان تحت نظارت آژانس NSA قرار داشته و برای کاربردهایی که ممکن است در آینده به آن احتیاج شود، در مرورگرها قرار خواهد گرفت.

مطلب پیشنهادی: چگونه سازمانهای جاسوسی روزانه به میلیاردها صفحه وب رمزنگاری دسترسی دارند؟

در کنار نکات امنیتی که توسط سازندگان مرورگرها لحاظ میشود، ما کاربران مرورگرها میتوانیم یکسری تنظیمات را شخصا مورد بررسی قرار دهیم تا خطر احتمالی را کمی از خود دور کنیم. بر همین اساس در این پست، در نظر داریم، راهکارهایی را به شما معرفی کنیم تا ضریب امنیت مرورگر شما افزایش پیدا کرده و بتوانید از دستگاه، مرورگر کلاینت SSH یا نرمافزار VPN که از آن استفاده میکنید محافظت کنید.

مرورگرهای وب

چگونه میتوانیم اطمینان حاصل کنیم مرورگر ما از الگوریتم رمزنگاری قدرتمندی استفاده میکند؟ جواب ساده است. باید به الگوریتمهای رمزنگاری ( یا بستههای سایفری) که مرورگرهای ما از آنها پشتیبانی میکنند نگاهی داشته باشیم. اما روش سادهتری برای این بررسی وجود دارد. How’s My SSL نمونهای از این راهکارها به شمار میرود. این ابزار بسته سایفر مرورگر شما را در ارتباط با پروتکل امنیتی SSL مورد بررسی قرار میدهد. زمانیکه آدرس این سایت را در مرورگر خود وارد کنید، در پایین صفحه توضیحاتی در ارتباط با بستههای سایفر مورد استفاده توسط مرورگر خود را مشاهده میکنید. اگر عبارت _DHE_ را در فهرست رمزها مشاهده نکنید به این معنا است که مرورگر شما در امنیت قرار دارد. هر چند شکلهای مختلفی از رمزنگاری مبتنی بر منحنی بیضوی (Elliptic Curve ) وجود دارند، اما اگر عبارت _ECDHE_ را همراه با آنها مشاهده کردید، هیچ جای نگرانی وجود ندارد، به این معنا که در امنیت قرار دارید.

وضعیت مرورگرهای ما چگونه است؟

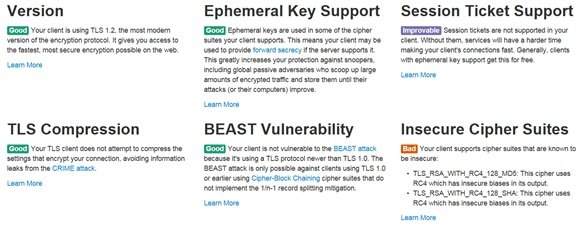

زمانیکه آدرس How’s My SSL را در مرورگر اینترنت اکسپلورر 11 وارد کردیم، اطلاعات زیر را مشاهده کردیم.

در ادامه وضعیت گزارشی از وضعیت پروتکلهای امنیتی، نسخه مورد استفاده و اطلاعات دیگر را مشاهده کردیم. همانگونه که در تصویر زیر مشاهده میکنید، وضعیت بسته سایفر ما غیرایمن گزارش شده است.

در پایین صفحه گزارشی از بستههای سایفری که توسط اینترنتاکسپلورر پشتیبانی میشود را مشاهده میکنید.

فایرفاکس ( نسخه 41.0.2 آزمایش شده)

اگر آدرس How’s My SSL را در مرورگر فایرفاکس اجرا کنیم، گزارش زیر را دریافت خواهیم کرد.

ابتدا زبانه جدیدی باز کرده، عبارت about:config را در نوار آدرس تایپ کرده و کلید Enter را فشار دهید. در صفحه هشدار روی گزینه I’ll be careful, I promise! کلیک کنید. در نوار آدرس عبارت .dhe_ را تایپ کرده و کلید Enter را فشار دهید. اجرای این دستور دو تنظیم security.ssl3.dhe_rsa_aes_256_sha و security.ssl3.dhe_rsa_aes_256_sha را در اختیارتان قرار میدهد. مقدار هر دو گزینه را از true به false تغییر دهید. برای این منظور روی هر یک از این گزینهها بهطور جداگانه دوبار کلیک کرده تا وضعیت آنها به false تغییر پیدا کند.

اکنون صفحه How’s My SSL را یکبار نوسازی (Refresh) کنید. اکنون باید بسته _DHE_ از میان رفته باشد.

مرورگر کروم

برای اطلاع از وضعیت امنیتی مرورگر کروم، در زبانه مرورگر خود صفحه How’s My SSL را باز کنید. نکتهای که در ارتباط با کروم باید به آن اشاره کرد به نحوه تغییر مقادیر باز میگردد. در مرورگر کروم مقادیر باید در فرمت هگزا (Hex) شانزدهی برای کروم ارسال شوند. برای مشاهده فهرست مربوطه به آدرس TLS Cipher Suit Registry مراجعه کنید.

اما نحوه تغییر وضعیت این مرورگر در سیستمعاملهای مختلف به شرح زیر است:

سیستمعامل OSX ( نسخه های 46.0.2490.71 و 10.10.5 آزمایش شده اند)

Automator را باز کرده، روی Run Shell Script دوبار کلیک کنید. فرمان cat را مطابق دستور زیر جایگزین کنید:

/Applications/Google\ Chrome.app/Contents/MacOS/Google\ Chrome --cipher-suite-blacklist=0x0033,0x0039,0x009E,0xcc15

برنامه را در پوشه برنامه کاربردی همراه با نام فایل دلخواهی ذخیره کنید. البته، میتوانید برنامه کاربردی را به سمت داک کشیده و از آنجا اقدام به اجرای کروم بدون استفاده از سایفر آسیبپذیر کنید.

سیستمعامل ویندوز (ویندوز 7 آزمایش شده)

روی میانبر مرورگر کروم در دسکتاپ کلیک راست کرده، گزینه Properties را انتخاب کنید. در ادامه برای سایفرهای فوق مقدار شانزدهی را همانگونه که پیشتر گفتیم وارد کنید.

"C:\Program Files (x86)\Google\Chrome\Application\chrome.exe" --cipher-suite-blacklist=0x0033,0x0039,0x009E,0xcc15

اکنون کروم را از طریق میانبر صفحه دسکتاپ اجرا کنید. سایفرهای مربوطه برداشته شدهاند.

سیستمعامل لینوکس (اوبونتو 14.04 LTS آزمایش شده)

کروم را از طریق خط فرمان اجرا کرده و بسته سایفر را همانند عبارت زیر از آن حذف کنید.

google-chrome --cipher-suite-blacklist=0x0033,0x0039,0x009E,0xcc15

پروتکل SSH

بعد از آنکه ثابت شد NSA توانایی رمزگشایی ارتباطات SSH را دارد، یک دستورالعمل عالی برای پیکربندی محکم SSH از سوی کارشناسان امنیتی منتشر شد. نحوه اجرای این دستورالعمل را از آدرس Secure Secure Shell میتوانید دریافت کنید.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟