در قسمت قبل از سه فناوری امنیتی محکوم به فنا صحبت کردیم: سیستمهای بیومتریک، SSL و کلید عمومی مورد استفاده در رمزنگاری. در این شماره، هفت فناوری امنیتی رو به فنای دیگر مورد بررسی قرار میگیرند.

فناوریهای محکوم به فنا، شماره 4:IPsec

زمانی که IPsec فعال شود، به تمام ترافیک مابین دو یا چند نقطه پایانی در شبکه اجازه میدهد برای امنیت بیشتر، رمزنگاری یکپارچهای را روی بستههای شبکه پیادهسازی کنند. شکل 1 تعامل میان مؤلفه WFP و IPsec را نشان میدهد. این فناوری در سال 1993 ابداع و در سال 1995 به یک استاندارد باز تبدیل شد. IPsec توسط هزاران فروشنده و میلیونها سازمان کامپیوتری مورد استفاده قرار میگیرد. شکل 2 نمونهای از کاربرد عملی IPsec را نشان میدهد؛ بر خلاف بسیاری از فناوریهای امنیتی عملکرد دفاعی IPsec بسیار عالی بوده و به خوبی کار میکند؛ اما مشکلات خاص خود را دارد. اول آنکه، اگر چه بهطور گسترده منتشر شده است و مورد استفاده قرار میگیرد، هرگز به مرحلهای نرسیده است که بتواند از ما در برابر تهدیدها، برای مدت زمان طولانی دفاع کند. IPsec پیچیده است و همه فروشندگان آن را پشتیبانی نمیکنند؛ بدتر آنکه، ممکن است توسط دستگاهی همچون یک Gateway یا Load Balancer، که بین مبدا و مقصد قرار گرفته و از IPsec پشتیبانی نمیکنند، غیرکارآمد شود. در بیشتر شرکتها، تعداد کامپیوترهایی که از IPsec استفاده نمیکنند، بیشتر از کامپیوترهایی است که IPsec روی آنها نصب است. پیچیدگی بیش از اندازه IPsec باعث شده است کارایی آن کاهش یابد. زمانیکه IPsec فعال شود، به شکل محسوسی سرعت هر گونه ارتباطی را کاهش میدهد؛ مگر آنکه سختافزار ویژه IPsec را در هر دو طرف کانال نصب کنید (شکل 3). به این صورت، تراکنشهای سطح بالای سرور از قبیل بانکهای اطلاعاتی و بیشتر سرورهای وب با این سازوکار به درستی کار نمیکنند. و بالاخره اگر نتوانید از عمده دادههای خود محافظت کنید، این فناوری چه سودی دارد؟ علاوه بر مواردی که به آن اشاره شد، «باز بودن»، مشکل بزرگ دیگر این فناوری است. بهطور معمول، پیادهسازی IPsec توسط دو فروشنده (تولید کننده) به درستی کار نمیکند و باعث کاهش سرعت میشود که مانعی برای به کارگیری گسترده این فناوری است.

شکل1: فرآیند پیکربندی و تعامل مؤلفههای مختلف WFP (سرنام Windows Filtering Platform) و فرآیند عملیاتی IPsec را نشان میدهد.

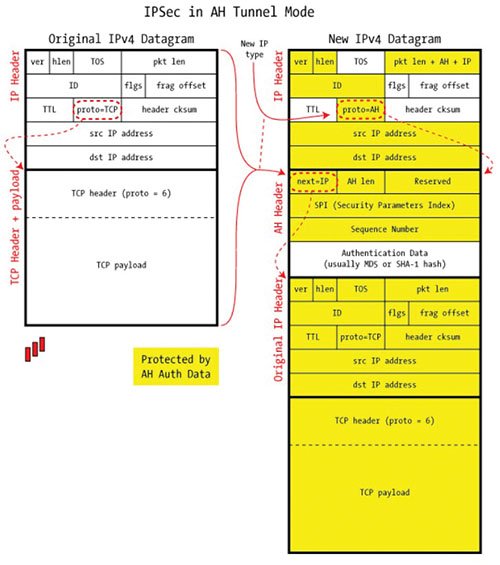

ساختار هدرهای پروتکل IP و سرباره TCP را در الگوی محافظت شده IPSec مشاهده میکنید.

شکل3: دیاگرامی از یک تونل مجهز به سخت افزار IPsec

با همه گیر شدن پروتکل HTTPs، ناقوس مرگ IPsec به صدا در آمد. زمانیکه HTTPs را فعال میکنید، نیازی به استفاده از IPsec ندارید. HTTPs، پروتکل زبان آشنا در سراسر جهان و در نتیجه برنده میدان است. چنانچه یک گواهی دیجیتالی TLS و همچنین کلاینت سازگار با این پروتکل داشته باشد، HTTPs به خوبی کار میکند. این پروتکل، مشکلاتی همچون ناسازگاری و پیچیدگی بیش از اندازه ندارد؛ گرچه یکسری موارد باعث کاهش عملکرد آن میشود؛ اما برای کاربران عادی، این کاهش کارایی چندان محسوس نیست. جهان به سرعت پروتکل HTTPs را در قالب یک استاندارد جهانی پذیرفت. همین موضوع باعث شده تا IPsec خیلی زودتر از موعد مقرر، بازنشسته شود.

فناوریهای محکوم به فنا، شماره 5: Firewalls

فراگیر شدن HTTPs باعث شده تا زنگ خطر برای دیوارهای آتش سنتی (Firewalls) به صدا درآید. هر چند این روزها دیوارهای آتش مورد استفاده قرار میگیرند، در خط مقدم دفاعی قرار ندارند. بیشتر دیوارهای آتش امروزی، براساس قواعد «دسترسی کامل» یا «هیچگونه دسترسی » رفتار میکنند. همین موضوع باعث میشود تا آنها به بدترین شکل ممکن، بی فایده شوند. این دیوارهای آتش، نه تنها به درستی کار نمیکنند؛ بلکه سرعت ارتباطات درون یک شبکه را به شدت کاهش میدهند. دیوار آتش پس از نصب مجبور است به بخشهای خاصی چون پورتهای از پیش تعریف شده، اجازه دسترسی به شبکه بدهد؛ در غیر این صورت برنامههای کاربردی و کاربران، در دسترسی به شبکه با مشکلات جدی مواجه میشوند. آن چنانکه جهان به سمت ارتباطات مبتنی بر HTTPs در حال حرکت است، سرانجام همه دیوارهای آتش به میزبانی از چند دستورالعمل ساده در ارتباط با HTTP، DNS و پروتکلهای دیگری از قبیل DHCP محدود خواهند شد. به عبارت دیگر نمیتوان آیندهای را بدون HTTPs تصور کرد. اصلیترین وظیفه یک دیوار آتش، حفاظت از یک سرویس آسیبپذیر در برابر حملههای راه دور است. سرویسهای راه دور آسیبپذیر، بهترین گزینه برای پیادهسازی حملههای اکسپلویت هستند. این حملهها با استفاده از سرریزهای بافر، به بهترین شکل از این آسیبپذیری بهرهبرداری میکنند. کرم اینترنتی رابرت موریس، کد قرمز، بلاستر و SQL Slammer از جمله این موارد است. سؤال اصلی این است که آیا آخرین زمانی را که یک کرم سرریز بافر توانست در مقیاس جهانی تبدیل به تهدید جدی شود، به خاطر میآورید؟ اوج حکمفرمایی این نوع از حملات به دهه 80 و 90 میلادی باز میگردد و از سال 2000 به بعد، هیچیک از این کرمها خطر خاصی را در مقیاس وسیع به وجود نیاوردند. اگر وصلههای امنیتی را روی سیستم خود نصب نکرده باشید، و از یک سرویس آسیبپذیر استفاده کنید، باز هم به نصب دیوار آتش سنتی نیازی نخواهید داشت. سخن آخر آنکه «ضرورتی ندارد دیوار آتش را نصب کنید». بله درست شنیدهاید؛ دیگر نیازی به نصب دیوار آتش نیست.

سازندگان دیوار آتش اغلب میگویند که دیوارهای آتش پیشرفته نسبت به همتایان سنتی خود، از ویژگیهای قدرتمندی برخورداراند که خرید آنها را توجیهپذیر میکند. ما نزدیک به دو دهه است که منتظر دیوارهای آتش پیشرفتهای هستیم که بتوانند ما را نجات دهند؛ اما آنها توانایی انجام چنین کاری را ندارند؛ اگر آنها توانایی بازرسی عمیق بستهها یا پویش امضاها را داشته باشند، ترافیک شبکه بهطرز بسیار محسوسی کاهش خواهد یافت. این بازرسی عمیق، نه تنها واکنشهای منفی زیادی را در ارتباط با حریم خصوصی به همراه خواهد داشت؛ بلکه تنها توانایی شناسایی تعداد محدودی از حملات را نیز دارد. بیشتر دیوارهای آتش به اصطلاح «پیشرفته»، تنها توانایی شناسایی دهها حمله را از میان صدها حمله دارند.روزانه، بیش از 390 هزار برنامه بدافزاری جدید شناسایی میشود، هکرها اقدام به حمله میکنند و در بیشتر موارد، این حملهها به صورت قانونی انجام شده و غیر قابل تشخیص است. زمانی که دیوارهای آتش وظیفه خود را به درستی انجام داده و به قول خودشان پیشگیریهای لازم را صورت داده باشند هم، واقعا کار خاصی انجام ندادهاند.

آنها توانایی متوقف کردن دو حمله بدافزاری بزرگ را ندارند که هر روز از سوی شبکههای اجتماعی و نرمافزارهای وصله نشده، سازمانها را تهدید میکنند. تا جایی که من اطلاع دارم، هر مشتری یا فردی که به تازگی یک دیوار آتش نصب کرده است، به اندازه فردی که هیچ دیوار آتشی استفاده نمیکند، هک شده است. البته ما نمیگوییم دیوارهای آتش شکست خوردهاند؛ شاید آنها در پسزمینه کار خود را به خوبی انجام میدهند؛ ولی هکرها الگوهای خود را کاملا تغییر دادهاند و برای حمله از شیوههای جدیدی استفاده میکنند. به هر دلیلی، دیوارهای آتش این روزها بیمصرف شدهاند و اگر بر همین روال حرکت کنند، کمتر از یک دهه دیگر، کاملا بازنشسته خواهند شد.

فناوریهای محکوم به فنا، شماره 6: Antivirus Scanners

اگر به آمارهای منتشر شده از سوی مؤسسات مختلف اعتقاد داشته باشید، تعداد برنامههای مخرب از دهها نمونه، به صدها میلیون نمونه رسیده است. این آمارها نشان میدهد که آنتیویروسها در برابر سیل عظیم بدافزارها بی مصرف هستند. البته بهطور کامل بیفایده نیستند و از 80 تا 99.9 درصد کاربران محافظت میکنند. هر کاربر سالانه، در معرض هزاران برنامه مخرب قرار میگیرد. در بدترین حالت ممکن، یک هکر در یکی از هر صد برنامه منتشر کرده، پیروز میدان است؛ اما این آمار و عددها قصد دارند چه پیامی را به ما مخابره کنند؟ در جواب باید گفت: اگر بتوانید در مدت زمان یک سال، کامپیوتر خود را از هرگونه بدافزاری دور نگه دارید، به راستی کاری منحصر به فرد انجام دادهاید؛ البته کاری که سازندگان آنتیویروس انجام میدهند، قابل تحسین است. آنها در برابر این هجوم فضایی، کار فوقالعادهای انجام میدهند؛ اما با قاطعیت نمیتوان اعلام کرد آیا آنها از اواخر دهه 80 میلادی به بعد موفق شدهاند پیشرفتهای فناورانه قابل توجهی به دست آورند؟ مکانیزمی که آنتیویروسهای جدید از آن استفاده میکنند، بر پایه فناوری قدیم پایهگذاری شده است؛ روزگاری که آنتیویروس، تنها وظیفه شناسایی تعداد محدودی از ویروسها را بر عهده داشت. اما به راستی چه عاملی باعث میشود تا آنتیویروسها از میان بروند؟ به یقیین حرص و ولع بدافزارها ریشه اصلی این ماجرا نیست و مشکل در ارتباط با فهرستهای سفید است. فهرستهای سفید امنیتی از مدتها قبل حضور داشتند؛ اما واقعیت این است که مردم از این فهرستهای سفید استفاده نمیکنند؛ شیوه کار فهرستهای سفید بهگونهای است که در نهایت، با فهرستهای سیاه همسو میشوند. در شرایطی که یک نرمافزار روی سیستم و شبکههای کامپیوتری به خوبی عمل میکند، به یکباره تبدیل به نرمافزار بدی میشود؛ در نتیجه فهرست کردن نرمافزارهای بد، سادهتر از نرمافزارهای خوب است. این موضوع باعث ترس کاربران میشود، که نکند نرمافزار محبوب آنها نیز روزی در فهرست سیاه قرار گیرد. این یک بنبست بزرگ است، که از گذشته وجود داشته و در آینده نیز وجود خواهد داشت. به دلیل وجود نرمافزارهای مختلفی که روی سیستم کاربران نصب شده است، آنتیویروسها به حاشیه رانده شدهاند. تنوع نرمافزارهای نصب شده روی سیستم کاربران، باعث میشود تا آنها هر برنامهای را روی سیستم خود اجرا کنند. این موضوع باعث میشود تا بدافزارها در هر مکانی وجود داشته باشند؛ اما سازندگان کامپیوتر و سیستمعامل در حال تنظیم مجدد پارادیم «اجرای همه چیز» هستند به شکلی که برای مصرفکنندگان خود یک لایه ایمن ایجاد کنند.

جنبشی که بر خلاف شیوه کارکرد فعلی برنامههای آنتیویروس عمل کند. آنتیویروسها تنها به برنامههایی اجازه اجرا نمیدهند که امضاء آنها در بانک اطلاعاتی 500 میلیونی آنتیویروسها وجود داشته باشد؛ اما در مکانیزیم جدید الگوی «Run by Default, Block by Exception» جای خود را به «Block by Default, Allow by Exception» داده است. در نقطه مقابل این تمهیدات، هکرها و بدافزارها قرار دارند که بسیار دقیقتر و خطرناکتر از گذشته شدهاند. سازندگان بهطور پیش فرض، با ارائه فهرست سفید از نرمافزارها در مقابل آنها محافظت میکنند. اپل نزدیک به سه سال پیش فهرست سفیدی را به نام Gatekeeper منتشر کرد. از مدتها قبل دستگاههای iOS نیز مشابه چنین فهرستی را دریافت کردهاند که به آنها اعلام میکند کدام نرمافزارها مناسب هستند و از فروشگاه اپل دانلود شده و مورد استفاده قرار گرفتهاند. بعضی از برنامههای مخرب با مکانیزم امنیتی اپل از میان میروند، اما واقعیت این است که فرآیند هجوم، بسیار گسترده و سنگین است و در بسیاری از موارد موفق میشوند به سیستمعامل و برنامههای آن وارد شوند. مایکروسافت هم سالیان سال است که با استفاده از سیاستهای محدود کننده نرمافزاری(Software Restriction Policiesو AppLocker)، از چنین مکانیزمی استفاده میکند. همچنین این شرکت به تازگی همراه با سیستمعامل ویندوز10 ویژگی امنیتی جدیدی را موسوم به Device Guard مورد استفاده قرار میدهد. مکانیزم محافظتی فروشگاه ویندوز همانند فروشگاه اپل عمل میکند، در حالیکه این ویژگی بهطور پیشفرض تنها به برنامههای فروشگاه ویندوز اختصاص دارد؛ اما این ویژگی امنیتی به سادگی در اختیار کاربران قرار دارد و میتوانند از آن استفاده کنند. زمانیکه فهرست سفید بهطور پیشفرض، برای سیستمعاملهای محبوب عرضه شود، بازی برای بدافزارها و آنتیویروسها پایان خواهد یافت.

فناوریهای محکوم به فنا، شماره 7: AntiSpam filters

هرزنامهها هنوز هم نیمی از ایمیلهای اینترنتی را تشکیل میدهند. به لطف فیلترهای ضدهرزنامه ممکن است در فضای مجازی، از وجود هرزنامهها اطلاعی نداشته باشید. دقت بالایی که سازندگان آنتیویروس در فیلتر کردن هرزنامهها از خود نشان دادهاند، باعث شده است که حجم بسیار کمتری از هرزنامهها به سمت کاربران روانه شود؛ با این حال ارسالکنندگان هرزنامه هر روزه میلیونها هرزنامه را ارسال میکنند؛ اما برای آنکه بتوان با این مشکل دردسرساز بهطور جدی برخورد کرد به عزم جهانی و فراگیر شدن دو راهکار اصلی نیاز داریم. زمانیکه به این دو راهکار دست پیدا کنیم آنگاه بازی برای ارسالکنندگان هرزنامه به پایان خواهد رسید. این راهکارها عبارتاند از:

1. پیادهسازی مکانیزم احراز هویت با ضریب اطمینان بالا

2. قوانین بین المللی منسجمتر

ارسالکنندگان هرزنامه به راحتی کار خود را ادامه میدهند؛ زیرا ما توانایی متوقف کردن آنها را نداریم. اما زمانی که اینترنت به بالندگی واقعی خود برسد، دیگر مجالی برای ناشناس ماندن آنها وجود نخواهد داشت؛ زیرا مکانیزم ناشناس ماندن جای خود را به احراز هویت دقیق میدهد. در این حالت هر زمان کاربری ایمیلی را برای شما ارسال کند و بگوید شما برنده یک کیف پول شدهاید، شما به آسانی میتوانید درباره هویت این شخص اطلاعات کسب کنید؛ اما مکانیزم احراز هویت با ضریب اطمینان بالا تنها زمانی میتواند مورد استفاده قرار گیرد که همه کاربران روی کامپیوتر و شبکهای که با آن کار میکنند، از دو یا چند فاکتور احراز هویت استفاده کنند. در چنین شرایطی هر پیامی که بین ارسالکننده و دریافتکننده رد و بدل شود، دارای سطح بالایی از اطمینان خواهد بود. بخشی از این اطمینان همراه با مکانیزم HTTPs، که پیشتر به آن اشاره شد، بهدست میآید؛ اما پیادهسازی این مکانیزم، نیازمند یک مرحله اضافی در احراز هویت است. زمانیکه این مکانیزمها به درستی پیادهسازی شوند، اگر من بگویم چه کسی هستم، واقعا همان شخصی که ادعا میکنم خواهم بود. امروزه هر شخصی میتواند خود را جای فرد دیگری معرفی کند و هیچ راهی وجود ندارد که شما اطمینان حاصل کنید که من همان شخص حقیقی هستم؛ اما این شرایط تغییر پیدا خواهد کرد. زیر ساختهای حیاتی و مهمی که ما به آنها اعتماد داریم، همچون حمل و نقل وانرژی باید از ضریب اطمینان بالایی برخوردار باشند.

شاید طبیعت اینترنت اکنون رام نشدنی باشد؛ اما ماهیت فزاینده نیاز به زیرساختهای مجازی تضمین میکند که ما به سمت و سوی احراز هویت افراد حرکت خواهیم کرد. در همین حال معضل مرزهای بینالمللی، که دسترسی به مجرمان سایبری را با مشکل همراه میسازد، در آینده نزدیکی برطرف خواهد شد. در حال حاضر اکثر قریب به اتفاق کشورها شواهد و مستنداتی را که در دیگر کشورها وجود داشته باشد، قبول نمیکنند و همین موضوع، دستگیری ارسال کنندگان هرزنامه و نویسندگان کدهای مخرب را بسیار مشکل کرده است. شما میتوانید تمامی شواهد موجود را جمعآوری کنید؛ اما اگر خانه ارسالکننده هرزنامه در کشور دیگری باشد، هیچ حکمی برای او صادر نمیشود و زحمتهای شما برای جمعآوری مدارک و شواهد نیز بیهوده خواهد بود. زمانیکه اینترنت به ساختار واحدی تبدیل شود، مجرمان سایبری دیگر نمیتوانند در قالب تشکیلات سازمانیافته در کشورهای مختلف فعالیت کنند؛ در نتیجه به آسانی در فهرست سیاه قرار میگیرند. البته یکسری از این سازمانها از مدتها قبل در چنین فهرستی قرار گرفتهاند. بهطور مثال بیشتر شرکتها و سایتهایی که اقدام به ارجاع ترافیک به کشور خاصی میکنند، خواه قانونی باشند یا زیرزمینی، در این فهرست قرار گرفتهاند. زمانیکه بتوانیم هویت مجرمان سایبری را شناسایی کنیم، حتی اگر در کشورهای مختلفی باشند، این مجرمان دیگر شانس فرار ندارند و باید در انتظار مجازات باشند. هر چند شدت ارسال هرزنامهها نسبت به گذشته بسیار کمتر شده است، زمانیکه احراز هویت واقعی و قوانین بینالمللی همراه با فناوریهای لازم پیادهسازی شوند، آنگاه میخ آخر بر تابوت هرزنامهها کوبیده خواهد شد.

فناوریهای محکوم به فنا، شماره 8:Anti Dos Protections

فناوریهای امنیتی و حملات هکری به نوعی به یکدیگر وابسته هستند؛ به عبارت دیگر، اگر یک فناوری امنیتی را برای متوقف کردن حملهای مورد استفاده قرار دهید، این مکانیزم تأثیر خود را روی انواع دیگری از حملات خواهد گذاشت. مکانیزم احراز هویت دقیق، که در پاراگراف قبل به آن اشاره کردیم، میتواند زنگ خطر را برای حملههای DoS (انکار سرویس) به صدا در آورد و همچنین به فناوریهایی پایان دهد، که در این زمینه مورد استفاده قرار میگیرند. این روزها، هر شخصی با کمترین امکان ممکن توانایی ساخت و اجرای ابزارهای اینترنتمحوری را دارد که با ارسال میلیاردها بسته به سمت یک سایت معتبر، ضررهای جبرانناپذیری به آن سایت وارد کند. بیشتر سیستمعاملها، مجهز به فناوریهای از پیشساخته شدهای هستند که اجازه پیادهسازی حملههای DoS را نمیدهند. اگر گشت و گذاری در وب داشته باشید، بیش از یک دوجین شرکت امنیتی پیدا میکنید که راهکارهای محافظت از سایت شما را، زمانیکه ترافیک سنگینی به سمت سایت شما روانه میشود، ارائه میکنند. زمانی که مکانیزم ناشناس ماندن از میان برود، همه ارسالکنندگان کدهای مخربی، که ترافیک Dos را به وجود میآورند، از میان خواهند رفت.

فناوریهای محکوم به فنا، شماره 9: Huge event logs

مانیتور کردن رویدادهای امنیتی و طراحی سیستم هشداردهنده مرتبط با رویدادها، فرآیند بسیار سختی است. هر کامپیوتری تنها در یک روز توانایی تولید دهها هزار رویداد را دارد. زمانیکه از جمعآوری این رویدادها در یک بانکاطلاعاتی و در قالب یک فرم مرکزی صحبت میکنیم؛ در حقیقت درباره ظرفیتهایی در حجم پتابایت سخن میگوییم. سیستمهای مدیریت رویدادهای امروزی، از آرایهای از هارددیسکها استفاده میکنند، اما این سازو کار یک مشکل اصلی دارد؛ مشکل در ارتباط با نحوه ضبط رویدادها است که به درستی کار نمیکند. در شرایطی که هر روز بستههای بیارزشی جمعآوری میشوند و همه آنها دستنخورده و خواندهنشده باقی میمانند، نه تنها حجم بسیار بالایی از فضا را اشغال میکنند، بلکه مشکلات دیگری را نیز به همراه میآورند.

در چنین شرایطی مدیران به سراغ برنامه و سیستمعاملهایی خواهند رفت که جزییات مهم را با کمترین آشفتگی در اختیار آنها قرار دهد. سیستمهایی که به جای ارائه اطلاعات به هم ریخته، رویدادهای مفید و مهم را نشان دهد. به عبارت دیگر سازندگان ثبت رویداد به دلیل کمبود فضای ذخیرهسازی، خیلی زود از میدان خارج خواهند شد.

فناوریهای محکوم به فنا، شماره10: Anonymity tools و(not to mention anonymity and privacy)

در نهایت این سوء تفاهم را که میتوانید بهطور کامل ناشناس مانده و از حریم خصوصی خود محافظت کنید از خود دور کنید. ما در مقالههایی این موضوع را به تفصیل مورد بررسی قرار دادهایم. بهترین کتابی که میتواند اطلاعات مناسبی در اختیارتان قرار دهد، کتاب بروس - شاینر به نام «Data and Goliath» است. زمانیکه این کتاب را مطالعه کنید، متوجه خواهید شد، آیا به راستی میتوانید در امنیت کامل به گشت و گذار در اینترنت بپردازید و ناشناس باقی بمانید یا خیر؟ حتی هکرهایی که تصور میکنند با استفاده از شبکههای پنهان سازی، توانایی انجام بعضی از کارها را در اختفای کامل دارند، باید بدانند که نیروهای پلیس در کمترین زمان ممکن میتوانند کاربرانی را که در این شبکهها دست به فعالیتهای مجرمانه میزنند، شناسایی کنند. حقیقت این است که ابزارهای اختفا واقعا کار نمیکنند. بیشتر شرکتها و نهادهای قانونی از مدتها قبل اطلاع دارند که شما چه کسی هستید. تنها تفاوت زمان حال با آینده در این است، که در آینده هر شخصی مطلع میشود که تظاهر کردن به پنهانسازی و ناشناس بودن در فضای آنلاین، معنایی نخواهد داشت. بدون تردید زمانی که قوانین حمایت از حریم خصوصی مصرفکننده تصویب شود، همه ما خوشحال خواهیم شد. تجربههای گذشته نشان داده که بیشتر شهروندان حاضر هستند از حریم خصوصی خود بگذرند، اما در مقابل انتظار دارند از آنها حمایت شود. حال چگونه میتوانیم از این موضوع اطمینان حاصل کنیم؟ استانداردسازی حفاظت از حریم خصوصی در همه جا پیادهسازی شده و مورد استفاده قرار میگیرد، به جز اینترنت! بدون تردید اینترنت مکان بعدی است که این قانون در مورد آن اجرا خواهد شد

منابع:

http://misbiometrics.wikidot.com/

https://www.blendspace.com/lessons/iUqgbiOPNfjG7Q/secure-socket-layer-encryption

http://www.ccfit.nsu.ru/~ask/grid/progtutorial/

https://msdn.microsoft.com/en-us/library/windows/desktop/bb736264(v=vs.85).aspx

http://mccltd.net/blog/?p=1944

https://support.f5.com/kb/en-us/products/big-ip_ltm/manuals/product/tmos-implementations-11-2-0/11.html

https://www.poodletest.com/

http://www.itworld.com

===========================

شاید به این مطالب هم علاقمند باشید:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟