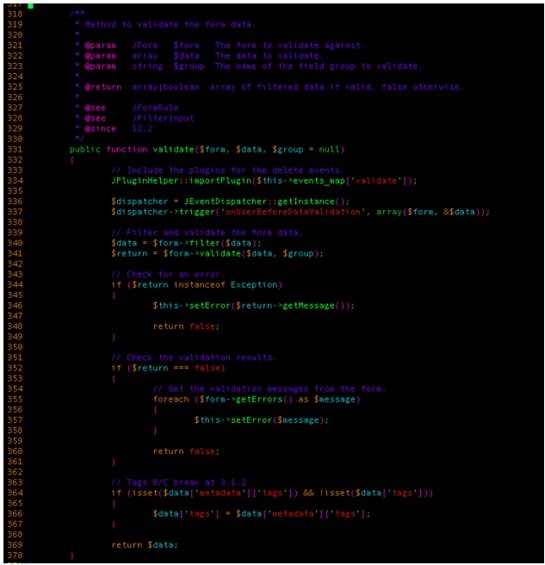

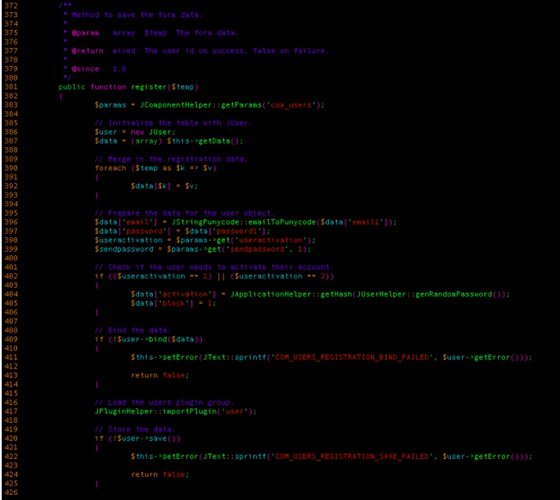

آسیبپذیری اول به شماره CVE-2016-8870 به هکرها اجازه میدهد، حتا زمانی که امکان ساخت یک حساب کاربری غیر فعال است، باز هم این توانایی را داشته باشند تا یک حساب کاربری را ایجاد کنند. آسیبپذیری دومی که به شماره CVE-2016-8869 ترمیم شده است، یک آسیبپذیری ارتقا مجوز است که به هکرها اجازه میدهد مجوزهای مدیریتی را به دست آورند.

پژوهشگران امنیتی اعلام داشتهاند زمانی که این دو آسیبپذیری در ترکیب با یکدیگر مورد استفاده قرار میگیرند، باعث به وجود آمدن یک درب پشتی شده و به این شکل کنترل سایتهای آسیبپذیر جوملا را در اختیار هکرها قرار میدهند. در شرایطی که تیم توسعهدهنده جوملا تصمیم گرفتند برای تامین امنیت بیشتر مصرف کنندگان اطلاعات ناچیزی درباره این آسیبپذیری منتشر کنند، با این وجود کارشناسان امنیتی و گروههای تهدید موفق شدند کدهای دارای مشکل را شناسایی کرده و اکسپلویت متناسب با این آسیبپذیریها را پیادهسازی کنند.

پژوهشگران شرکت امنیتی sucuri در این ارتباط گفتهاند: «درست بعد از آنکه وصلههای مربوط به ترمیم این آسیبپذیریها ارائه شدند، تلاشهایی به منظور سوء استفاده از این آسیبپذیریها را شناسایی کردهاند. اولین حمله 24 ساعت بعد از عرضه بهروزرسانیها رخ داد و تعدادی از سایتهای معروف جوملا را تحت الشعاع خود قرار داد. بهطوری که حسابهای کاربری زیادی روی این سایتها ساخته شدند.» نخستین تلاش به منظور بهرهبرداری ار این آسیبپذیریها متعلق به آدرسهای IP واقع در کشور رومانی بودهاند. هکرها سعی کردند، حسابهای کاربری را با نام db_cfg و گذرواژه fsugmze3 روی هزاران سایت جوملا ایجاد کنند. همچنین یک آدرس IP متعلق به کشور لتونی نیز سعی کرده بود، مشابه چنین کاری را انجام دهد.

زمانی که پژوهشگران اطلاعات مربوط به این اکسپولیت را منتشر کردند، بر شدت این حملات افزوده شد. در تاریخ 28 اکتبر نیز sucuri گزارش کرد که بیش از 27 هزار آلودگی را کشف کرده است. هر چند تعداد آلودگیها فراتر از این رقم خواهد بود. دنیل سید، بنیانگذار sucuri در این ارتباط گفته است: «تعدادی از این اکسپلویتها به طور خودکار دربهای پشتی را بارگذاری کرده بودند و همچنین از مکانیزمهایی منحصر به فردی به منظور دور زدن بارگذاری رسانه با استفاده از فایلهای pht. استفاده کرده بودند.»

دنیل سید در بخش دیگری از صحبتهای خود گفته است: «سایتهایی که بعد از عرضه بهروزرسانی، آنرا دریافت نکردهاند به سرعت قربانی این حمله شدند. در نتیجه به مدیران سایتهای جوملا پیشنهاد میشود، گزارش منتشر شده از سوی sucuri را به منظور شناسایی آدرسهای IP مورد بررسی قرار داده و حسابهای مدیریتی ناشناس را به دقت مورد توجه قرار دهند.» sucuri در وبلاگ این شرکت جزییات مربوط به این مشکل و همچنین نحوه ترمیم آنرا تشریح کرده است. برای اطلاعات بیشتر به آدرس Details on the Privilege Escalation Vulnerability in Joomla مراجعه کنید.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟