باجافزارها، باتنتهای مبتنی بر اینترنت اشیا، خریداری باگهای امنیتی از سوی دولتها، شکل جدیدی از تهدیدات امنیتی موسوم به کرمهای باجافزاری و برنامههای پاداش در ازای باگها به شیوه محرمانه پنج رویکرد نوینی هستند که در سال جاری میلادی با آنها روبهرو خواهیم شد و به نظر میرسد در حال تبدیل شدن به یک سریال در دنیای امنیت هستند، به دلیل اینکه هنوز هم راهکار جامعی برای مقابله با آنها در نظر گرفته نشده است. اما این رویکردها دقیقاً چه مفهومی را بیان میکنند؟

نکته جالب توجهی که در ارتباط با این شش رویکرد مخرب وجود دارد این است که نه تنها تمامی صنایع را در معرض خطر قرار دهند، بلکه قادر هستند بر روند تخصیص بودجه، ارزیابی دامنه تهدیدات و حتی استراتژیهای دفاعی که در برابر آنها پایهگذاری میشود، تأثیر محسوسی بر جای بگذارند. این پنج رویکرد به اندازهای قدرتمند و خطرناک هستند که تقریباً در هر خبر امنیتی ردپایی از آنها را مشاهده میکنیم.

باجافزارها

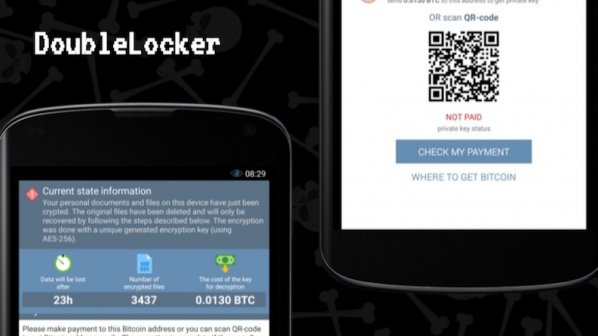

چرا هیچ کاربری به 10 سال پیش فکر نمیکند یا هیچ نویسندهای درباره تهدیدات امنیتی 10 سال پیش مطلبی نمینویسد؟ تقریباً در اوایل سده 21 میلادی بود که دو کرم Slammer و Conficker توانستند کاربران زیادی را تهدید کنند. اما سؤال اصلی این است که این دو کرم با مسدود کردن دسترسی به سرورهای SQL موفق شدند تا چه اندازه پول روانه جیب هکرها کنند؟ باید بگوییم این مقدار بسیار کم بود. اما به سال 2017 باز گردید. امروزه باجافزارها عنان دنیای هکری را در دستان خود گرفتهاند. باجافزارها به یک روند طبیعی در حوزه بدافزاری تبدیل شدهاند. مجرمان سایبری بهراحتی از طریق یک قطعه کد نرمافزاری از پیش آماده بهراحتی تمام فایلها، پوشهها و در کل تمام محتویات هارددیسک کاربران را با الگوریتمهای رمزنگار کدگذاری میکنند و در ازای دریافت باج به کاربر اجازه میدهند دومرتبه به فایلهای خود دسترسی داشته باشد.

حملات منع سرویس توزیع شده با آن قدرت مهیب خود به هیچ عنوان با تهدیدات باجافزاری قابل مقایسه نیستند. کافی است کمی درباره باجافزارهای LockY، Cryptolocker، Petya و... فکر کنید. باجافزارهایی که در سال 2016 میلادی به دفعات کاربران زیادی را قربانی خود ساختند. باجافزارها تهدید جدیدی به شمار نمیروند، ولی خسارات سنگینی را به بخشها و صنایع مختلف وارد کردهاند. بیمارستانهایی که به ناخواسته متحمل هزینههای سنگین نقل و انتقال اطلاعات بیمارانشان به سامانههای جدید شدند، مراکز بهداشتی و درمانی که در سکوت خبری باج مربوطه را پرداخت کردند، نیروگاههای تأمینکننده انرژی و حتی خطوط حمل و نقل از جمله قربانیان این مدل از حملات هستند. درست است که از طریق امضای متعلق به بدافزارها قادر به شناسایی آنها هستیم، اما واقعیت این است که آنها به طور مداوم تغییر میکنند و تنها با یک تغییر کوچک ناشناخته میشوند. حتی شرکتهای امنیتی هم قادر نیستند اطلاعاتی در ارتباط با چنین تهدیداتی را منتشر کنند تا کاربران با استفاده از نشانههای موجود قربانی این تهدیدات نشوند. در جدیدترین مورد یک مالک تلویزیون هوشمند مبتنی بر پلتفرم اندروید قربانی باجافزارها شد.

باتنتهای اینترنت اشیا

لشکری از سامانههای کامپیوتری تسخیر شده را در نظر بگیرید که در آن واحد به طرف یک سرویس یا یک سایت حرکت میکنند. حتی قدرتمندترین سامانههای دفع حملات DDoS نیز در چنین مواردی قادر نیستند این مدل حملات را دفع کنند. هکرها برای آنکه بتوانند یک حمله منع سرویس توزیع شده را با موفقیت پیادهسازی کرده و دسترسی به سرویسهایی نظیر بانکها یا پست الکترونیکی را مسدود کنند، به هزاران دستگاه تحت کنترل نیاز دارند. در حال حاضر، دوربینهای نظارتی متصل به اینترنت که به نام دوربینهای آیپی (IP camera) مشهور هستند و دستگاههای DVR بهراحتی در معرض تهدید هکرها قرار دارند. به سبب آنکه ارائه وصله برای این تجهیزات بهراحتی امکانپذیر نیست. امروزه طیف گستردهای از این دستگاهها در سراسر جهان به اینترنت متصل بوده و بهراحتی در تیررس هکرها قرار دارند. گذرواژههای پیشفرض این دستگاهها admin:admin به هکرها اجازه میدهد به این دستگاهها نفوذ کنند.

کرم باجافزاری/ شبکهای نه فقط دستگاهها را آلوده میکند، بلکه به شکل خستگیناپذیر خود را روی هر کامپیوتری که به شبکه متصل است کپی میکند. چه موافق باشید و چه مخالف من به شما ضمانت میدهم که مجرمان سایبری در نظر دارند چنین سناریویی را اجرایی کنند و این کرم تنها شروع داستان است

هکرها در ادامه یک میانافزار مخرب همچون Mirai را روی این دستگاهها نصب میکنند و کنترل کامل آن را به دست میگیرند. این مشکل زمانی حاد شد که هکرها تصمیم گرفتند کد منبع باز بدافزار Mirai را به طور عمومی در یک انجمن نفوذ منتشر کنند. این کار باعث شد تا هکرهای مختلف در اقصا نقاط این کره خاکی این شانس را پیدا کنند تا با اعمال تغییراتی در کدهای اصلی این بدافزار، شکل جدیدی از تهدیدات را به وجود آورده و به اهداف مورد نظر خود حمله کنند. حمله منع سرویس انکار شده به ارائهدهنده سرویس سامانه نام دامنه (DNS) شرکت داین، نفوذ به سایت پژوهشگر امنیتی برایان کربس که خود از یک مکانیسم دفع حملات DDoS استفاده میکرد و حمله به ارائهدهنده سرویس اینترنتی OVH از شناختهشدهترین حملات سال گذشته میلادی بودند. در بیشتر موارد این حملات وقفهای چند ساعته را به وجود آوردند و موفق شدند تعداد زیادی از سایتهای مهم همچون توییتر را از دسترس کاربران خارج سازند. کارشناسان امنیتی پیشنهاد دادهاند که برای مقابله با این مدل تهدیدات دولتها باید مقررات ویژهای را تنظیم کنند و شرکتهای تولیدکننده را مجبور سازند از این مقررات پیروی کنند.

برنامههای پرداخت جایزه در مقابل کشف باگها

برنامههای پرداخت جایزه در مقابل کشف باگها ایده جدیدی نیست و از سوی شرکتهای بزرگی همچون فیسبوک، گوگل، اپل و... دنبال میشود. طرحی که البته جالب توجه است. اما نکتهای که در این بین وجود دارد این است که بسیاری از شرکتها به طور علنی این برنامهها را به مرحله اجرا درنمیآورند. بلکه این برنامهها را از طریق شرکتهای ثالثی همچون HAckerOne، Bugcrowd و Synack اجرایی میکنند. در این رویکرد هکرها به سایت مورد نظر وارد میشوند، آن را مورد تحلیل قرار میدهند و آسیبپذیریهای امنیتی را شناسایی میکنند. در ادامه از طریق یک کانال ارتباطی باگهای شناسایی شده را به مدیران سایتها گزارش داده و جایزه خود را دریافت میکنند. البته تعدادی از هکرها این کار را برای پول انجام نداده و آن را بهمنظور آنکه نام آنها در بخش مشاوران امنیتی یک شرکت ثبت شود، انجام میدهند. به نظر میرسد این تنها خبر مثبت و امیدوارکننده این مقاله بود!

خریداران دولتی باگهای امنیتی

اما چالشبرانگیزترین رویکرد این مقاله در ارتباط با خریداری باگها از سوی دولتها است. آنها این کار را بهمنظور برطرف کردن آسیبپذیریها انجام نمیدهند، بلکه به دنبال آن هستند تا از آسیبپذیریها سوء استفاده کنند. تعدادی از دولتها بهمنظور حفظ امنیت ملی سعی میکنند تا این اطلاعات را جمعآوری کنند. اگر شما این شانس را داشتید که باگهای خریداری شده توسط دولت را در دنیای واقعی پیدا کنید، به معنای آن است که فردی کارش را با صداقت انجام نداده است. گزارشهایی که بهتازگی منتشر شده است نشان میدهند تعدادی از سازمانهای دولتی در لامپها یا حتی تابلوهای نقاشی دستگاههای استراق سمع قرار دادهاند که بیانکننده این مطلب است که این سازمانها تا چه اندازه موفق شدهاند خلأهای موجود را شناسایی کرده و از آنها به بهترین شکل استفاده کنند.

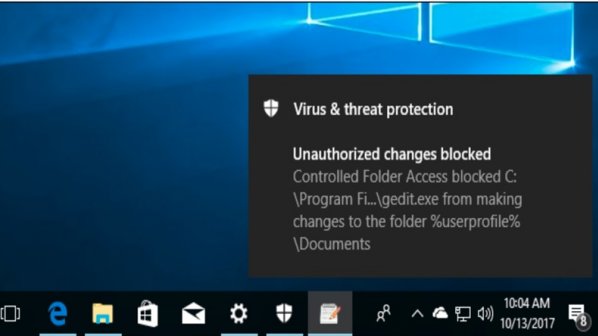

کابوسی بدتر از باجافزارها، کرمهای باجافزاری

آیا چیزی بدتر از باجافزارها نیز وجود دارد؟ گزارش منتشر شده از سوی CSO Online نشان میدهد در سال جاری میلادی باید بگوییم کابوسی خطرناکتر در انتظار ما است. به نظر میرسد در سال جاری میلادی تیمهای امنیت اطلاعات باید خود را برای تهدیدات بهمراتب خطرناکی آماده کنند. تکامل فناوریهای رمزنگاری همراه با فناوریهای باجافزاری به هکرها اجازه میدهد به بخشهای عمیق یک شبکه سازمانی نفوذ کنند. کرمهای باجافزاری موضوع جدیدی نیستند. در ماه می 2016، گراهام کلولی کارشناس امنیت سایبری گزارش داد ZCryptor یک قطعه باجافزاری با سرعت نسبتاً بالایی خود را در شبکههای ارتباطی و روی رسانههای قابل حملی از قبیل حافظههای فلش کپی میکند. آن گونه که CSO عنوان کرده است، ZCryptor ممکن است قطعهای از یک تهدید بزرگ تکرارشونده باشد. کوری ناچرینر مدیر بخش فناوری WatchGuard Technologies گفته است: «کرم باجافزاری/ شبکهای نه فقط دستگاهها را آلوده میکند، بلکه به شکل خستگیناپذیر خود را روی هر کامپیوتری که به شبکه متصل است کپی میکند. چه موافق باشید و چه مخالف من به شما ضمانت میدهم که مجرمان سایبری در نظر دارند چنین سناریویی را اجرایی کنند و این کرم تنها شروع داستان است.» اگر مجرمان سایبری بتوانند اطلاعات شبکه را پیش از آنکه دادههای آن را کدگذاری کنند به سرقت ببرند و در ادامه کرم خود را روی شبکهها منتقل کنند، آنها به شکل قدرتمندی خواهند توانست با ضریب دو، ماشینها را آلوده سازند. در نتیجه در سال جاری میلادی باید شاهد باجافزارهایی باشید که رویکردی عمیق دارند و قادر هستند کل شبکههای یک سازمان را آلوده سازند.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟