درک معماری شبکه به ما در درک نقاط آسیبپذیر شبکه کمک میکند، زیرا هکرها همواره بهدنبال روشهایی هستند تا به شبکههای سازمانی نفوذ کرده و اطلاعات را سرقت یا دستکاری کنند. هنگامیکه هکری موفق شود به شبکه سازمانی نفوذ کند، این قابلیت را بهدست خواهد آورد تا اطلاعاتی را که از طریق شبکه در حال انتقال هستند رصد کند یا اطلاعات ارزشمند را سرقت کند. برای حل این مشکل، باید ساختار شبکه و دادههایی را که از طریق آن جریان مییابد درک کنید. یک شبکه معمولی از سه بخش اصلی زیر پدید میآید:

- شبکه مرکز داده که سرورها و برنامههای کاربردی سازمان را میزبانی میکند.

- شبکه اصلی یا مرکزی که شاهراهی است که تمامی بخشهای شبکه از جمله شبکه کاربران، مراکز داده، شبکههای راه دور (شعب یک سازمان) را به یکدیگر و در نهایت به اینترنت متصل میکند.

- شبکه کاربری که زیرمجموعه شبکه اصلی است و وظیفه برقراری ارتباط کاربران با یکدیگر را برعهده دارد. شبکه کاربری معمولاً مبتنی بر شبکههای توزیع و دسترسی است. شکل ۱ معماری یک شبکه سازمانی مرسوم را نشان میدهد.

شکل 1

در گوشه بالای سمت چپ شکل ۱، مرکز داده اصلی را که DC-1 نام دارد مشاهده میکنیم. شبکه کاربر نیز در سایت مرکز داده و بهنام Users-1 قرار دارد. در گوشه سمت راست بالا، مرکز داده ثانویه را که DC-2 نام دارد مشاهده میکنیم که متشکل از شبکه کاربرانی است که در سایت مرکز داده ثانویه قرار دارند. دو مرکز داده از طریق دو فایروال که در دو مرکز داده قرار دارند به اینترنت متصل میشوند. در مرکز نمودار، یک اتصال شبکه گسترده (WAN) را میبینیم که شامل روترهایی است که به شبکه ارائهدهنده خدمات (SP) سرنام Service Provider که وظیفه برقراری ارتباط شبکههای محلی و اینترنت را برعهده دارد متصل هستند. در قسمت پایین نمودار، سایتهای راه دور (شعب) را میبینیم که از طریق شبکه ارائهدهنده خدمات به شبکه مرکزی سازمان متصل میشوند.

شبکه مرکزی، کاربری و مرکز داده

همانگونه که اشاره شد، یک شبکه داده سازمانی متشکل از شبکههای کوچک و بزرگی است که همگی از طریق یک شبکه مرکزی مدیریت میشوند. بهطور مثال، مراکز داده میزبان شبکههایی هستند که سرورهای سازمانها در آن قرار دارند. در برخی از سازمانها از دو مرکز داده استفاده میشود تا اصل افزونگی و دسترسپذیری بالا (High Availability) حفظ شوند. یعنی اگر یک مرکز داده از کار افتاد، دیگری بتواند بهطور کامل یا جزئی جای آنرا بگیرد. نکتهای که هنگام طراحی شبکههای کاربری باید به آن دقت کنید، تعداد کاربران سازمانی، خارج از سازمانی (دورکارها)، گستره جغرافیایی و تعداد شعب یک سازمان است. شبکه مرکزی ستون فقراتی است که کاربران را به مرکز داده، دفاتر راه دور و اینترنت متصل میکند. در اینجا سوئیچهای توزیع در مکانهای مرکزی پردیس، و سوئیچهای دسترسی در ساختمانها و مناطق کوچک نصب میشوند.

- بهطور مثال، در شکل 2 معماری یک شبکه سازمانی را داریم که در لایه مرکز داده پذیرای دو مرکز داده است. این مراکز داده دو کار مهم انجام میدهند؛ اول آنکه به لایه مرکزی سرویسدهی میکنند و دوم آنکه هر زمان یکی از آنها با مشکل روبهرو شد، دیگری وظایف مرکز داده از مدار خارج شده را برعهده میگیرد.

شکل 2

نکته مهمی که هنگام پیادهسازی چنین شبکههایی باید به آن دقت کنید، انتخاب صحیح تجهیزاتی مثل سوئیچها است که وظیفه مدیریت ترافیک و بارهای کاری را برعهده دارند. در حالت کلی، سوئیچهایی که بهعنوان سوئیچ مرکزی (Core) شناخته میشوند، قابلیت اطمینان بیشتر، امکانات بهتر و توانایی بیشتری نسبت به سوئیچ توزیع (Distribution) دارند و به همین دلیل قابلیتهای خوبی در ارتباط با مسیریابی، آمادهسازی یک ساختار انتقال بهینه و پایدار بستهها ارائه میکنند. سوئیچهای توزیع باید ظرفیت سوئیچینگ زیادی برای پردازش ترافیکی که از سمت سوئیچ دسترسی (Access) وارد میشود، داشته باشند. به همین دلیل بهتر است از سوئیچهای مرکزی در لایه Core (شبکه مرکزی) و سوئیچهای توزیع در لایه Distribution استفاده شود. با توجه به اینکه سوئیچ دسترسی با تجهیزات شبکه و کاربران در ارتباط است باید پورتهای زیادی داشته باشد. بهطور کلی، سوئیچ دسترسی در لایه 2 و سوئیچ توزیع در لایه 3 قرار میگیرند، البته این موضوع به نوع معماری شبکه سازمانی بستگی دارد.

در شکل ۲، سوئیچهای مرکز داده در بالا قرار دارند و از طریق دو کابل به هر سرور متصل میشوند. این اتصالات کاربرد دوگانه دارند؛ اول آنکه دستیابی به اصل افزونگی را تضمین میکنند تا اگر یکی از کابلها و کانالهای انتقال با مشکل روبهرو شد، دیگری فرآیند انتقال را مدیریت کند و دوم آنکه قابلیت تجمیع لینک (Link Aggregation) را دارند تا ظرفیت سوئیچینگ بیشتری در دسترس قرار گیرد. همچنین، کانالهای ارتباطی میتوانند بر بستر فیبر یا مس باشند.

در وسط تصویر، سوئیچهای مرکزی را داریم. همانطور که از نام این سوئیچها پیدا است، آنها در قلب شبکه سازمانی قرار دارند. آنها وظیفه برقراری ارتباط میان شبکه کاربری و مرکز داده را برعهده دارند و به سایتهای راه دور، اینترنت و دیگر شبکهها اجازه برقراری ارتباط با شبکه سازمانی را میدهند. اتصال بین سوئیچهای مرکزی و سوئیچهای مرکز داده را میتوان در لایه 2 یا لایه 3، با یا بدون فناوریهای همپوشان پیادهسازی کرد.

شبکه کاربری در ناحیه توزیع و دسترسی قرار دارد. لایه دسترسی میزبان سوئیچهایی است که کاربران را به شبکه سازمانی متصل میکند، در حالی که لایه توزیع سوئیچهای دسترسی را تجمیع میکند. بهعنوان مثال، در یک شبکه پردیس، یک سوئیچ توزیع برای هر ساختمان یا گروهی از ساختمانها نصب میشود و سوئیچهای دسترسی به سوئیچ توزیع متصل میشوند. سوئیچهای توزیع معمولاً با رعایت اصل افزونگی نصب میشوند؛ به این معنا که دو سوئیچ در هر سایت نصب میشوند و هر دو سوئیچ به شبکه متصل میشوند.

توپولوژی سوئیچینگ لایه 2 و مسیریابی لایه 3

سوئیچهای لایه 2 دستگاههایی هستند که بستهها را بین پورتها سوئیچ میکنند، در حالی که سوئیچهای لایه 3 یا روترها به سرآیند لایه 3 بسته نگاه میکنند و مسیریابی را انجام میدهند. فرآیند انجام اینکار در شکل 3 نشان داده شده است. در اینجا، D مخفف آدرس مقصد و S مخفف آدرس منبع است و به ترتیب D و S برای L2 و L3 در نظر گرفته شدهاند.

در بالای سمت چپ تصویر، یک سوئیچ LAN را مشاهده میکنیم که در حال دریافت یک فریم است. سپس، سوئیچ به مک آدرس مقصد نگاه میکند و در مورد انتقال بسته تصمیمگیری میکند و فریم را به پورت مقصد یعنی پورت 3 ارسال میکند.

شکل 3

در پایین سمت چپ، مشاهده میکنیم که چگونه یک فریم از شبکه سوئیچها عبور میکند. فریم وارد سوئیچ سمت چپ میشود که بسته را به پورت 3 ارسال میکند. پورت 3 به پورت 1 در سوئیچ سمت راست متصل میشود که به مک آدرس خود نگاه میکند و بسته را به سوئیچ سمت راست یعنی پورت 4 فوروارد میکند. تصمیمگیری در مورد نحوه ارسال فریمها بهصورت محلی انجام میشود. یعنی تصمیمگیری در این زمینه توسط خود سوئیچ و بدون تعامل با سوئیچهای دیگر انجام میشود تا بار اضافی به شبکه وارد نشود.

فرآیند مسیریابی، همانطور که در سمت راست نمودار شکل ۳ نشان داده شده، در لایه 3 انجام میشود. هنگامیکه بستهای وارد روتر میشود، روتر به آدرس مقصد لایه 3 نگاه میکند و بررسی میکند که آیا مقصد بسته در جدول مسیریابی معتبر است یا خیر و سپس فرآیند مسیریابی را انجام داده و بسته را به هاپ (Hop) بعدی ارسال میکند.

در حالت کلی از سوئیچهای لایه 2 برای اتصال کاربران به شبکه استفاده میکنیم و از سوئیچهای لایه 3 در سطوح بالاتر، یعنی سطح توزیع، هسته (Core) یا مرکز داده برای تقسیم شبکه به شبکههای کوچکتر (زیرشبکه) استفاده میکنیم.

در شکل 4، یک روتر عادی را در سمت چپ و یک سوئیچ لایه 3 را در سمت راست مشاهده میکنیم. در یک روتر عادی، دستگاههایی مثل کامپیوترهای شخصی یا سوئیچهای لایه 2 به آن متصل میشوند.

در سوئیچ لایه 3، ملزومات سختافزاری و نرمافزاری که برای ارسال و دریافت بستههای اطلاعاتی به آنها نیاز داریم در قالب یک محصول واحد در اختیار ما قرار دارد. رابطهای لایه 3 (که در تجهیزات سیسکو بهنام Interface VLAN نامیده میشود) رابطهای نرمافزاری هستند که روی سوئیچ پیکربندی شدهاند. در اینجا شبکههای محلی مجازی (VLAN) پیکربندی میشوند و یک رابط L3 به هر کدام اختصاص داده میشود و در ادامه تجهیزات خارجی به پورتهای فیزیکی سوئیچ متصل میشوند.

شکل 4

شبکههای محلی مجازی و تقسیم شبکه به زیرشبکههای مختلف مزایای زیادی دارد، بهطوریکه انعطافپذیری بیشتری در طراحی در اختیار ما قرار میدهد، زیرا هر بخش میتواند یک زیرشبکه IP با مجوزها و حقوق دسترسی به سرورهای خاص خود را داشته باشد، امکان پیادهسازی پروتکلهای مسیریابی وجود دارد، پیامهای همهپخشی تنها در زیرشبکههای خاص خود توسط کلاینتها دریافت میشوند و هرگونه حمله سایبری تنها روی همان زیرشبکه تاثیرگذار است. موارد یادشده تنها بخشی از مزایای زیرشبکهسازی است.

معماری L2 و L3

یکی از چالشهای بزرگی که طراحان و معماران شبکه با آن روبهرو هستند، انتخاب معماریای است که قرار است شبکه سازمانی بر مبنای آن پیادهسازی شود. نکتهای که باید در ارتباط با معماری لایه 3 به آن دقت کنید این است که لایه ۳ را میتوان در هر نقطهای از شبکه پیادهسازی کرد. وقتی لایه 3 در سوئیچهای اصلی پیادهسازی شود، آدرسهای IP آنها دروازههای پیشفرض کاربران خواهد بود. هنگامیکه لایه 3 در سوئیچهای مرکز داده پیادهسازی شود، آدرس آنها دروازههای پیشفرض سرورها خواهد بود. دو توپولوژی پرکاربردی که توسط کارشناسان شبکه در هنگام پیادهسازی شبکههای سازمانی استفاده میشوند، در شکل ۵ نشان داده شده است. در سمت چپ شکل ۵، تنظیمات زیر را داریم:

شبکههای محلی مجازی (VLAN) پیکربندیشده روی سوئیچهای اصلی: در اینجا VLAN 50 و VLAN 60 شبکههای محلی کاربری هستند. هر کاربر یک شبکه محلی مجازی، چند پورت فیزیکی و یک رابط L3 منطقی و رابط VLAN (در صورت استفاده از تجهیزات سیسکو) در اختیار دارد. در مثال فوق، آدرس آیپی شبکه محلی مجازی VLAN50 برابر با 10.50.1.1/16 است، در حالی که آدرس آیپی شبکه محلی مجازی VLAN60 برابر با 10.60.1.1/16 است.

شکل 5

شبکههای محلی مجازی پیکربندی شده روی سوئیچهای مرکز داده

VLAN 10 و VLAN 20 شبکههای محلی مجازی سرور هستند. هر سرور شبکه محلی مجازی دارای چند پورت فیزیکی و یک رابط منطقی L3 یا همان رابط شبکه محلی است. برای مثال، آدرس آیپی رابط شبکه محلی مجازی VLAN 10 برابر با 10 10.10.1.1/16 است، در حالی که آدرس آیپی رابط شبکه محلی مجازی VLAN 20 برابر با 10.10.1.1/16 است.

دروازههای پیش فرض کاربران در شبکههای 10.50.0.0/16 و 10.60.0.0/16 به ترتیب 10.50.1.1 و 10.60.1.1 است.

در سمت راست، توپولوژی متفاوتی را مشاهده میکنیم، جایی که رابط تمامی شبکههای محلی مجازی روی سوئیچهای مرکز داده قرار دارند. در توپولوژی سمت راست پیکربندی زیر را داریم:

- تمام VLANها روی سوئیچهای مرکز داده پیکربندی شدهاند.

- سوئیچهای اصلی بهعنوان دستگاههای لایه 2 استفاده میشوند. دروازههای پیشفرض دستگاهها و سرورهای کاربر روی سوئیچهای مرکز داده هستند.

جریان داده در معماری L2 و L3

به همان ترتیبی که معماری لایه 2 و لایه 3 با هم متفاوت هستند، جریان انتقال دادهها در این معماریها نیز تفاوتهایی دارد. برای درک بهتر این موضوع به شکل ۶ دقت کنید. در توپولوژی سمت چپ، پیکربندی زیر را داریم:

- هنگام ارسال بستهها از سمت کاربران به سرورها، کاربران در VLAN 50

- یا VLAN 60 بستهها را به دروازه پیشفرض یعنی رابط L3 روی سوئیچ هسته ارسال میکنند و از این نقطه بستهها به رابط L3 سوئیچ مرکز داده و سرور (سوئیچ سمت چپ) هدایت میشوند. هنگام ارسال بستهها، سرورهای VLAN 10 یا VLAN 20 بستهها را به دروازه پیشفرض 10.10.1.1 ارسال میکنند که سوئیچ سمت چپ مرکز داده است. در ادامه بستهها به رابط L3 در سوئیچ هسته سمت چپ و کاربر هدایت میشوند. برای درک بهتر فرآیند ارسال و دریافت اطلاعات به شمارههای قرار گرفته در تصویر دقت کنید.

شکل 6

در توپولوژی سمت راست، پیکربندی زیر را داریم:

- سوئیچهای مرکز داده دروازههای پیشفرض برای کاربران و سرورها هستند، از اینرو بستههایی از هر دو به سوئیچهای مرکز داده ارسال میشوند و فرآیند مسیریابی نیز بهشکل داخلی انجام میشود.

جریان دادهها در معماری L2 و L3 بر مبنای اصل افزونگی

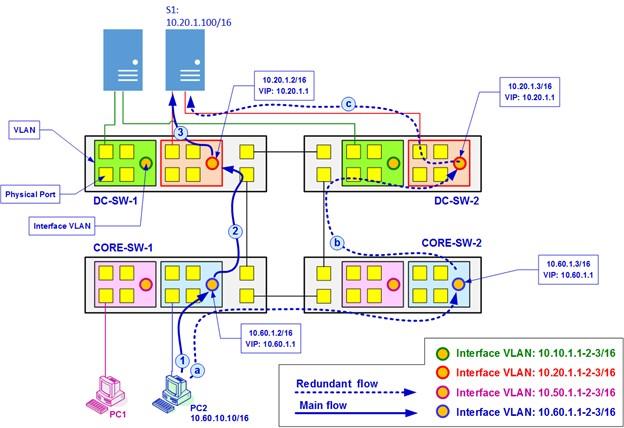

اکنون اجازه دهید به بررسی این موضوع بپردازیم که بستهها چگونه از طریق شبکه انتقال پیدا میکنند. در اینجا فرض میکنیم که رابطهای L3 کاربری روی سوئیچهای مرکزی قرار دارند. در شکل ۷، کامپیوتری با آدرس 10.60.10.10/16 در حال ارسال اطلاعات به سروری با آدرس 10.20.1.100/16 است.

در یک شبکه سازمانی و در شرایط عادی، یعنی زمانیکه تمام مولفههای شبکه بدون مشکل کار میکنند، جریان انتقال دادهها بهشرح زیر است:

- هنگامی که PC2 بستهها را برای یک سرور ارسال میکند، بستهها به دروازه پیشفرض یعنی سوئیچ مرکزی 10.60.1.1 تحویل داده میشوند (1).

- از سوئیچ 10.60.1.1، بستهها به سوئیچ مرکزی به نشانی 10.20.1.1 ارسال میشوند (2).

- در ادامه بستهها برای سرور S1 به نشانی 10.20.1.1 ارسال میشوند (3).

شکل 7

هنگامی که مشکلی مثل یک خرابی اتفاق میافتد، بهطور مثال، سوئیچ DC در سمت چپ تصویر که DC-SW-1 نام دارد از کار میافتد، موارد زیر اتفاق میافتد:

- در این حالت، سرور S1 سوئیچ DC سمت راست vh که DC-SW-2 نام دارد انتخاب میکند. در ادامه بستههایی که از PC2 به سرور ارسال میشوند به سوئیچ هسته سمت راست (a) ارسال میشوند.

- سوئیچ هسته در سمت راست بستهها را به هاپ بعدی (b) که سوئیچ DC سمت راست است (DC-SW-2) هدایت میکند تا سوئیچ DC سمت راست بستهها را به سرور (c) ارسال کند.

کلام آخر

همانگونه که مشاهده میکنید ملاحظات طراحی یک شبکه داده جزئیات زیادی دارد، بهطوری که هر طراحی باید متناسب با نیازهای یک سازمان انجام شود. با این حال، به این نکته مهم دقت کنید، مادامیکه ساختار یک شبکه را بهدرستی درک نکرده باشید، قادر نخواهید بود یک شبکه یکپارچه با بهترین عملکرد و آستانه تحمل بالا در برابر خرابیها را پیادهسازی کنید

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

دیدگاهها

با درود

مطالب خوبی زحمت کشیدید ولی شکلها به قدری ریز هستند که نوشته های روی آن قابل تشخیص نیستند.