برای مطالعه قسمت قبل آموزش رایگان دوره CEH اینجا کلیک کنید.

بانک اطلاعاتی EDGAR

اگر سازمانی که در آن کار میکنید به شکل عمومی و فراملیتی کار میکند شاید پایگاه داده EDGAR اطلاعات خوبی در اختیارتان قرار دهد. پایگاه داده فوق در نشانی زیر قرار دارد.

https://www.sec.gov/edgar/searchedgar/companysearch.html

حجم بسیار زیادی از اطلاعات کاربردی در این سایت وجود دارد. با این حال هکرها عمدتا روی گزارشهای 10-Q و 10-K تمرکز میکنند. این دو سند حاوی گزارش سالانه و سه ماهه هستند. این اسناد نه تنها شامل سطح درآمدهای کلی و درآمد بالقوه شرکتها هستند، بلکه حاوی جزئیات مربوط به هرگونه مالکیت و ادغام نیز هستند. هر زمان ادغامی انجام شود یا شرکتی موفق شد شرکت دیگری را تصاحب کند اطلاعات این اسناد بهروزرسانی میشود. یکپارچهسازی شبکهها و دسترسی به برخی از اطلاعات باعث افزایش نگرانی در این زمینه شده است، زیرا هر کاربری میتواند این اطلاعات را جمعآوری کرده و در اولین گام به سراغ بانکهای اطلاعاتی IANA و ARIN برود. از مهمترین سایتهایی که اجازه میدهد اطلاعات مالی در مورد یک سازمان به دست آورید به موارد زیر میتوان اشاره کرد:

■ Marketwatch: http://www.marketwatch.com

■ Experian: http://www.experian.com

■ Wall Street Consensus Monitor:: http//www.wallstreetconsensusmonitor.com

■ Euromonitor: http://www.euromonitor.com

استخراج اطلاعات از طریق گوگل

بیشتر ما از گوگل یا موتورهای جستوگر دیگر برای پیدا کردن اطلاعات استفاده میکنیم. با اینحال، برخی از کاربران از این موضوع اطلاع ندارند که موتورهای جستوجو همچون گوگل میتوانند اطلاعات جالب توجهی در اختیار کاربران قرار دهند که برخی از مردم حتا به خواب هم نمیبینند که چنین اطلاعاتی از طریق گوگل دست یافتنی است. گوگل ضمن آنکه میتواند اسناد را ترجمه کند، قادر است جستجویی در اخبار انجام دهد، تصاویر را جستوجو کند و به ابزار قدرتمند در دستان هکرها قرار گیرد. ابزاری مانند Big Brother (که اکنون بخشی از نرمافزار Quest است) را در نظر بگیرید. Big Brother یک برنامه است که میتواند برای نظارت بر تجهیزات رایانهای استفاده شود. ابزار فوق میتواند وضعیت منابع استفاده شده همچون واحد پردازش مرکزی (CPU)، استفاده از دیسک، وضعیت Secure Shell (SSH)، وضعیت پروتکل انتقال ابرمتن (HTTP)، وضعیت پروتکل(POP3) ، Telnet را نظارت و گزارش کند. عملکرد ابزار Big Brother متفاوت از پروتکل SNMP است که تنها اطلاعاتی در ارتباط دستگاهها جمعآوری میکند و را به یک صفحه وب یا یک محل مرکزی ارسال میکند. همین مسئله باعث شده Big Brother به ابزاری قدرتمند برای سرپرستان شبکه تبدیل شود، زیرا با ارائه یک رابط کاربری ساده و اصلی گزارش دقیقی در ارتباط با وضعیت شبکه ارائه میکند.

مشکل مهمی که در ارتباط با ابزار فوق وجود دارد این است که مدیر شبکه چگونه باید Big Brother را به شکل درستی پیکربندی کند. Big Brother نیازی به دسترسی به ریشه ندارد. راهنمای نصب به کاربر توصیه میکند یک نام کاربری بهنام bb ایجاد کند و حساب ساخته شده را با مجوزهای سطح کاربری پیکربندی کند. در این حالت یک حساب کاربری معتبر در یک سیستم ایجاد کردهاید. از آنجایی که این حساب توسط یک انسان استفاده نمیشود ممکن است یک رمزعبور ساده یا شخصی برای آن در نظر گرفته شود که اغلب ثابت باقی بماند. سازندگان Big Brother توصیه میکنند که صفحه وب مورد استفاده برای ذخیره اطلاعاتی که Big Brother تولید میکند با یک گذرواژه محافظت شوند، زیرا ابزار فوق اطلاعات بسیار حساسی تولید میکند. اگر این اطلاعات به شکل درستی محافظت شوند، هر شخصی میتواند به سادگی و با یک جستجوی ساده شبیه به green:big brother یا big brother system monitor status و کمی تلاش به اطلاعات مهم دست همچون آدرسهای آیپی، خدمات و نسخه نرمافزارهای استفاده شده توسط یک سازمان و وبسایتهای سازمان دست پیدا کنید. هکرها برای آنکه بتوانند به اطلاعات خاص و دقیقتری دست پیدا کنند، از تکنیکهای پیشرفته گوگل استفاده میکنند و عملگرهای پیشرفته را در محاورههای جستوجو به کار میگیرند تا اطلاعات مورد نظر همچون آدرسهای آیپی را پیدا کنند. از مهمترین عملگرها به موارد زیر میتوان اشاره کرد:

Filetype: این عملگر باعث میشود تا جستوجو تنها به نوع خاصی از فایلها محدود شود، بهطور مثال filetype:xls

Unurl: این عملگر باعث میشود تا جستوجو محدود به آدرس اینترنت یک سند محدود شود، بهطور مثال inurl:search-text

Link: این عملگر جستوجو را محدود به ابرلینکهای درون یک اصطلاح خاص میکند، بهطور مثال، link:www.domain.com

Intitle: این عملگر جستجو را محدود به یک اصطلاح درون عنوان یک سند میکند، بهطور مثال، intitle: “Index of.etc”

با استفاده از عملگرهایی که معرفی کردیم و ترکیب آنها با اصطلاحات کلیدی، گوگل میتواند اطلاعات ناپیدا و حساسی که در شرایط عادی قابل دیدن نیستند را نشان دهد. یک اصطلاح حتا میتواند رد ارتباط با افرادی باشد که پستی مرتبط با مطالب در اینترنت منتشر کردهاند. برای آنکه به شکل دقیقتری عملکرد این عملگرها را بررسی کنید به دستورات زیر دقت کنید:

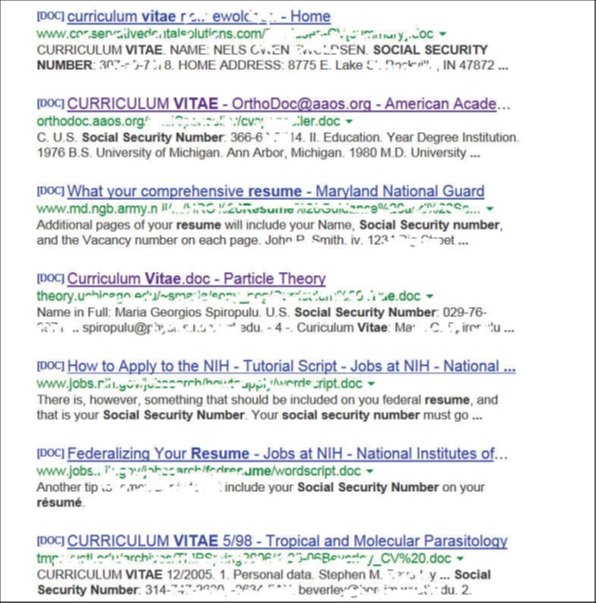

intext:JSESSIONID OR intext:PHPSESSID inurl:access.log ext:log

این پرسوجو سعی میکند در یک آدرس اینترنتی IDهای یک نشست را پیدا کرده و در ادامه برای جعل هویت استفاده شود. این جستوجو قادر است بیش از 100 که شناسه نشست حساس را را درون فایلهای گزارش ذخیره کرده و به شکل عمومی در اختیار کاربران قرار دارد را پیدا کند. اگر اعتبار این شناسهها به پایان نرسیده باشد، این امکان وجود دار که از آنها برای دستیابی محدود به منابع استفاده کرد. البته شما میتوانید از عملگرهای پیشرفته برای جستوجوی انواع مختلفی از دادهها استفاده کنید. شکل زیر نتیجه جستوجویی را نشان میدهد که در آن شمارههای تأمین اجتماعی (SSN) پرسوجو شدند. اگرچه این نوع اطلاعات را نباید در وب فهرست کرد، اما ممکن است اطلاعات فوق به شکل ناخواسته یا توسط شخصی که پیامدهای امنیتی را به درستی درک نکرده، به شکل عمومی منتشر شده باشد.

در آخر، فراموش نکنید که یافتن آسیبپذیری با استفاده از Google کار غیر اخلاقی نیست، اما استفاده از این آسیبپذیریها یک کار غیر اخلاقی است، مگر اینکه مجوز کتبی از صاحب دامنه داشته باشید. به عنوان نمونه، در اینجا لینکی که نشان دهنده دریافت اطلاعات از طریق گوگل در ارتباط با Shellshock است را مشاهده میکنید.

https://www.exploit-db.com/exploits/34895/

دقت کنید که یک هکر تنها به چند دقیقه زمان نیاز دارد تا یک چنین اطلاعاتی را بهدست آورد. متخصصان امنیتی همیشه باید نگران این موضوع باشند که چه نوع اطلاعاتی در وب قرار میدهند و چه کسی میتواند به این اطلاعات دسترسی پیدا کند. اکنون که در مورد برخی از روشهای اصلی جستوجوی گوگل بحث کردیم، اجازه دهید به سراغ تکنیکهای جستوجوی پیشرفته با گوگل برویم. اگر تاکنون از مخازن پایگاه داده هک Google (GHDB) بازدید نکردهاید، پیشنهاد میکنم به آدرسهای زیر نگاهی داشته باشید.

http://www.hackersforcharity.org/ghdb/

https://www.exploit-db.com/google-hacking-database

در این سایتها اطلاعات زیر قابل مشاهده است:

■ Footholds

■ Files containing usernames

■ Sensitive directories

■ Web server detection

■ Vulnerable files

■ Vulnerable servers

■ Error messages

■ Files containing juicy info

■ Files containing passwords

■ Sensitive online shopping info

■ Network or vulnerability data

■ Pages containing login portals

■ Various online devices

■ Advisories and vulnerabilities

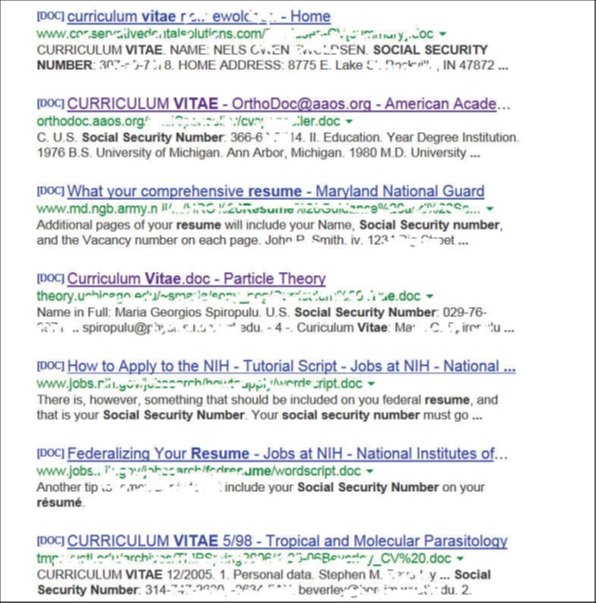

جانی لانگ، بیل گاردنر و جاستین براون یک کتاب عالی در این زمینه نوشتهاند که نشان میدهد چگونه از گوگل برای انجام آزمایشهای نفوذ باید استفاده کرد. این کتاب "Google Hacking for Penetration Testers" نام دارد. با استفاده از تکنیکهای شرح داده شده در این کتاب میتوانید انواع مختلف اطلاعات مربوط به خدمات، پروندهها و حتا افراد را پیدا کنید. شکل زیر نمونهای از موارد باورنکردنی از اطلاعات استخراج شده توسط گوگل را نشان میدهد.

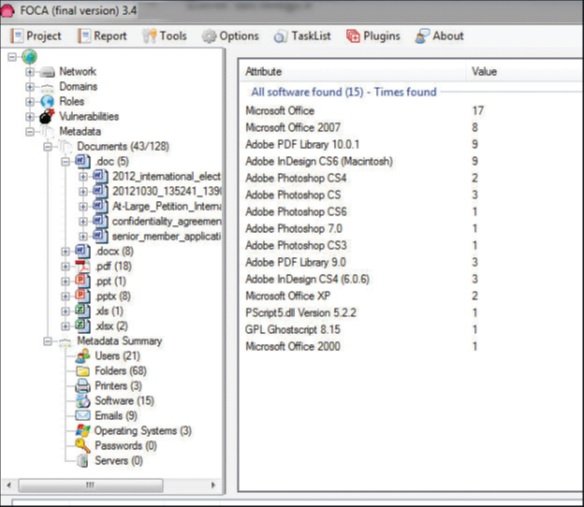

ابزارهایی شبیه به GHDB استفاده از گوگل برای این منظور را سادهتر کردهاند، اما گزینه فوق تنها راهکار پیش روی شما نیست.Maltego ، FOCA و Shodan گزینههای پر کاربرد و قدرتمندتر دیگری در این زمینه هستند. Maltego یک نرمافزار منبع باز هوشمند برای بررسی شواهد و نشانهها است. ابزار فوق بر مبنای رویکرد دادهکاوی و جمعآوری اطلاعات از بستر اینترنت طراحی شده و قادر است اطلاعات را با فرمت قابل فهم ارائه کند. Maltego دادههای زیاد منتشر شده در وبسایتها و سرویسهای مختلف را استخراج میکند. FOCA ابزار دیگری برای جمعآوری اطلاعات است که به صورت متنباز در اختیار کاربران قرار دارد. شکل زیر نمونهای از اطلاعات استخراج شده توسط FOCA که شامل جزئیاتی همچون نسخه نرمافزارها است را نشان میدهد.

Shodan ابزار قدرتمند دیگری است که اجازه میدهد به جستوجوی سرورها، وبکمها، چاپگرها، روترها و حتا دستگاههای SCADA متصل به اینترنت بگردید. دستگاههای SCADA کنترلهای صنعتی با رایانههای جاسازی شدهای هستند که قابلیت اتصال به اینترنت را دارند.

موتور جستوجوی رایانه Shodan

موتور جستوجوی رایانه Shodan یک بانک اطلاعاتی قدرتمند از دستگاههای متصل از پیش اسکن شده متصل به شبکه اینترنت است. در بانک اطلاعاتی این موتو جستوجوگر پورتهای اسکن شده مربوط به آدرسهای آیپی عمومی، اطلاعات مهم مرتبط با پروتکلها همچون Telnet ،FTP ، HTTP و سایر برنامهها وجود دارد. عملکرد موتور جستوجوگر Shodan دوگانه است، زیرا با ارائه اطلاعات مهمی در ارتباط با دستگاههای آسیبپذیری که متصل به شبکه هستند و آدرس آیپی عمومی دارد به هکرها و کارشناسان امنیتی به یک اندازه خدمترسانی میکند. به عنوان مثال، هنگامی که یک آسیبپذیری جدید کشف و منتشر شد یک مهاجم میتواند به سرعت و به راحتی از موتور شادون برای شناسایی دستگاههای آسیب پذیر استفاده کرده و حملهای بر علیه این دستگاهها ترتیب دهد. مهاجمان میتوانند پایگاه داده شادون را برای دستگاههایی که پیکربندی ضعیف یا آلوده به سایر آسیبپذیریها هستند را شناسایی کنند، بدون آنکه یک اسکن فعال در این زمینه انجام دهند. بهطور مثال، با استفاده از فیلترهای جستوجوی شادون میتوان نتایج جستوجو را بهطور مثال بر مبنای کد یک کشور یا CIDR پالایش کرد. رابطهای برنامهنویسی برنامه Shodan (API) و برخی از اسکریپتهای اساسی میتوانند اطلاعات کاملا دقیقی در اختیار هکرها قرار دهند تا اقدامات بعدی خود را بر مبنای این اطلاعات تنظیم کنند. (به عنوان مثال، یک جستوجوی هفتگی مرتبط با آیپیهای تازه کشف شده توسط شادون در شبکه CIDR اجازه میدهد گزارش دقیقی در اختیار تیمهای امنیتی قرار دهید.). به یاد داشته باشید که آدرسهای آیپی عمومی دائماً مورد آزمایش و اسکن قرار میگیرند. با استفاده از شادون، شما فرآیند اسکن را انجام نمیدهید، زیرا شادون قبلاً آدرسهای آیپی را اسکن کرده است. شادون ابزاری است که کاربرد دو لبه دارد و هم در جهت مثبت و هم در جهت منفی قابل استفاده است. برای استفاده از این موتور جستوجو باید ابتدا یک حساب کاربری رایگان ایجاد کرده و در ادامه به جستوجوی آدرسهای آیپی عمومی سازمان هدف بپردازید، شبکه هدف را مشخص کرده و اطلاعات به دست آمده را در اختیار کارشناسان امنیتی قرار دهید. برای اطلاعات بیشتری در خصوص این موتور جستوجو به آدرس زیر مراجعه کنید.

Usenet

Usenet یک شبکه کاربری است که چیزی فراتر از مجموعهای از هزاران گروه تبادل نظر در اینترنت نیست. هر گروه مباحثی در ارتباط با موضوعات مختلف مطرح میکنند و پیامهایی در ارتباط با آن موضوع ارائه میکنند. پیامهایی که ارسال میشوند توسط خوانندگان به صورت ایمیلهای عمومی یا خصوصی پاسخ داده میشوند. شما میتوانید بدون دسترسی مستقیم به Usenet محتوایی که درون این گروهها وجود دارد را با استفاده از Google Groups مشاهده کنید. Google Groups به هر کاربر اینترنتی امکان ارسال و خواندن پیامهای Usenet را میدهد. در طی یک آزمون نفوذ، هکرها از Google Groups برای مشاهده اطلاعاتی که ممکن است درباره هدف (شرکت موردنظر) ارسال شده باشد استفاده میکنند یا گاهی اوقات پرسشهای خود را در این گروهها مطرح میکنند و منتظر پاسخ میمانند.

یکی از راههای جستوجو در این گروهها بهکارگیری نام افراد است. یک راه دیگر جستوجوی ساده نام شرکت است. در بیشتر موارد بهکارگیری الگوی @company.com خیلی خوب کار میکند. در بیشتر موارد راهکار فوق اطلاعات مفید و جدیدی در اختیارتان قرار میدهد. بهطور مثال در برخی موارد ممکن است فهرستی از اسامی مدیران شبکه که درون سازمانی مشغول به کار هستند را از طریق یوزنت بهدست آورید. در یک نمونه مدیر تازه استخدامی در یک سازمان در این گروهها پرسشی در ارتباط با راهاندازی و پیکربندی روتر منتشر کرده بود. سرپرست شبکه نه تنها در یکی از این گروهها درخواست کمک کرده، بلکه پیکربندی روتر را نیز ارسال کرده بود تا ببیند آیا کسی میتواند به او در تشخیص پیکربندی اشتباه روتر کمکی کند یا خیر. مشکلی که وجود داشت این بود که پرونده پیکربندی محافظت نشده بود و نه فقط حاوی آدرس آیپی بود، بلکه اطلاعات زیر را نیز شامل میشد:

رمز فعال 5 $1$2RKf$OMOAcvzpb7j9uhfw6C5Uj1

گذرواژه فعال 7 583132656321654949

اگر کدهای بالا برای شما عجیب هستند باید بدانید اینها کدها گذرواژههای رمزنگاری شده متعلق به محصولات سیسکو هستند. گزینه اول MD5 و گزینه دوم از نوع 7 است. Cisco میگوید گذرواژههای نوع 7 برای پیشگیری از بروز حملات مشخص یا هدفمند طراحی نشدهاند و گذرواژه نوع 7 نیز فقط یک مکانیسم محافظت بسیار اساسی است که براساس یک الگوریتم برگشتپذیر قابل استفاده است. به دلیل آنکه از الگوریتمهای رمزگذاری ضعیف استفاده شده، سیسکو معتقد است که مشتریان باید فایلهای پیکربندی را به عنوان اطلاعات حساس در نظر بگیرند. مشکل این است که مهاجمان میتوانند با استفاده از ابزارهای مختلفی همچون Usenet، انجمنهای راهنما یا حتا سرور TFTP به این فایلهای پیکربندی به راحتی دست پیدا کنند. برخی از شما ممکن است بگویید که اینها تنها گذرواژههای روتر هستند و ممکن است این حرف درست باشد، پس بهتر است امیدوار باشیم که سرپرستان شبکه از این گذرواژهها استفاده نکنند (هرچند اغلب آنها چنین کاری را انجام میدهند). همانگونه که مشاهده میکنید تنها با پیدا کردن چند پست Usenet میتوانید اطلاعات دیگری درباره سازمان و نقاط ضعف و قوت فنی سازمان کسب کنید. با در اختیار داشتن گذرواژه، مهاجم میتواند از هر تعداد ابزار موجود برای رمزگشایی سریع گذرواژههای پنهان استفاده کند. از مهمترین ابزارهای شناخته شدهای که میتوانند گذرواژههای Cisco 7 را رمزگشایی کنند باید به مواردی همچون Cain، Abel و Cisco Password decoder اشاره کرد. با یک جستوجوی سریع وب دهها ابزار مرتبط را میتوانید پیدا کنید. با توجه به تنوع ابزارهای این چنینی این پرسش به وجود میآید که چگونه باید مشکلاتی که ابزارهای فوق قادر به شناسایی آنها هستند را پیدا کنیم. انجام اینکار چندان سخت نیست. اول آنکه، نباید پیکربندی روتر یا فایروال را به شکل عمومی در اینترنت منتشر کنید و همچنین از فرمان فعال کردن گذرواژهها به شکل طولانی مدت استفاده کنید. به جای اینکار باید از از دستور مخفی فعال استفاده کنید و از الگوریتم MD5 برای ایمنتر کردن آن استفاده کنید.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه رایگان تمام بخشهای دوره CEH روی لینک زیر کلیک کنید:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟