برای مطالعه بخش قبل روی این آدرس کلیک کنید.

حفاظت از رمز عبور

آخرین روشی که باید برای ایمنسازی سامانهها مورد توجه قرار دهید، افزودن ویژگیهای محافظت از رمز عبور برای محافظت از داراییها است. از نقطه نظر سیستمی، این بدان معنا است که شما مطمئن خواهید شد که برنامه راهانداز CMOS را با رمز عبور محافظت کردهاید تا تغییرات غیرمجاز در CMOS رخ ندهد. همچنین، مطمئن شوید که سیستم هنگام بارگیری سیستم عامل، رمز عبور را درخواست میکند. امروزه اکثر سیستمها یک نام کاربری و رمز عبور میخواهند (که بهتر از رمز عبور است)، اما نکته اینجا است که باید مطمئن شوید که هیچ سیستمی بهطور خودکار هنگام بوت شدن وارد محیط سیستم عامل نمیشود.

بیشتر مردم به استفاده از رمزهای عبور برای دستگاههای تلفن همراه خود مانند لپتاپ یا تلفن فکر نمیکنند، اما این دستگاهها حاوی اطلاعات حساس شرکت هستند، بنابراین هنگام بوت شدن سیستم باید از طریق رمز عبور محافظت شوند.

سیستم نه تنها هنگام بوت شدن باید به رمز عبور نیاز داشته باشد، بلکه باید مطمئن شوید که از شیوههای قدرتمند برای تعییرن رمز عبور برای دستگاهها استفاده شده باشد. همه رمزهای عبور باید حداقل هشت نویسه (کاراکتر) داشته باشند و باید ترکیبی از حروف کوچک و بزرگ، اعداد و نمادها را استفاده کنند. همچنین مطمئن شوید که کاربران رمزهای عبور خود را یادداشت نمیکنند، زیرا به راحتی میتوان کاغذی را که رمز عبور روی آن نوشته شده است، پیدا کرد.

محکمتر کردن سطح ایمن سامانه ها از طریق Registry

وقتی صحبت از ایمنسازی سیستم میشود، میتوانید از مکانیزمهای سختگیرانه نیز استفاده کنید. یکی از آنها رجیستری است. رجیستری یک پایگاه داده از تمام تنظیمات سیستم ویندوز است. معمولاً سیستم را با رفتن از طریق کنترل پنل پیکربندی میکنید، اما میتوانید از regedit.exe در ویندوز نیز برای ایجاد تغییرات از طریق رجیستری استفاده کنید. اگر تغییر نادرستی در رجیستری ایجاد شود، ممکن است باعث شود که سیستم دیگر به درستی کار نکند، بنابراین مهم است که فقط در صورتی که با آن آشنایی دارید وارد رجیستری شوید.

بزرگترین نکتهای که باید به آن دقت کنید این است که اطمینان حاصل کنید که فقط مدیران اجازه ایجاد تغییرات در مناطق مهم رجیستری را دارند. به عنوان مثال، نرمافزارهای مخرب ممکن است خود را به بخش Run رجیستری اضافه کنند، جایی که برنامهها به طور خودکار هنگام راهاندازی سیستم اجرا میشوند. شما میتوانید مجوزهای موجود در ناحیه Run رجیستری را تغییر دهید تا مطمئن شوید که فقط مدیران میتوانند این بخش از رجیستری را تغییر دهند.

هنگام بحث در مورد رجیستری، باید به این نکته نیز اشاره کنم که ایجاد تغییرات در رجیستری میتواند در قفل کردن سیستم مفید باشد، زیرا تنظیمات زیادی در رجیستری وجود دارد که در کنترل پنل یافت نمیشوند. در اینجا چند نکته مفید در مورد استفاده از رجیستری وجود دارد:

■ Regedit.exe ابزاری است که برای اصلاح رجیستری استفاده میکنیم.

■ میتوانید روی ناحیهای از رجیستری کلیک راست کرده و مجوزهای مربوط به بخشهای مختلف ویندوز را مشاهده کرده و آنها را ویرایش کنید.

■ میتوانید تنظیمات را از رجیستری به یک فایل reg. با دستور regedit.exe /E ارسال کنید.

■ میتوانید یک فایل رجیستری از تنظیمات را با دستور regedit.exe <filename.reg> وارد کنید. این یک راه عالی برای اطمینان از این موضوع است که تنظیمات سفارشی در رجیستری را میتوان به راحتی به سامانههای دیگر انتقال داد.

رمزگذاری دیسک

هنگام ایمنسازی سیستمها، باید به دنبال سخت کردن دسترسی به درایوهای روی سیستم باشید. میتوانید این کار را با تنظیم مجوزها روی فایلها و پوشههای موجود در هارد دیسک انجام دهید، اما مشخص شده است که مهاجمان میتوانند مجوزها را دور بزنند، اگر بتوانند از طریق یک سیستم عامل دوم سامانه را راهاندازی کنند و سپس به درایو دسترسی پیدا کنند. به همین دلیل باید به دنبال رمزگذاری هارد دیسک باشید. اگر محتویات درایو را رمزگذاری کنید، یک شخص غیرمجاز نمیتواند به فایلها دسترسی پیدا کند، مگر اینکه کلید رمزگشایی را داشته باشد، حتی اگر سیستم را توسط یک سیستم عامل دیگر بوت کند.

فنآوریهای رمزگذاری درایو مختلفی وجود دارد که باید از آنها آگاه باشید:

■ ESF سرنام :Encrypting File System یک ویژگی امنیتی در ویندوز است که میتوانید از آن روی فایلهایی که روی درایوی قرار دارند که از طریق NTFS فرمتبندی شدهاند استفاده کنید. میتوانید به Properties یک فایل بروید، در تب General، روی دکمه Advanced کلیک کنید. سپس می توانید ویژگی فوق را برای رمزگذاری فایل تنظیم کنید. بهطور پیش فرض، تنها شخصی که فایل را رمزگذاری میکند، میتواند فایل را رمزگشایی کند. توجه داشته باشید که این روشی برای رمزگذاری فایلهای فردی است و نه کل هارد دیسک.

■ BitLocker: بیتلاکر یک ویژگی رمزگذاری درایو در ویندوز است که به شما امکان میدهد کل درایو را رمزگذاری کنید. این مکانیزم در دستگاههای سیار مثل لپتاپها توصیه میشود تا در صورت گم شدن یا سرقت لپتاپ، اطمینان حاصل کنید که هارد دیسک رمزگذاری شده است.

■ BitLocker To Go: قابلیتی است که به شما امکان میدهد درایوهای USB را رمزگذاری کنید. از آنجایی که حافظههای فلش، درایوهای قابل حملی هستند که به راحتی گم یا دزدیده میشوند، باید آنها را با BitLocker To Go رمزگذاری کنید.

اکنون که ایده کلی از ایمنسازی سامانهها دارید، بیایید به برخی از ابزارهای محبوبی که مدیران امنیتی برای ایمنسازی شبکهها و سیستمها اختیار دارند نگاهی بیندازیم.

ایمنسازی شبکه

اولین جنبه ایمنسازی شبکه که باید در نظر بگیرید، بهروزرسانی سیستم عامل در تمام دستگاههای شبکه است. دستگاههای شبکه، اگرچه سختافزاری هستند، اما شبیه به کامپیوترها از سفتافزاری استفاده میکنند که کارکردی یکسان با سیستم عامل دارند. نرمافزاری که دستگاههای شبکه را اجرا میکند به سفتافزار (Firmware) معروف است و در حافظه فلشی بهنام EEPROM ذخیره میشود که مخفف حافظه فقط خواندنی قابل برنامهریزی قابل پاکسازی الکتریکی است. معمولاً میتوانید به وبسایت سازنده دستگاه بروید و نسخه اصلاحشده و بهروزرسانیشده سفتافزار را دانلود کنید. این نسخه از سفتافزارها باگهای شناسایی شده را اصلاح کردهاند.

پس از بهروزرسانی سیستم عامل، مطمئن شوید که یک رمز عبور برای دستگاه پیکربندی کردهاید تا فقط افراد مجاز بتوانند آنرا مدیریت کنند. امروزه اکثر دستگاهها، مانند روترها و سوئیچها، از یک رابط مدیریت وب پشتیبانی میکنند، که باید آنرا با رمز عبور محافظت کرده و در صورت پشتیبانی، آنرا برای استفاده از HTTPS پیکربندی کرد.

وقتی به ایمنسازی شبکه نگاه میکنید، مطمئن شوید که از امنترین دستگاههای ممکن استفاده می کنید. بهعنوان مثال، از سوئیچها به جای هاب استفاده کنید، زیرا سوئیچها دارای ویژگی فیلترینگ هستند که تضمین میکند سوئیچ ترافیک را فقط به پورتی که سیستم مقصد در آن قرار دارد ارسال میکند. این به معنای آن است که برای یک هکر سخت است که اقدام به شنود ترافیک شبکه کند. زمانی که هابها دستگاههای محبوبی در شبکه بودند، بستهها به تمام پورتها در هاب ارسال میشدند و هر کسی که یک شنودکننده روی سیستم نصب کرده بود قادر بود تمام ترافیک شبکه را مشاهده کند.

امنیت پورت

امروزه اکثر سوئیچهای شبکه از قابلیتی به نام امنیت پورت پشتیبانی میکنند که میتوانید با فهرست کردن آدرسهای MAC خاص با پورت، سیستمهایی را که میتوانند به پورت سوئیچ متصل شوند، محدود کنید. امنیت پورت به معنای محدود کردن مک نیز شناخته میشود و به شما کمک میکند با آدرسهای مک محدودی کار میکنید.

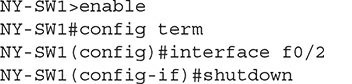

شکل زیر نشان میدهد که چگونه میتوانید امنیت پورت را روی سوئیچ سیسکو پیکربندی کنید. در مثال زیر، تعداد سیستمهایی که میتوانند به پورت 1 سوئیچ متصل شوند با پیکربندی آدرس MAC برای آن پورت سوئیچ محدود میکند.

کد قبلی را مرور کنید. سه خط اول برای پیمایش و رسیدن به پورت شماره یک Fast Ethernet روی سوئیچ استفاده میشود. سپس پورت در حالت دسترسی قرار میگیرد تا ایستگاه کاری بتواند به پورت متصل شود، در ادامه ویژگی امنیتی پورت با دستور switchport port-security فعال میشود. خطوط زیر برای پیکربندی یک آدرس MAC (0000.1111.2222) برای پورت و سپس برای پیکربندی حداکثر یک آدرس برای آن پورت استفاده میشود تا سوئیچ هیچ مکآدرس اضافی را قبول نکند. در نهایت، پورت را طوری پیکربندی میکنید که در صورت نقض آدرس، غیرفعال (خاموش) شود، به این معنی که اگر شخصی با یک آدرس مک متفاوت به پورت متصل شد، پورت غیرفعال شده و دسترسی به شبکه مجاز نباشد.

نکته: برای آزمون سکیوریتیپلاس به یاد داشته باشید که امنیت پورت یکی از ویژگیهای مهم سوئیچ شبکه است که به شما امکان میدهد کنترل کنید کدام سیستمها میتوانند با آدرس MAC به یک پورت خاص متصل شوند.

محدود کردن و فیلتر کردن MAC

فیلتر MAC یک روش کنترل دسترسی محبوب است که با بسیاری از دستگاههای مختلف مانند سوئیچهای شبکه و نقاط دسترسی بیسیم قابل اجرا است. با استفاده از یک نقطه دسترسی بیسیم، میتوانید فیلتر MAC را برای کنترل اینکه کدام آدرسهای MAC میتوانند به شبکه بیسیم متصل شوند، پیادهسازی کنید. توجه داشته باشید که به رویکرد فوق محدودسازی مک (MAC Limiting) نیز گفته میشود، زیرا در حال محدود کردن دستگاههایی هستید که میتوانند با آدرس MAC به شبکه بیسیم دسترسی داشته باشند.

فیلتر MAC روی یک سوئیچ معنای کمی متفاوتی دارد، زیرا به شما امکان میدهد سیستمهایی را که میتوانند دادهها را به سیستمهای دیگر در شبکه ارسال کنند محدود کنید. فیلتر کردن روی یک سوئیچ معمولاً همراه با ویژگی امنیتی پورت پیکربندی میشود و به شما امکان میدهد پورتهایی که روی سوئیچ مجاز به ارسال دادهها هستند را محدود کنید.

غیرفعال کردن رابطهای استفاده نشده (پورتها)

نه تنها باید سیستمهایی را که میتوانند به کدام پورتهای سوئیچ متصل شوند محدود کنید، بلکه باید پورتهای استفاده نشده روی سوئیچ را نیز غیرفعال کنید. این کار باعث میشود کسی نتواند وارد دفتر شما شود، با لپتاپ خود به پورت متصل شود و به شبکه شما دسترسی پیدا کند. کد زیر نحوه انجام اینکار که غیرفعال کردن پورت با دستور shutdown میشود را نشان میدهد:

همچنین، میتوانید با انتخاب محدودهای از پورتها با دستور Interface range روی سوئیچ سیسکو، گروهی از پورتها را همزمان غیرفعال کنید. پس از انتخاب پورتها، میتوانید از دستور shutdown برای غیرفعال کردن آن پورتها استفاده کنید، همانطور که در ادامه نشان داده شده است:

پس از اینکه همه پورتهای استفاده نشده را غیرفعال کردید، ممکن است زمانی فرا برسد که یک پورت باید فعال شود، زیرا یک کارمند جدید استخدام شده است و نیاز به اتصال به شبکه دارد. برای فعال کردن پورت روی سوئیچ سیسکو، به پورت رفته و سپس از دستور no shutdown استفاده کنید:

نکته: برای آزمون سکیوریتی پلاس به یاد داشته باشید که هر پورت استفاده نشده روی سوئیچ باید به عنوان بخشی از فرآیند ایمنسازی شبکه غیرفعال شود.

802.1X

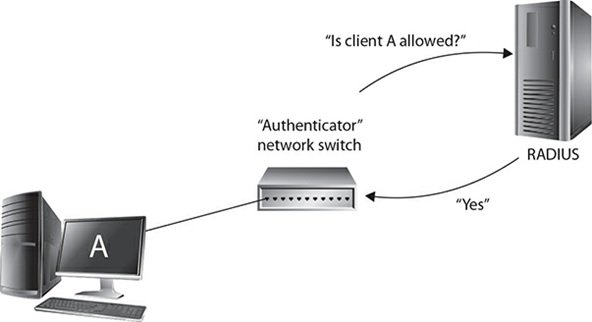

یک رویکرد رایج برای ایمنسازی شبکه این است که اطمینان حاصل شود که هر کسی که به شبکه متصل میشود، قبل از مجاز شدن اتصال به شبکه، اعتبارنامههای معتبر را ارائه میکند. رویکرد فوق با ورود به سیستم عامل عادی متفاوت است و به این معنا که وقتی وارد سیستم میشوید، سیستم معمولاً از قبل به شبکه دسترسی دارد. استاندارد 802.1X یک استاندارد IEEE برای کنترل دسترسی به شبکه (هم سیمی و هم بی سیم) است و معمولاً به عنوان حفاظت کنترل دسترسی مبتنی بر پورت نامیده میشود. با 802.1X، تا زمانی که در محیط 802.1X احراز هویت نکنید، به شبکه دسترسی ندارید.

روش کار 802.1X به این صورت است که شما یک کلاینت مانند سیستم دسکتاپ، لپتاپ یا دستگاه شبکه دارید که میخواهد به یک سوئیچ شبکه یا نقطه دسترسی بیسیم متصل شود. سوئیچ شبکه یا دستگاه بیسیم به عنوان مکانیزم احراز هویت شناخته میشود. در این حالت باید قبل از دادن دسترسی به شبکه، دستگاههای متصل احراز هویت شوند. سوئیچ یا نقطه دسترسی بیسیم درخواست احراز هویت را به سرور احراز هویت مرکزی که دارای پروتکلی مانند RADIUS یا DIAMETER است ارسال میکند. نمونههای یاد شده سرورهای احراز هویت رایج هستند که امکان استفاده از آنهها در محیطهای مختلف شبکه وجود دارد.

نکته: برای آزمون سکیوریتی پلاس به یاد داشته باشید که 802.1X یک پروتکل احراز هویت رایج برای کنترل افرادی است که قصد دارند به منابع فیزیکی شبکه مانند سوئیچ یا نقطه دسترسی بیسیم متصل شوند.

پروتکلهای مدیریت ایمن

به عنوان بخشی از ایمنسازی دستگاههای شبکه مانند روترها و سوئیچها، باید مطمئن شوید که فقط پروتکلهای مدیریت ایمن روی دستگاه اجرا میشوند. به عنوان مثال، باید Telnet را به عنوان یک پروتکل مدیریت از راه دور غیرفعال کنید، زیرا ارتباط بین سیستم مدیریت و دستگاه را رمزگذاری نمیکند. این شامل رمزگذاری نشدن ترافیک احراز هویت میشود، به این معنی که شخصی میتواند ترافیک Telnet را بگیرد و نام کاربری و رمز عبور Telnet شما را ببیند. به عنوان یک تکنیک ایمنسازی، باید مطمئن شوید که Telnet غیرفعال است، اما SSH را به عنوان پروتکل مدیریت از راه دور فعال کنید. SSH تمام ارتباطات بین سرویس گیرنده SSH و دستگاه شبکه که ترافیک احراز هویت را نیز شامل میشود رمزگذاری میکند.

ایمنسازی سوئیچ شبکه

در این تمرین شما یک سوئیچ شبکه را با غیرفعال کردن پورت 3 روی سوئیچ ایمن میکنید، زیرا هیچ سیستمی برای آن پورت برنامهریزی نشده است. همچنین امنیت پورت را در پورت 10 پیکربندی خواهید کرد تا فقط آدرس MAC شما در آن پورت قابل استفاده باشد.

1. مطمئن شوید که سوئیچ Cisco روشن است. از درگاه سریال ایستگاه خود به پورت کنسول روی سوئیچ متصل شوید.

2. برای غیرفعال کردن پورت 3 روی سوئیچ، دستورات زیر را تایپ کنید:

3. برای پیکربندی امنیت پورت در پورت 10، دستور زیر را تایپ کنید و از آدرس MAC خود در جایی که مشخص است استفاده کنید (از فرمت 1111.2222.3333 استفاده کنید):

4. ایستگاه کاری غیر از ایستگاه کاری با آدرس MAC خود را به پورت 10 وصل کنید و سعی کنید سیستم دیگری را در شبکه پینگ کنید. موفق بودید؟

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

- تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟