بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

چگونه هاست دانلود میتواند تجربه آنلاین شما را متحول کند؟

07/12/1403 - 17:35

یادگیری تقویتی در چه حوزههایی کاربرد دارد؟

پرونده ویژه

یادگیری تقویتی (Reinforcement Learning) که بهعنوان یک مدل یادگیری نیمهنظارتی در دنیای یادگیری ماشین شناخته میشود، تکنیکی است که به یک عامل اجازه میدهد بر مبنای مجموعه اقداماتی با محیط تعامل داشته باشد و بر مبنای کارهایی که انجام میدهد بالاترین پاداشها را دریافت کند و در...

جنگو چیست و چرا یکی از چارچوبهای محبوب توسعه برنامههای وبمحور است؟

کارگاه

جنگو (Django) یک چارچوب توسعه برنامههای کاربردی وبمحور قابل استفاده با پایتون است که امکان توسعه سریع وبسایتهای امن با قابلیت نگهداری بالا را ارائه میکند. جنگو به برنامهنویسان وب کمک میکند کدهای تمیز، کارآمد و قدرتمندی بنویسند. علاوه بر اینکه در فهرست محبوبترین چارچوب...

یادگیری تقویتی چیست و چگونه کار میکند؟

حمیدرضا تائبی

پرونده ویژه

یادگیری ماشین یکی از شاخههای اصلی هوش مصنوعی است که خود زیرمجموعههای مختلفی دارد که همگی در قالب سه پارادایم اصلی یادگیری ماشین تحت نظارت (Supervised Learning)، بدون نظارت (Unsupervised Learning) و یادگیری تقویتی (Reinforcement Learning) طبقهبندی میشوند. یادگیری ماشین بدون...

فناوری دفتر کل توزیعشده به چند گروه اصلی تقسیم میشود؟

کارگاه

عرضه ارز دیجیتال بیتکوین بر مبنای فناوری زنجیره بلوکی باعث شد فناوری مذکور به یکباره مورد توجه رسانهها قرار گیرد. امروزه کاربردهای زنجیره بلوکی محدود به امور مالی غیرمتمرکز نیست و به حوزههای دیگری مثل مدیریت زنجیره تامین نیز وارد شده است. با اینحال، نکته مهمی که باید به آن...

چرا نباید در حوزه هوش مصنوعی اخلاقیات را نادیده بگیریم؟

حمیدرضا تائبی

هوش مصنوعی

بیشتر متخصصانی که به دنیای هوش مصنوعی وارد میشوند، ابتدا کار خود را بهعنوان یک برنامهنویس کامپیوتر آغاز میکنند و برای مدتها در این حرفه باقی میمانند. با این حال، کارشناسان بر این باور هستند که ماشینهای هوشمند امروزی به اندازهای پیشرفته شدهاند که میتوانند حالت احساسی و...

ابر بومی چیست و چگونه دنیای توسعه نرمافزار را متحول خواهد کرد؟

حمیدرضا تائبی

فناوری شبکه

ابر بومی (Cloud-Native) یکی از داغترین مباحث مرتبط با توسعه نرمافزار است. برخی توسعهدهندگان ابر بومی را تب زودگذری توصیف میکنند که پس از مدتی ناپدید خواهد شد، اما برخی دیگر آنرا آینده توسعه نرمافزار میدانند. در حال حاضر، ابر بومی یکی از بزرگترین روندها در صنعت نرمافزار...

چگونه هنگام مصاحبه شغلی، پیشنهاد شغلی دیگری را بررسی کنیم؟

عصرشبکه

در شرایطی که مشغول مصاحبه شغلی هستید و یک پیشنهاد کاری دیگر هم دارید و احتمال میدهید از یک شرکت دیگر هم پیشنهاد کار دریافت کنید، مهم است بهجای آنکه شتابزده عمل کنید یا پیشنهادهای دیگر را رد کنید شرایط را مدیریت کنید. تقریبا بیشتر مردم دوست دارند پیشنهادهای کاری مختلف را...

برای موفقیت در دنیای برنامهنویسی جاوا از ساختمان دادهها غافل نشوید

پرونده ویژه

ساختمان داده یکی از مهمترین مفاهیم دنیای برنامهنویسی است که نقش تاثیرگذاری در موفقیت برنامههای کاربردی دارد. تمامی برنامههای کاربردی که از ساختمان دادهها استفاده میکنند، آنها را به روشهای مختلف بهکار میگیرند. مبحث ساختمان دادهها به اندازهای حائز اهمیت است که تمامی...

سوئیچهای لایه 2 چه مکانیزمی دارند و چگونه باید از پورتهای آنها محافظت کرد؟

فناوری شبکه

سوئیچینگ لایه 2 فرآیند استفاده از آدرس سختافزاری دستگاهها در یک شبکه محلی برای بخشبندی شبکه است. ما برای تقسیم دامنههای برخورد بزرگ به دامنههای کوچکتر از تکنیک سوئیچینگ استفاده میکنیم تا دو یا چند دستگاه که پهنای باند یکسانی دارند در دامنههای مخصوص به خود قرار گیرند....

اینترنت چگونه بستههای اطلاعاتی کاربران را از مبدا به مقصد انتقال میدهد؟

فناوری شبکه

در اینترنت، لایه شبکه با هدف تحویل دیتاگرام از مبدا به یک یا چند مقصد استفاده میشود. اگر دیتاگرام تنها برای یک مقصد ارسال شود، الگوی تحویل یکبهیک را داریم که مسیریابی تکپخشی (unicast) نامیده میشود. اگر دیتاگرام برای چند مقصد ارسال شود یک تحویل یکبهچند داریم که مسیریابی...

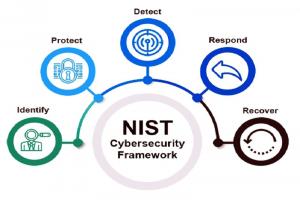

چارچوب امنیت اطلاعات NIST Cybersecurity چیست و چه مراحلی دارد؟

امنیت

اگر به مقالات منتشرشده در حوزه امنیت نگاهی داشته باشید، مشاهده میکنید بخش عمدهای از این مقالات پیرامون مباحث فنی و کار با ابزارها هستند، در حالی که برای موفقیت در دنیای امنیت مسائل مهم دیگری مثل حاکمیت، ریسک و انطباق وجود دارد. چگونه این سه اصل مهم را در قالب یک فرآیند عملی...

پراستفادهترین پروتکلهای شبکه به چه آسیبپذیریهایی آلوده هستند؟

حمیدرضا تائبی

امنیت

پروتکلهای شبکه مجموعه قواعد و دستورالعملهایی هستند که تجهیزات شبکه با استفاده از آنها با یکدیگر ارتباط برقرار میکنند. پروتکلهای شبکه راهکاری ایمن، قابل اعتماد و آسان برای تبادل اطلاعات در اختیار ما قرار میدهند و اجازه میدهند بر عملکرد تجهیزات نظارت دقیقی داشته باشیم....

صفحهها

پروتکل اترنت چیست و چه ویژگیهایی دارد؟ راهنمای کامل

پروتکل اترنت (Ethernet) زبان مشترکی است که دستگاههای مختلف در یک شبکه برای برقراری ارتباط از آن استفاده میکنند. این پروتکل، قوانین و استانداردهایی را تعریف میکند که نحوه انتقال دادهها بین دستگاههایی مانند کامپیوترها، سرورها، روترها و سویچها را مشخص میکند. به عبارت سادهتر...

حمیدرضا تائبی

30/08/1403 - 04:15

NAS یا سرور: کدامیک مناسب کسبوکار شما است؟

محسن آقاجانی

فناوری شبکه

ذخیرهسازی داده بخشی حیاتی در هر شرکت و سازمانی است، زیرا توزیع سریع داده و پشتیبانگیری امن از دادههای مهم امری ضروری و اجرایی است. ارزشمند شدن اطلاعات در شبکههای کامپیوتری و حجیم شدن آن، لزوم مدیریت آن را میطلبد. با رشد بیشتر کسبوکار نیازتان به امکانات ذخیرهسازی پیشرفته...

شبکه بیسیم درون جمجمه

علی حسینی

اخبار, دانش کامپیوتر, فناوری شبکه

با فناوری شبکههای بیسیم، ساخت درونکاشتها یا ایمپلنتهای بسیار ریز مغزی به واقعیت نزدیکتر میشود. با راهکار جدید، هزاران درونکاشت یا ایمپلنت مغزی در قالب شبکهای بیسیم درون جمجمه کار گذاشته میشوند و با سرعت 10 مگابیت بر ثانیه با هم داده تبادل میکنند. این شبکه درونکاشت...

چرا یک استراتژی چند ابری برای محافظت از دادههای سازمانی ضروری است

محسن آقاجانی

فناوری شبکه

امروزه سازمانها از تواناییهای ابر چه به عنوان بخشی از زیرساخت آنها، یا برای میزبانی اپلیکیشنها و یا به عنوان یک پلتفرم به خوبی آگاه هستند. ابر عمومی نیز به مرور در حال فراگير شدن است. اما نکته جالب توجه در مورد استفاده سازمانها از ابر چگونگی ایجاد تنوع در پیاده سازی این خدمات...

سویچ مدیریت شده یا مدیریت نشده: کدامیک مناسب کار یا خانه شما است

محسن آقاجانی

فناوری شبکه

سویچهای شبکه، کاری شبیه به مغز را برای شبکههای خانگی و سازمانی انجام میدهند. به همین دلیل انتخاب سویچ شبکه مناسب و با عملکرد درست یک وظیفه مهم برای مدیران شبکه محسوب میشود. برای یک مدت طولانی، خیلی از کاربران برای انتخاب بین یک سویچ مدیریت شده و یک سویچ مدیریت نشده دچار...

آموزش رایگان دوره نتورکپلاس (+Network) (بخش 51 )

حمیدرضا تائبی

فناوری شبکه

در شماره گذشته آموزش نتورکپلاس با مفهوم زیرشبکهها درIPv6 و شبکههای محلی مجازی آشنا و به تشریح تکنیک ترانک و ارتباط آن با سوییچها پرداختیم. در این شماره مبحث فوق را ادامه داده و به سراغ مبحث مدیریت ریسک در شبکهها خواهیم کرد.

آموزش رایگان دوره نتورکپلاس (+Network) (بخش 52 )

حمیدرضا تائبی

فناوری شبکه

در شماره گذشته آموزش نتورکپلاس با انواع مختلف شبکههای محلی مجازی و مباحث مرتبط با این شبکهها آشنا شدیم. در ادامه مبحث جدیدی تحت عنوان مدیریت ریسکها در شبکه و انواع مختلف ریسکها و بردارهای حمله را بررسی کردیم. در این شماره مبحث فوق را ادامه خواهیم داد.

آموزش رایگان دوره+Network (بخش 50 )

حمیدرضا تائبی

فناوری شبکه

در شماره گذشته آموزش نتورکپلاس با جداول الگوهای زیرشبکه، الگوهای زیرشبکه با طول متغیر (VLSM) و پیادهسازی زیرشبکهها و تقسیم زیرشبکهها به شبکههای کوچکتر مطالبی آموختیم. در این شماره مبحث زیرشبکههای IPv6 و VLANها را آغاز خواهیم کرد.

هر آنچه باید در مورد شبکههای مش سازمانی بدانید

محسن آقاجانی

فناوری شبکه

ایده پنهان شبکههای مش بر این پایه استوار است که لازم نیست تمام اکسسپوینتها به یک زیرساخت سیمی متصل شوند. آنهایی که به شبکه سیمی متصل نیستند، اتصال خود را به شبکه بهصورت بیسیم از اکسسپوینت مجاور دریافت میکنند. شبکههای مش کوچک فقط به یک اکسسپوینت مش متصل به شبکه سیمی...

آموزش رایگان دوره +Network- الگوهای زیرشبکه (بخش 49)

حمیدرضا تائبی

فناوری شبکه

در شماره گذشته آموزش نتورکپلاس با شکل کلی آدرسهای آیپی IPv4، مسیریابی میان دامنه بدون کلاس و محاسبه زیرشبکه IPv4 آشنا شدیم. در این شماره مبحث فوق را ادامه خواهیم داد.

آموزش رایگان دوره +Network - مسیریابی میان دامنه بدون کلاس (بخش 48 )

حمیدرضا تائبی

فناوری شبکه

در شماره گذشته آموزش نتورکپلاس با مبحث زیرشبکهها و ماسک زیرشبکه و اهمیت آنها در مدیریت هر چه بهتر شبکهها و بهبود عملکرد شبکهها آشنا شدیم. در این شماره مبحث فوق را ادامه خواهیم داد

راهکاری مقرونبهصرفه و ساده برای مدیریت شبکه

فناوری شبکه

راهاندازی و مدیریت شبکههای کامپیوتری سادهتر از تصور ماست. انتخاب درست یک سوییچ مدیریتی کلید طلایی موفقیت یک کسبوکار برای استقرار یک زیرساخت فناوری اطلاعات است. اغلب شرکتها و سازمانها ترجیح میدهند سراغ برند و محصولاتی بروند که انعطافپذیری، مقیاسپذیری، ظرفیتپذیری و...

آموزش رایگان دوره نتورکپلاس، زیرشبکهها و شبکههای محلی مجازی (بخش 47 )

حمیدرضا تائبی

فناوری شبکه

در شماره گذشته آموزش نتورکپلاس با پروتکلهای ارسال و دریافت فایلها و همچنین تا حدودی با شبکههای اختصاصی مجازی آشنا شدید. در این شماره قصد داریم مبحث فوق را به پایان رسانده و به سراغ شبکههای محلی مجازی، زیرشبکهها و ماسک زیرشبکه برویم.

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

لیستها و آرایهها در پایتون چه تفاوتی دارند؟

ساختارهای داده در پایتون مکانیزمهایی هستند که برای سازماندهی و ذخیره دادهها مورد استفاده قرار میگیرند. این ساختارها به برنامهنویسان اجازه میدهند تا دادهها را به صورت کارآمد مدیریت و دستکاری کنند. رایجترین ساختارهای داده در پایتون شامل لیستها (List)، تاپلها (Tuple)،...

حمیدرضا تائبی

01/10/1403 - 15:35